事情起因#

挖某 SRC 的資產中發現某三級子域名歷史解析的 IP 為 Amazon 伺服器,發現該 IP 存在 springboot 接口泄露

通過解析拿到星號加密的 AWS_SECRET_ACCESS_KEY 的明文並成功訪問容器資源

但是明知道打偏還是硬著頭皮提交漏洞然後被忽略的苦逼故事

發現接口#

直接訪問該 IP 為空白界面,隨便在 IP 後面輸入東西報錯,spring boot 的經典錯誤界面

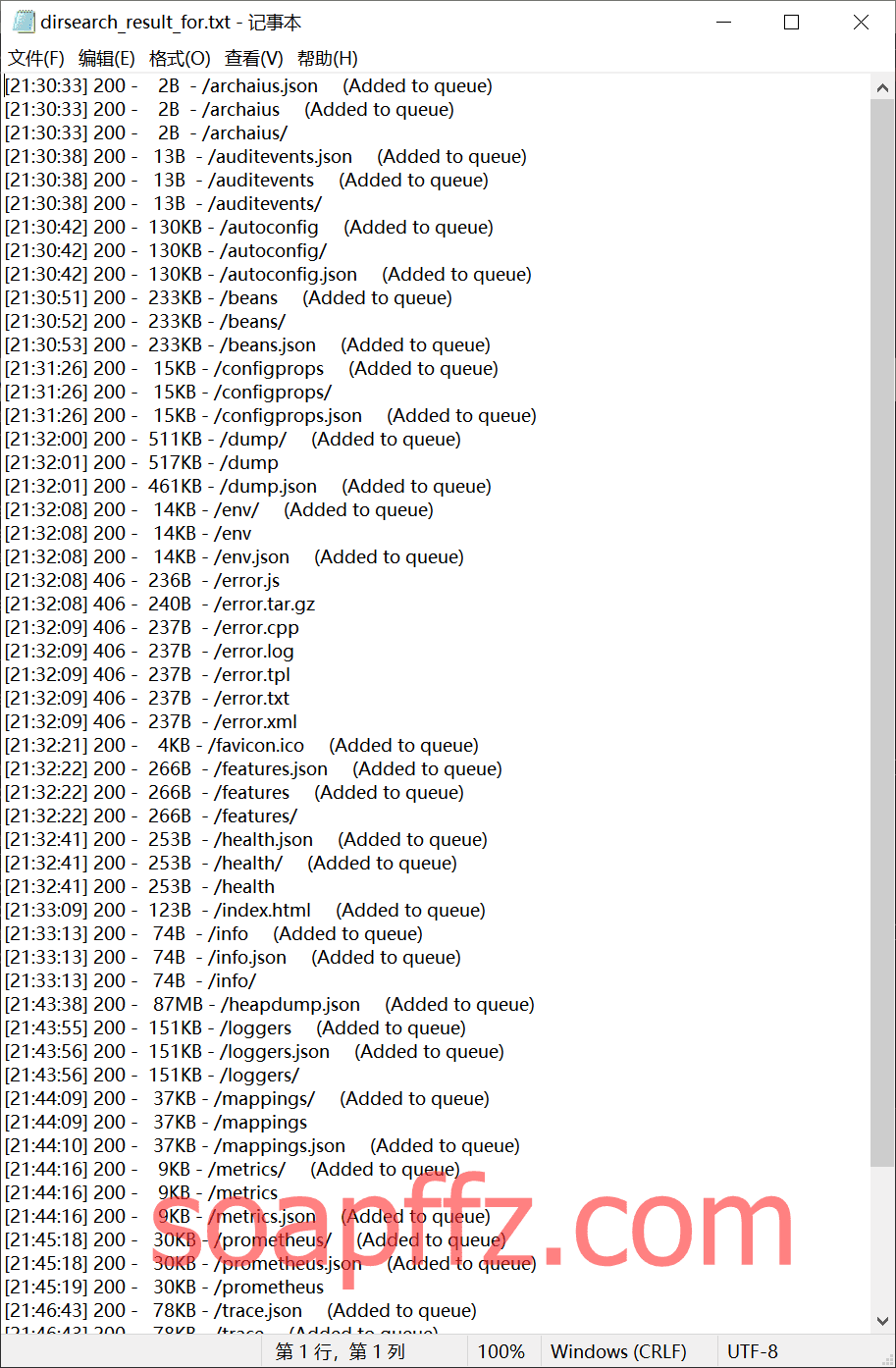

於是直接掃是否存在配置錯誤接口,雖掃描的工具有很多,最近比較好用的是來自winezer0大佬的springboot_scan

當然你直接像我一樣用dirsearch等老牌默認目錄掃描工具也是可以的

這裡之前快睡覺了掃完了就把結果複製到 txt 了

可以看到存在/env等接口,訪問env接口如下:

可以看到就是標準的env配置信息泄露,裡面全部是內網 IP,重要信息全部是星號加密

spring boot 渗透 Tip#

此處安利一波Github上的項目SpringBootVulExploit

SpringBoot 相關漏洞學習資料,利用方法和技巧合集,黑盒安全評估 check list

裡面非常詳細,就是當你發現了 spring boot 存在一些接口時怎麼渗透

可以看到最上面兩行就是我參照該項目試圖用 vps 接收加密內容的記錄(未成功)

提取敏感信息#

在返回包中搜尋了下,發現存在 AWS 相關內容,只是AWS_ACCESS_KEY_ID是明文

但是AWS_SECRET_ACCESS_KEY是星號加密的,與此同時還有AWS region

這個AWS region後續登錄是需要的,如果沒有在該包中的話,也可以先查詢IP歸屬地

然後根據官方的 [地區代碼文檔][8] 中判斷區域及獲得對應區域名稱即可

回歸正文,那麼要怎麼獲得AWS_SECRET_ACCESS_KEY呢

我比較青睞的方法是直接下載heapdump數據包從中解析

heapdump也就是jvm heap,下載的文件大小通常在50M—500M之間,有時候也可能會大於2G

上面推薦的Github中推薦按照 [文章][9] 方法使用 [Eclipse Memory Analyzer][10] 工具進行查詢

但我實際操作過幾次,並不太好找,直接下載heapdump,國內有大佬寫過專業的分析工具 [heapdump_tool][11]

使用起來也不難,配置一個jhat(jdk 自帶的) 環境變量,後面接文件名稱(需解壓過)

命令行選擇 0 模式(不用加載所有數據,直接快速查詢數據),然後直接輸入你想查詢的被加密的 * 號值的值的名稱即可

![][12]

我這裡查詢出來AWS_SECRET_ACCESS_KEY的值是一串看起來像 16 進制的值

研究了下,寫了兩行代碼搞定

list = [0x45,0xxx,...,0xxx]

for i in list:

print(chr(int("{}".format(i),0)),end="")

![][13]

得到一個 40 位的AWS_SECRET_ACCESS_KEY

登錄 AWS S3 buckect#

通過aws官方提供的 [cli 工具][14]

通過命令行進行參數配置

-

AWS_ACCESS_KEY_ID 及 AWS_SECRET_ACCESS_KEY 如實配置

-

地區上面已經說了

-

輸出格式 json 即可

成功登錄

![][15]

後話#

雖然看起來沒啥東西,但好歹還是接管了一個 ASW S3 Bucket,即使該域名解析的這個 IP 可能不屬於該域名

但還是硬著頭皮提交了,該漏洞已被忽略。

但這也是一次比較好的學習過程,所以發出來和大家交流交流。

[8]: https://docs.aws.amazon.com/zh_cn/AWSEC2/latest/UserGuide/using-regions-availability-zones.html](https://docs.aws.amazon.com/zh_cn/AWSEC2/latest/UserGuide/using-regions-availability-zones.html

[9]: https://landgrey.me/blog/16/

[10]: https://www.eclipse.org/mat/downloads.php

[11]: https://github.com/wyzxxz/heapdump_tool

[12]: https://img.soapffz.com/archives_img/2021/12/07/archives_20211207_013739.png

[13]: https://img.soapffz.com/archives_img/2021/12/07/archives_20211207_014304.png

[14]: https://docs.aws.amazon.com/zh_cn/cli/latest/userguide/cli-chap-install.html

[15]: https://img.soapffz.com/archives_img/2021/12/07/archives_20211207_014641.png