0x01 紹介#

SMB(Server Message Block) は、Web 接続やクライアントとサーバー間の情報通信に使用されるプロトコルです。

0x02 脆弱性の概要#

脆弱性名:Microsoft SMBv3 Client/Server Remote Code Execution Vulnerability CVE-2020-0796

脅威レベル:高

脆弱性の種類:リモートコード実行

この脆弱性は、SMBv3 プロトコルが悪意のある圧縮データパケットの処理中にエラーが発生するため、リモートで認証されていない攻撃者がターゲットシステムで任意のコードを実行できるものです。この脆弱性は、エターナルブルーに似ており、ワーム化攻撃の可能性があります。

0x03 影響を受けるバージョン#

- Windows 10 バージョン 1903 の 32 ビットシステム

- Windows 10 バージョン 1903(x64 ベースのシステム用)

- Windows 10 バージョン 1903(ARM64 ベースのシステム用)

- Windows Server バージョン 1903(サーバーコアインストール)

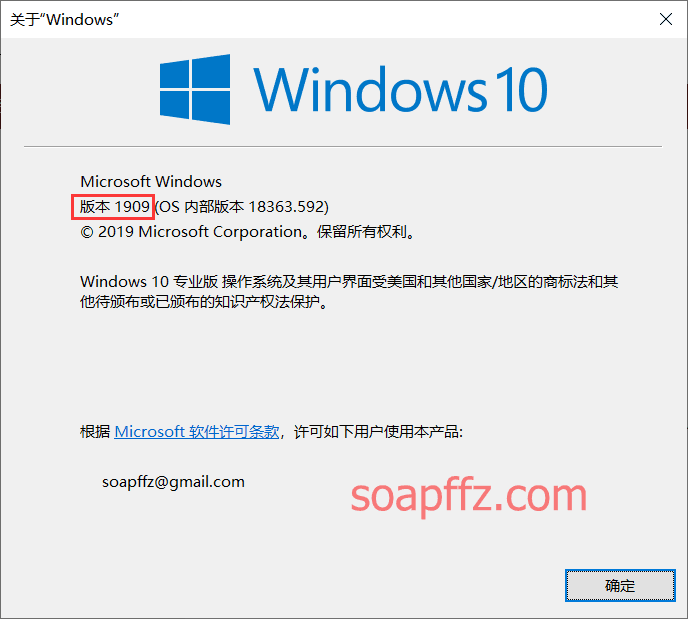

- Windows 10 バージョン 1909 の 32 ビットシステム

- Windows 10 バージョン 1909(x64 ベースのシステム用)

- Windows 10 バージョン 1909(ARM64 ベースのシステム用)

- Windows Server バージョン 1909(サーバーコアインストール)

個人ユーザーは、win+rを入力して現在の Windows バージョンを確認できます:

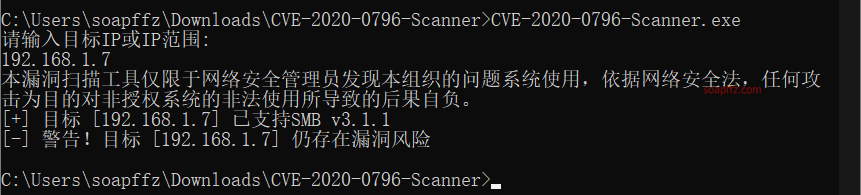

0x04 脆弱性の検出#

使用方法:

python scanner.py <IP>

nmap --script=CVE-2020-0796 <IP>

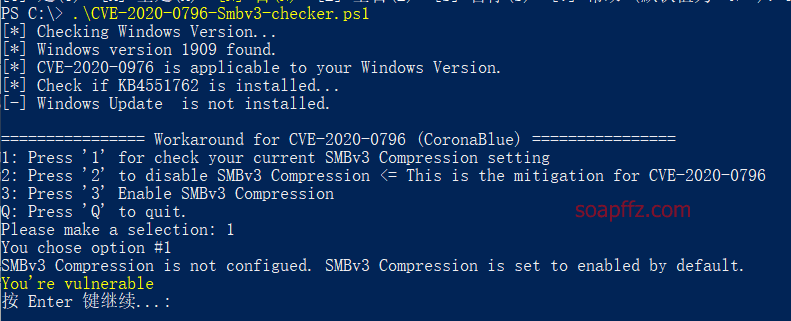

Powershellスクリプト

Windowsでは、信頼されていないpsスクリプトはデフォルトで実行されないため、set-executionpolicy remotesignedを設定し、Yを選択する必要があります。

0x05 脆弱性の悪用#

特権昇格github

0x06 脆弱性の修正#

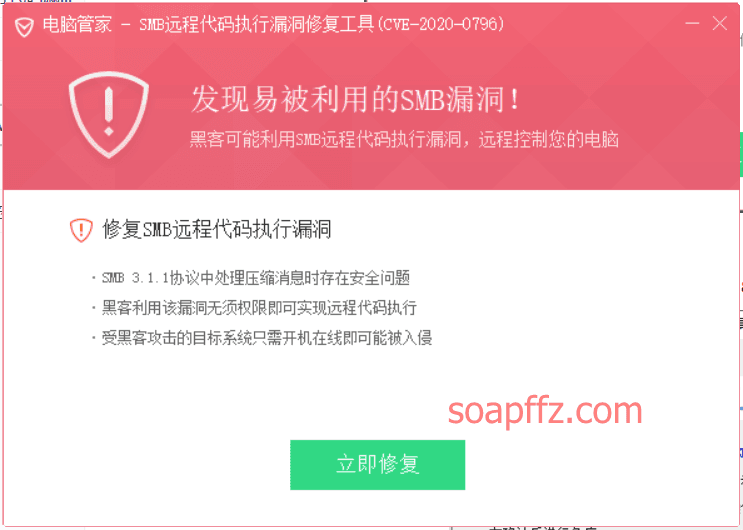

- Tencent PC Manager

SMB Vulnerability Fix Tool

- Antiy

SMBv3のRCEVulnerability Enhancement Tool

- SMBv3 の圧縮を無効にする

パッチをすぐにインストールできない場合は、SMBv3 の圧縮を無効にすることをお勧めします。

再起動は不要で、リモートコマンドの実行を防止できますが、SMB クライアントへの攻撃は防げません。

powershell:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" DisableCompression -Type DWORD -Value 1 -Force

参考記事:

- Microsoft SMBv3 Client/Server Remote Code Execution Vulnerability Security Advisory (CVE-2020-0796)

- CVE-2020-0796, Another Patch Battle

- CVE-2020-0796: Microsoft SMBv3 Protocol RCE Detection

- Win-SMBGhost-RCE Vulnerability Detection and Defense

- CVE-2020-0796: SMBv3 RCE vulnerability in SMBv3 (GhostSMB)

- Update: Remote Non-Destructive Scanner Tool Released | Microsoft Windows SMBv3 Service Remote Code Execution Vulnerability (CVE-2020-0796) Advisory

- CVE-2020-0796 Local Privilege Escalation Reproduction

- 【Update】In-depth Analysis of Microsoft SMBv3 Client/Server Remote Code Execution Vulnerability (CVE-2020-0796)