前言#

在上一篇文章中,我們已經搞定了子域名,旁站和 C 段

現在基本確定了目標範圍,現在我們可以探測以下目標是否有敏感文件洩露以及是否探測目標伺服器信息

此部分包括 CMS 類型識別,因為它的本質也是目錄掃描

敏感文件洩露掃描#

dirBuster#

GitHub 地址:

Github Repo not found

The embedded github repo could not be found…

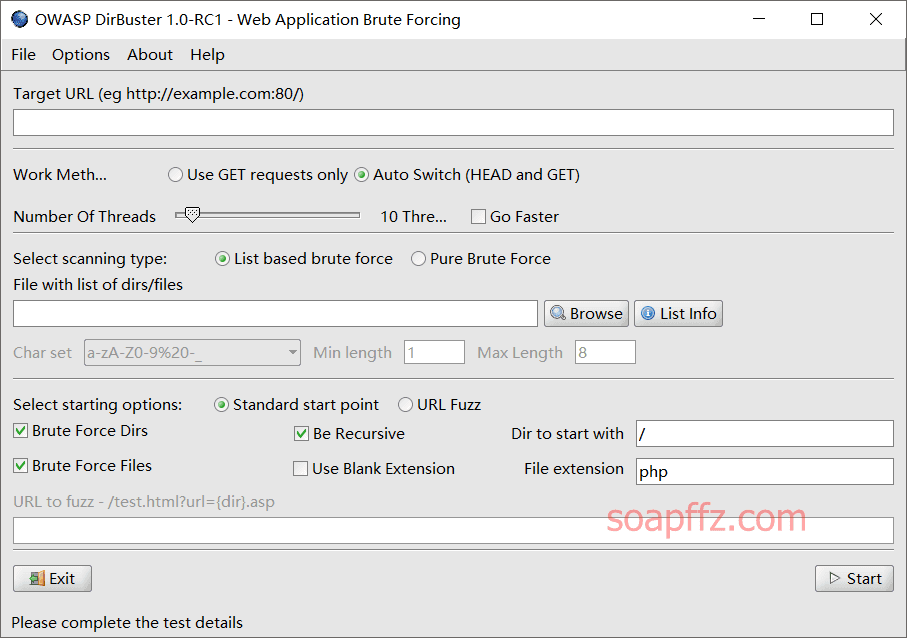

經典的掃描工具,java版本,最後一次更新是在2009-03-03,最後一版長這樣:

雖然經典,但是太老了,就不介紹了

御劍#

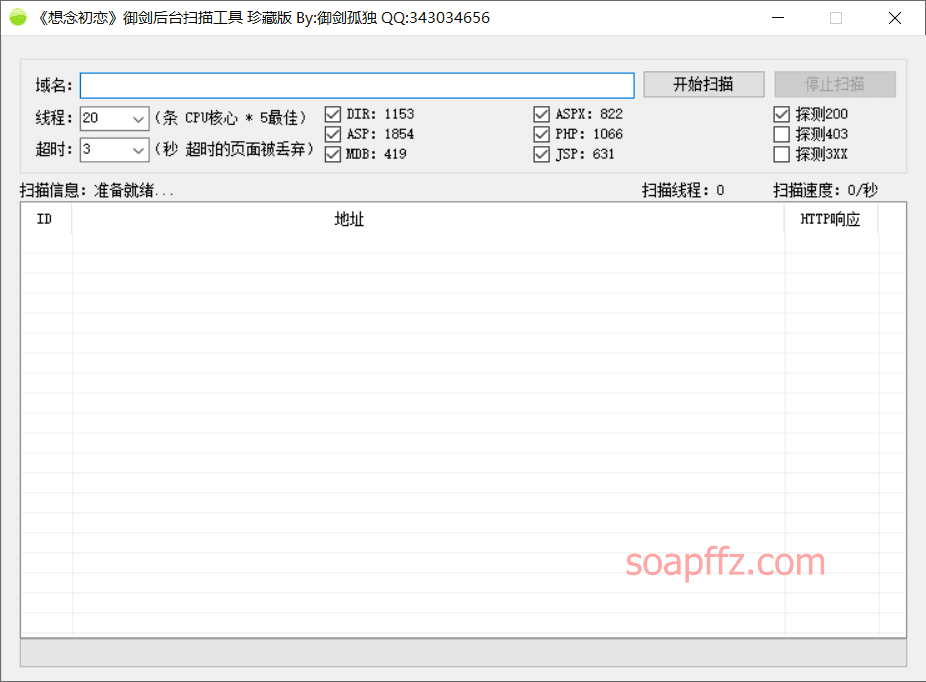

御劍孤獨大佬寫的工具,網上太多珍藏版御劍和珍藏版字典,御劍珍藏版界面如下:

只支持windows,故也不做介紹

BBScan#

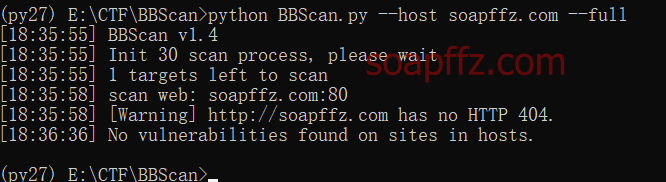

又是lijiejie大佬的作品,對,上篇文章介紹的subDomainsBrute也是他的作品,tql

GitHub 地址:

Github Repo not found

The embedded github repo could not be found…

工具一直保持著更新,使用的是python2,一個很簡單小巧的掃描工具,但是好像掃描效果不是那麼好:

此處了解下即可。

dirsearch#

GitHub 地址:

Github Repo not found

The embedded github repo could not be found…

參考 居正 大佬的文章:

DF-PUSH (May.17)—— 拋棄過時的御劍:DirSearch 引領 web 路徑爆破新時代!

掃一下我的網站

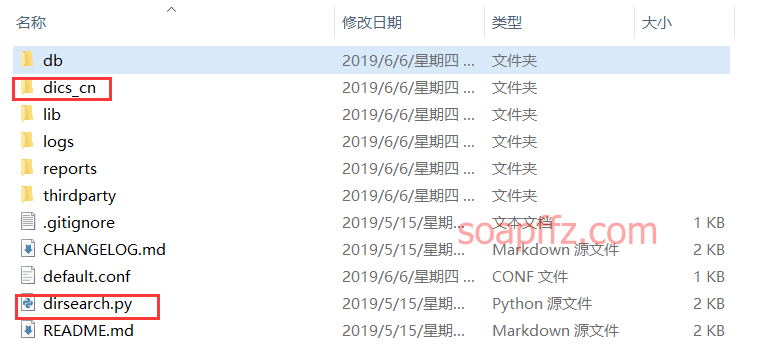

下載 居正 大佬提供的中文目錄字典,解壓,放到 dirsearch.py 的同目錄下:

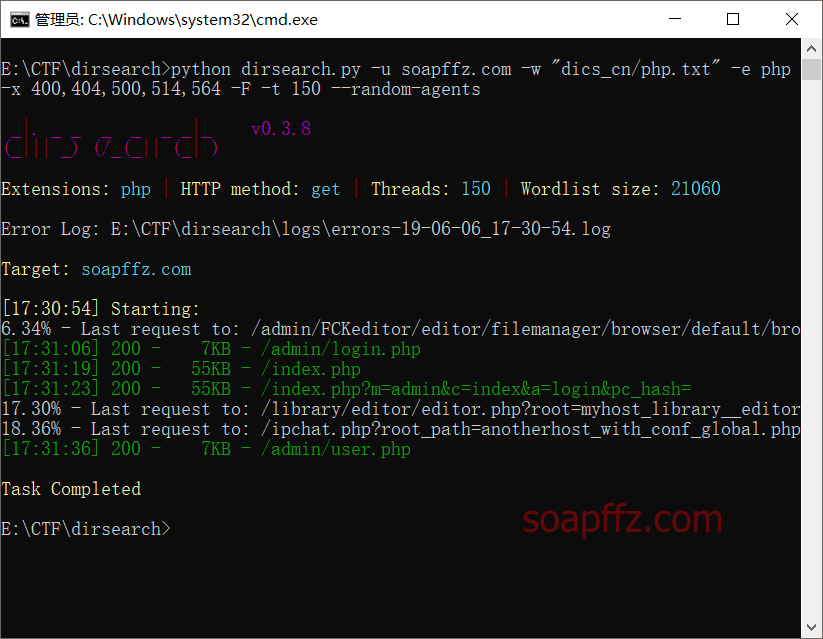

指定字典,指定站點類型為 php,排除狀態碼,跟隨地址重定向掃描,線程 100,設置隨機代理掃描我的網站:

python dirsearch.py -u soapffz.com -w "dics_cn/php.txt" -e php -x 400,403,404,500,503,514,564 -F -t 150 --random-agents

- 注意:字典路徑需要用雙引號括起來,且路徑斜杠需為 / 左斜杠

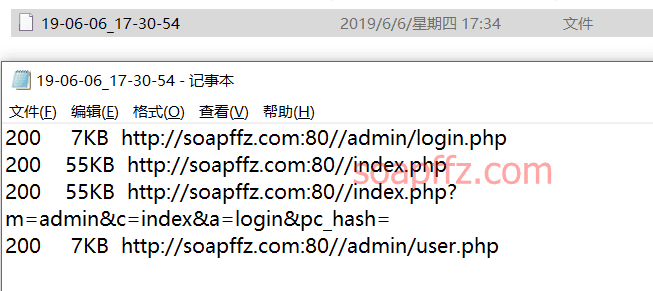

掃描完後在reports/soapffz.com中就可看到掃描報告:

GitHack#

GitHack 是一個.git 洩露利用腳本,通過洩露的.git 文件夾下的文件,重建還原工程源代碼。

滲透測試人員、攻擊者,可以進一步審計代碼,挖掘:文件上傳,SQL 注入等 web 安全漏洞。

它也是由lijiejie大佬寫的工具,GitHub 地址:https://github.com/lijiejie/GitHack

不得不說lijiejie大佬 tql!

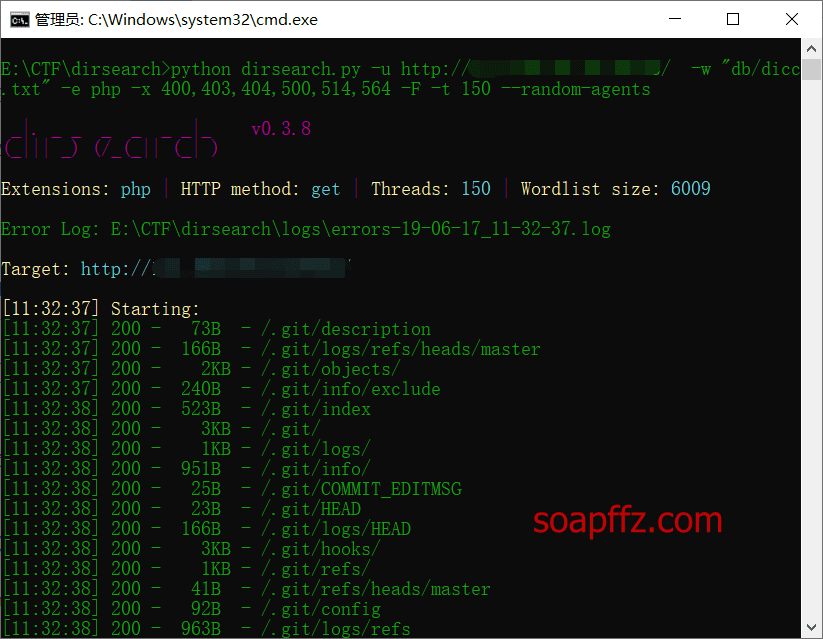

下面舉一個例子,是我在做某 CTF 平台的題遇到的,來自csaw-ctf-2016-quals的mfw一題

先用剛剛介紹過的dirsearch配合自帶的字典掃描,結果如下:

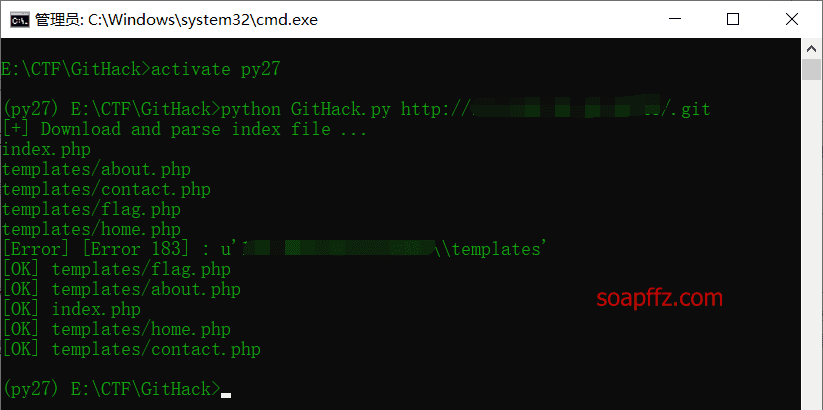

發現是 Git 洩露,用GitHack把洩露的文件下載下來 (py2 環境):

python GitHack.py http://url/.git

Dirmap#

H4ckForJob 在2019-04-11在 GitHub 上創建的項目

在 4 月底在 Freebuf 上發文:Dirmap:一款高級 Web 目錄文件掃描工具

GitHUb 地址:

Github Repo not found

The embedded github repo could not be found…

An advanced web directory & file scanning tool that will be more powerful than DirBuster, Dirsearch, cansina, and Yu Jian. 一個高級 web 目錄、文件掃描工具,功能將會強於 DirBuster、Dirsearch、cansina、御劍。

官方自己說的,真 *

看了下文件目錄結構和使用方法,和dirsearch很相似

默認狀態下可以掃描網址,網段,自動保存結果到 output 生成一個目標域名.txt

現在是v1.0版本,高級參數不能通過命令行指定,只能配置dirmap.conf文件

默認單URL掃描命令如下:

python3 dirmap.py -i https://target.com -lcf

但是掃描後並沒保存結果,看了下使用說明

參數很多,待辦事項也很多,emmm,有重複造輪子的嫌疑嗎?不知道

就不介紹下去,在此處插個眼,後續發現更新得沒那麼複雜了,再來寫用法

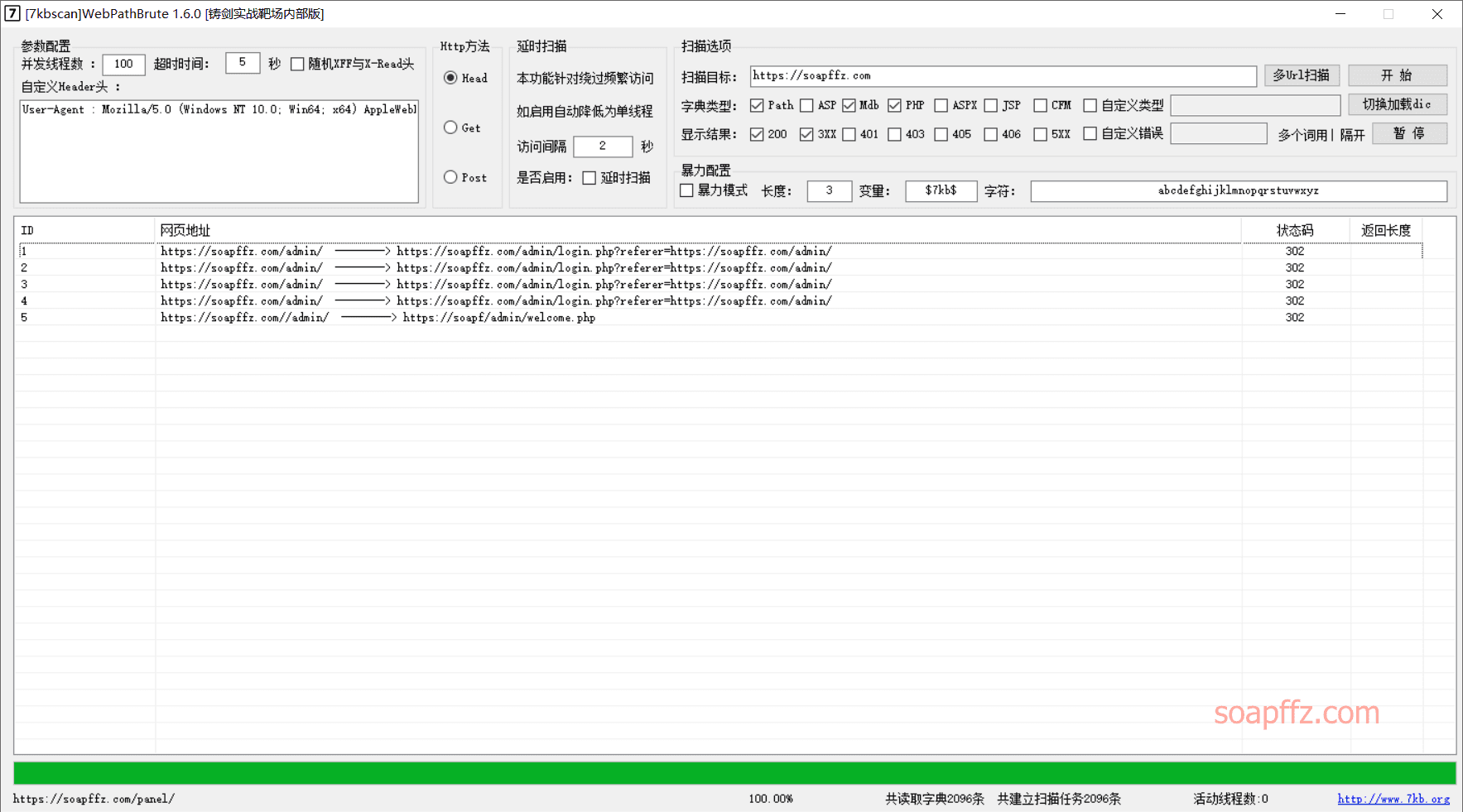

7kbscan-WebPathBrute#

7kbstorm大佬寫的工具,發布到GitHub的時間為2019-04-22,截至寫文章時最新版本為v1.6

Github 地址:

Github Repo not found

The embedded github repo could not be found…

使用默認的字典,設置 100 線程,字典類型為php和path,掃描如下 (電腦點擊看大圖):

缺點:

Windows平台- 設置超大線程或者加載字典過大,軟件就基本卡死了,點擊停止會跳為開始,也就是不能停止

優點:

Windows平台替代御劍的最佳選擇- 內置了很多很好的字典

綜合:很推薦!::quyin:1huaji::

敏感文件洩露掃描總結#

御劍 是不想再用了,7kbstorm團隊的WebPathBrute能很好代替它,但是要注意字典和線程不要太大會卡死

命令行版的推薦dirsearch,可配合.git洩露掃描工具GitHack使用,另外dirmap值得關注一下

當然除了這些專職於敏感信息洩露掃描的軟件,還有很多漏洞掃描軟件也內置目錄掃描功能

我會在漏洞掃描軟件介紹的文章中提到

CMS 識別#

Test404 輕量 CMS 指紋識別#

原名 Test404 輕量 web 指紋識別,目前的版本是v2.1,2018-10月份的更新

實測幾個常見的網站全部請求超時或者識別失敗

emmm,但是還是看到有很多人推薦,所以這款軟件應該只適用於特徵明顯的 CMS 系統,暫且留作後備軟件使用

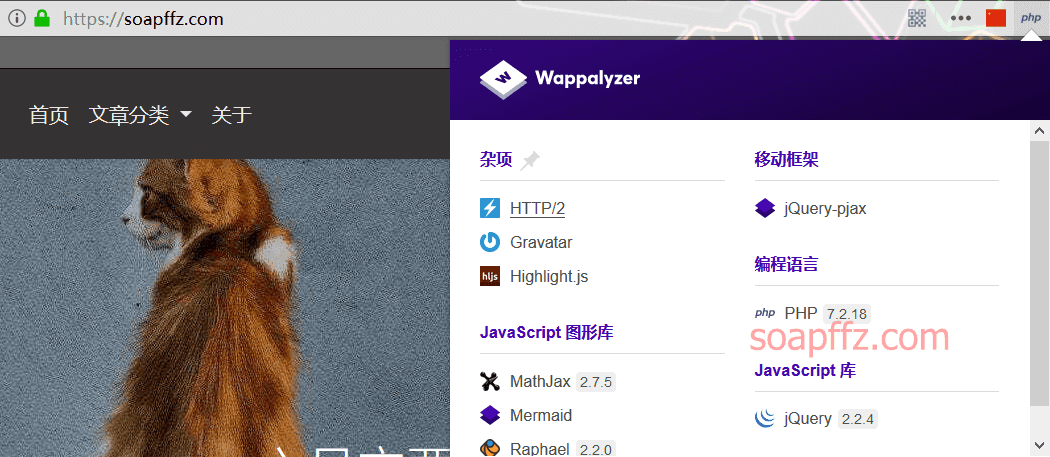

Wappalyzer 插件#

它是基於正則表達式來識別 web 應用的,對我的網站識別是這樣的:

這個小插件安裝後會在地址欄的倒數第二個位置,還是很方便的,強烈建議安裝!

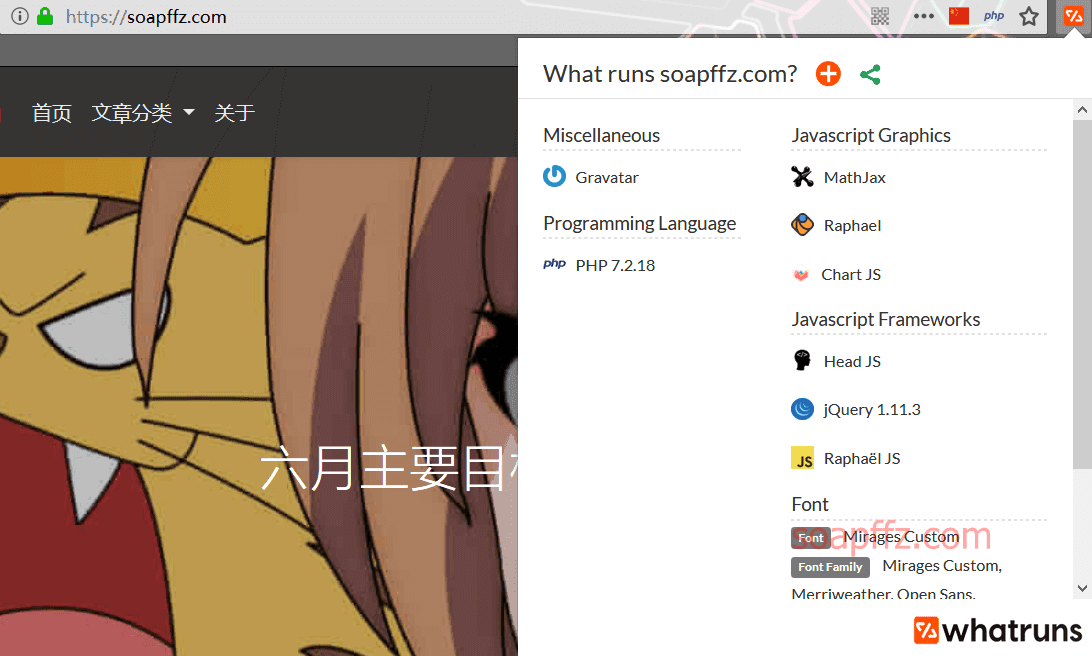

與Wappalyzer類似的還有一款插件whatruns,直接在你的瀏覽器中打開它的官網

它會自動識別瀏覽器並引導你下載安裝,效果如下:

獲取的信息和Wappalyzer差不多,兩者安裝其一即可

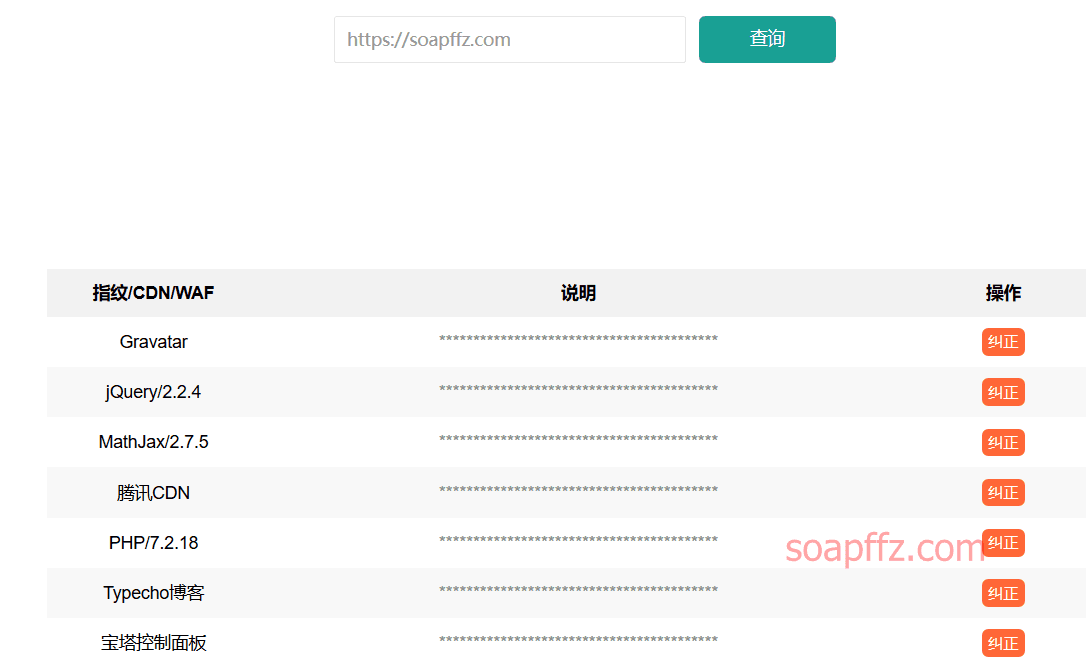

雲悉在線 WEB 指紋識別#

在上一篇資產掃描中我們介紹的了雲悉的資產掃描,它也有 WEB 指紋識別功能

網址:http://www.yunsee.cn/finger.html

嗯,掃描結果還是很準確的

w11scan#

GitHub 地址:https://github.com/w-digital-scanner/w11scan

作者開發和測試環境都是Ubuntu,看了下安裝說明文檔太複雜了,放棄了,下個

Scan-T#

GitHub 地址:

Github Repo not found

The embedded github repo could not be found…

官方簡介:

https://nanshihui.github.io/2016/01/21/ToolForSpider%E7%AE%80%E4%BB%8B/

也是Linux環境下安裝,這個配置比上個還要複雜,插個眼

WebEye#

指紋庫不是基於 md5 之類的,而是類似於 fofa 通過 http 頭信息、關鍵字等進行快速識別。

GitHub 地址:

Github Repo not found

The embedded github repo could not be found…

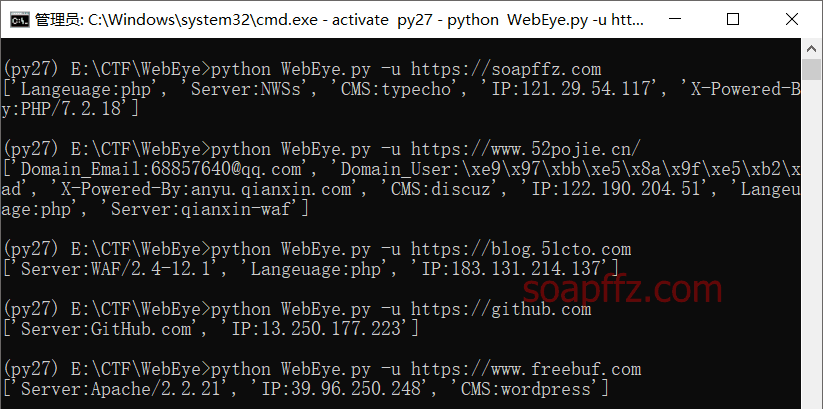

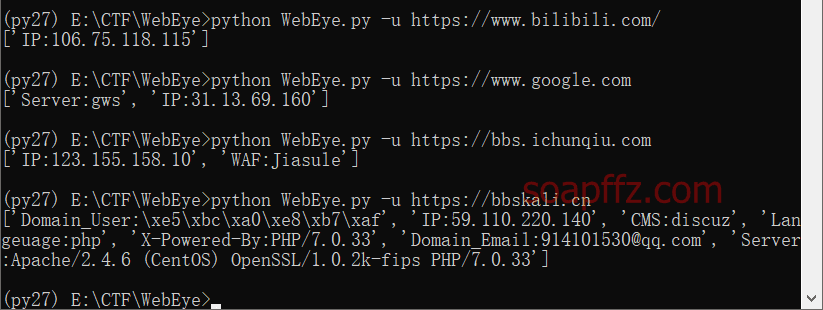

依賴python2環境,使用pyhton WebEye.py -u https://soapffz.com命令即可檢測:

能檢測出 WAF,伺服器類型,CMS,腳本語言,方便快捷,可作為小工具備用

whatweb#

截至寫文章時,最新版本為2017-11-23發布的0.4.9版本,下載地址

Whatweb基於ruby語言開發,因此需要安裝在具備ruby環境的系統中,在Windows下安裝需要如下步驟:

Install WhatWeb On Windows 2018

Todo :

* Download Ruby WIth DivKit

* Install Ruby

* Install Git For Windows

* Open CMD Then type :

* git clone https://github.com/urbanadventurer/Wh

* gem install bundler

* bundle install

* bundle update

* gem install bson

* gem install bson_ext

* gem install mongo

* gem install rchardet

whatweb URL_For_Check

參考視頻:WhatWeb Web Scanner Installtion On Windows 2018

太複雜了,故不建議在Windows下安裝whatweb,Kali已自帶,基本使用方法:

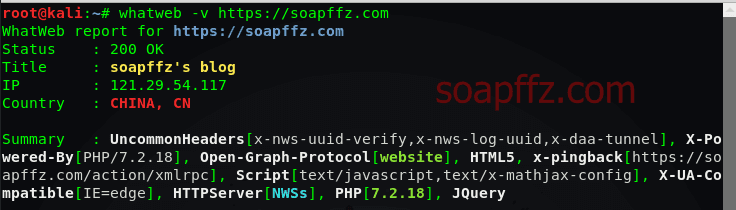

whatweb -v 域名 :以詳細方式打印出掃描信息:

掃描 1 秒完成,一般只需要讀最上面的Summary總結部分即可,下面是對每一部分部件的官方解釋,沒必要看

還有其他的一些用法:

whatweb -l : 列出所有插件

whatweb --info-plugins='插件名' : 查看插件的具體信息

類似於SQLMAP的level等級,whatweb也有-aggresion(簡寫為-a)參數,此參數後邊可以跟數字1-4分別對應4個不同的等級。

1.Stealthy 每個目標發送一次 http 請求,並且會跟隨重定向

2.Unused //不可用。(從2011年開始,此參數就是在開發狀態。)

3.Aggressive 每個目標發送少量的 http 請求,這些請求是根據參數為1時結果確定的

4.Heavy 每個目標會發送大量的 http 請求,會去嘗試每一個插件

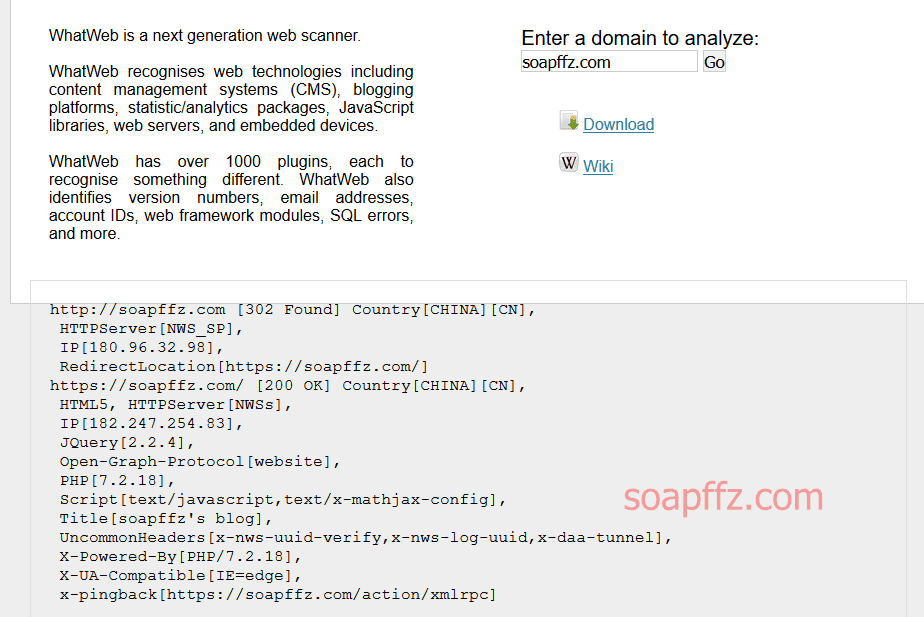

官方也有在線掃描網站,懶得打開 Kali 的同學也可以使用這個,得到的是精簡版的結果哦:

CMS 識別總結#

除了上面介紹的這些工具外,信息收集-搜搜引擎這篇文章中介紹的fofa等搜索引擎也是能識別服務框架的

總的來說:

Wappalyzer(或whatruns二選一) 或者雲悉在線WEB識別或者whatweb的網頁版已經足夠滿足日常需求

也可以配合WebEye小腳本使用

如果這幾個還沒有滿足你的需求,不妨用 Test404 家的輕量CMS指紋識別碰碰運氣

如果需要更強一點的工具,可以使用whatweb -v -a 4 網站命令去搜索

其他一些工具沒有介紹的主要原因:

- 御劍 WEB 指紋識別:掃描速度太慢

- Plecost:wordpress 的漏洞指紋識別和漏洞查找器

- BlindElephant:看起來安裝很費勁的亞子

參考文章: