前言#

前回の記事では、サブドメイン、隣接サイト、C クラスの範囲を扱いました。

現在、ターゲット範囲がほぼ確定したので、以下のターゲットに敏感ファイルの漏洩があるかどうか、またターゲットサーバーの情報を探ることができます。

この部分には CMS タイプの識別が含まれています。なぜなら、それ自体もディレクトリスキャンだからです。

敏感ファイル漏洩スキャン#

dirBuster#

GitHub アドレス:

Github Repo not found

The embedded github repo could not be found…

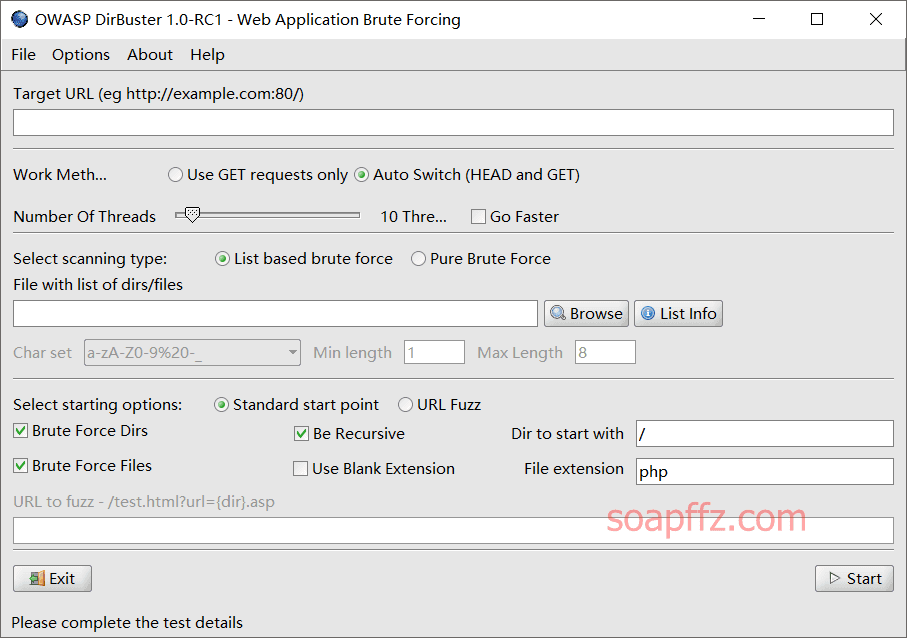

クラシックなスキャンツールで、javaバージョン、最後の更新は2009-03-03で、最後のバージョンはこんな感じです:

クラシックですが、古すぎるので紹介はしません。

御剣#

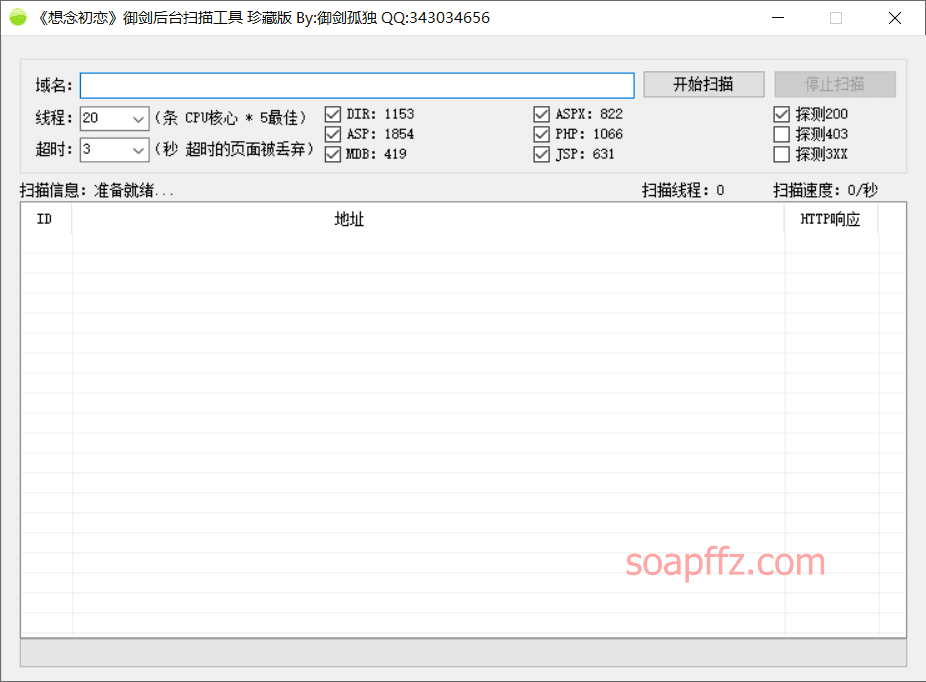

御剣孤独さんが書いたツールで、ネット上には珍藏版の御剣や珍藏版の辞書がたくさんあります。御剣珍藏版のインターフェースは以下の通りです:

windowsのみ対応しているため、紹介はしません。

BBScan#

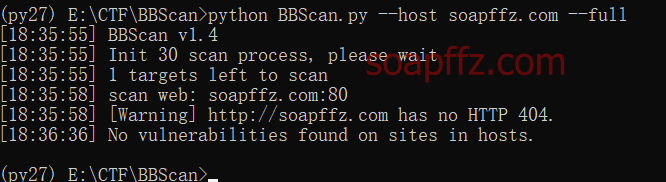

またlijiejieさんの作品です。前回の記事で紹介したsubDomainsBruteも彼の作品です、tql。

GitHub アドレス:

ツールは常に更新されており、python2を使用しています。非常にシンプルでコンパクトなスキャンツールですが、スキャン効果はあまり良くないようです:

ここでは知っておけば十分です。

dirsearch#

GitHub アドレス:

Github Repo not found

The embedded github repo could not be found…

居正さんの文章を参考に:

DF-PUSH (May.17)—— 古い御剣を捨てて:DirSearch がウェブパスブレークの新時代をリード!

私のサイトをスキャンします。

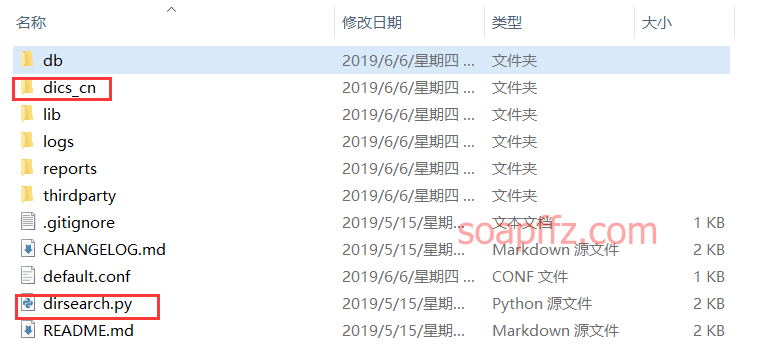

居正さんが提供する中国語ディレクトリ辞書をダウンロードし、解凍して、dirsearch.py と同じディレクトリに置きます:

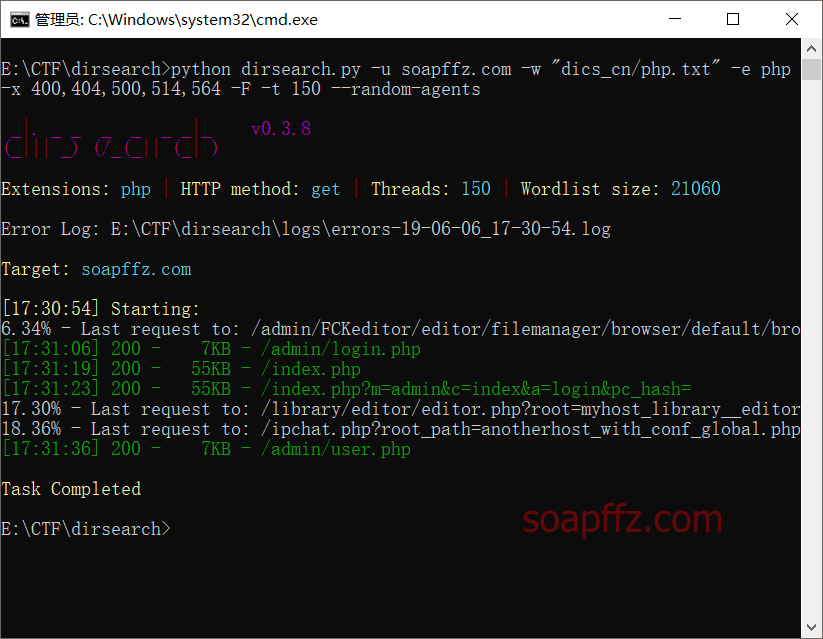

辞書を指定し、サイトタイプを php に設定し、ステータスコードを除外し、リダイレクトを追跡してスキャンし、スレッドを 100 に設定し、ランダムプロキシで私のサイトをスキャンします:

python dirsearch.py -u soapffz.com -w "dics_cn/php.txt" -e php -x 400,403,404,500,503,514,564 -F -t 150 --random-agents

- 注意:辞書パスは二重引用符で囲む必要があり、パスのスラッシュは / の左スラッシュである必要があります。

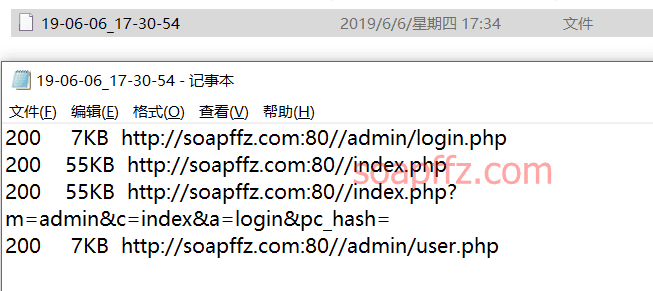

スキャンが完了すると、reports/soapffz.comにスキャンレポートが表示されます:

GitHack#

GitHack は.git 漏洩を利用するスクリプトで、漏洩した.git フォルダ内のファイルを通じて、プロジェクトのソースコードを再構築します。

ペネトレーションテスターや攻撃者は、コードをさらに監査し、ファイルアップロード、SQL インジェクションなどのウェブセキュリティ脆弱性を発掘できます。

これもlijiejieさんが書いたツールで、GitHub アドレス:https://github.com/lijiejie/GitHack

lijiejieさんは本当に tql です!

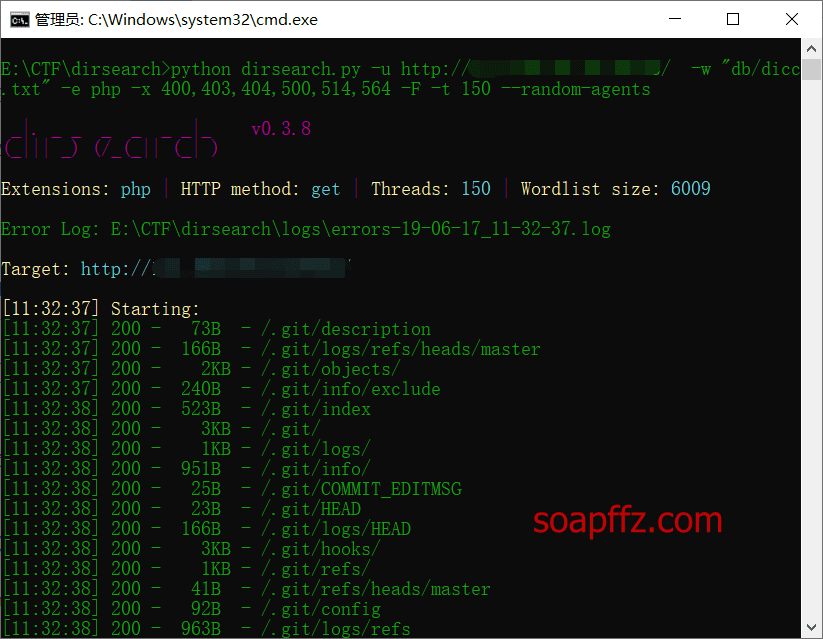

以下は例です。私はある CTF プラットフォームの問題を解く際に遭遇したもので、csaw-ctf-2016-qualsのmfwという問題です。

まず、先ほど紹介したdirsearchを使って、自動辞書でスキャンした結果は以下の通りです:

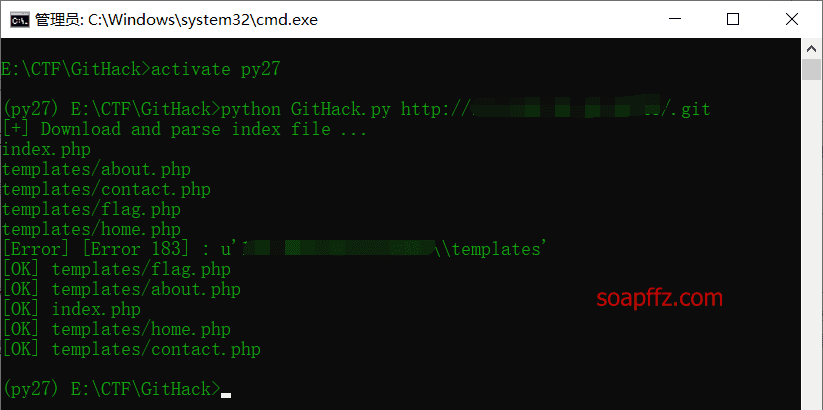

Git 漏洩を発見し、GitHackを使って漏洩したファイルをダウンロードします(py2 環境):

python GitHack.py http://url/.git

Dirmap#

H4ckForJobが2019-04-11に GitHub で作成したプロジェクトです。

4 月末にFreebufに記事を投稿しました:Dirmap:高度な Web ディレクトリファイルスキャンツール

GitHub アドレス:

Github Repo not found

The embedded github repo could not be found…

An advanced web directory & file scanning tool that will be more powerful than DirBuster, Dirsearch, cansina, and Yu Jian. 高度な Web ディレクトリ、ファイルスキャンツールで、DirBuster、Dirsearch、cansina、御剣よりも強力です。

公式が言っていることです、真 *。

ファイルディレクトリ構造と使用方法を見たところ、dirsearchと非常に似ています。

デフォルトの状態で、URL、ネットワークセグメントをスキャンし、結果を自動的に output に保存してターゲットドメイン名.txtを生成します。

現在はv1.0バージョンで、高度なパラメータはコマンドラインから指定できず、dirmap.confファイルで設定する必要があります。

デフォルトの単一URLスキャンコマンドは以下の通りです:

python3 dirmap.py -i https://target.com -lcf

しかし、スキャン後に結果が保存されていないことに気づき、使用説明を見ました。

パラメータが多く、やるべきことも多いです。emmm、再発明の疑いがありますか?わかりません。

ここでの紹介は控えますが、後で更新がそれほど複雑ではないことがわかったら、再度使用法を書きます。

7kbscan-WebPathBrute#

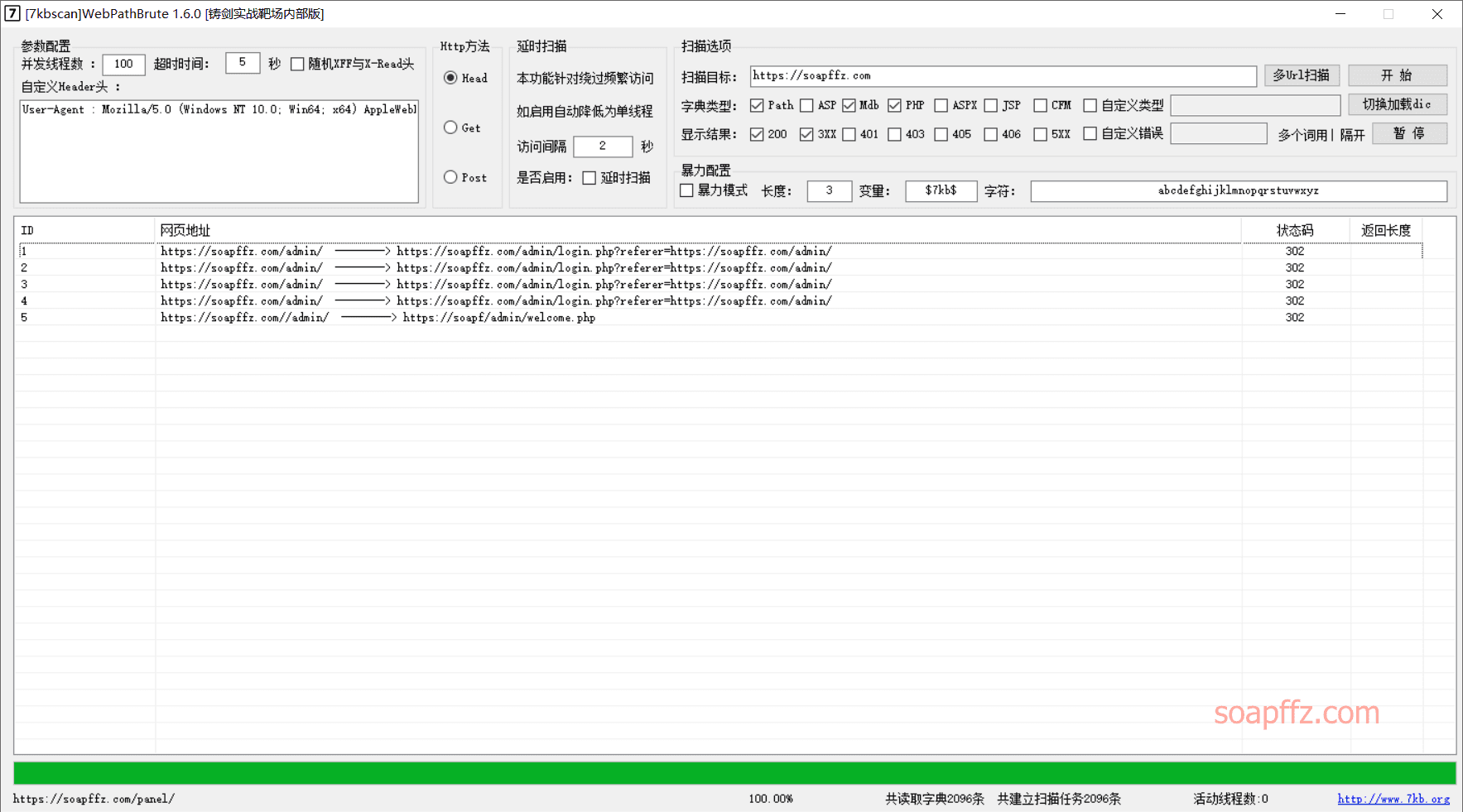

7kbstormさんが書いたツールで、GitHubに公開されたのは2019-04-22で、執筆時点での最新バージョンはv1.6です。

GitHub アドレス:

Github Repo not found

The embedded github repo could not be found…

デフォルトの辞書を使用し、100 スレッドを設定し、辞書タイプをphpとpathに設定してスキャンします(パソコンでクリックして大きな画像を見てください):

欠点:

Windowsプラットフォーム- スレッドを非常に大きく設定したり、辞書を大きく読み込んだりすると、ソフトウェアが基本的にフリーズし、停止をクリックすると開始に戻るため、停止できません。

利点:

Windowsプラットフォームでの御剣の最良の代替選択- 多くの良い辞書が内蔵されています。

総合的に見て、非常にお勧めです!::quyin:1huaji::

敏感ファイル漏洩スキャンのまとめ#

御剣はもう使いたくないです。7kbstormチームのWebPathBruteがそれをうまく代替できますが、辞書とスレッドが大きすぎるとフリーズすることに注意してください。

コマンドライン版の推奨はdirsearchで、.git漏洩スキャンツールGitHackと併用できます。また、dirmapも注目に値します。

もちろん、これらの敏感情報漏洩スキャン専用のソフトウェアの他にも、多くの脆弱性スキャンソフトウェアがディレクトリスキャン機能を内蔵しています。

脆弱性スキャンソフトウェアの紹介記事で言及します。

CMS 識別#

Test404 軽量 CMS フィンガープリンティング#

元々は Test404 軽量 web フィンガープリンティングで、現在のバージョンはv2.1で、2018-10の更新です。

いくつかの一般的なウェブサイトを実際にテストしたところ、すべてリクエストがタイムアウトまたは識別に失敗しました。

emmm、しかし多くの人が推薦しているのを見たので、このソフトウェアは特徴が明確な CMS システムにのみ適していると思われます。とりあえずバックアップソフトウェアとして使用します。

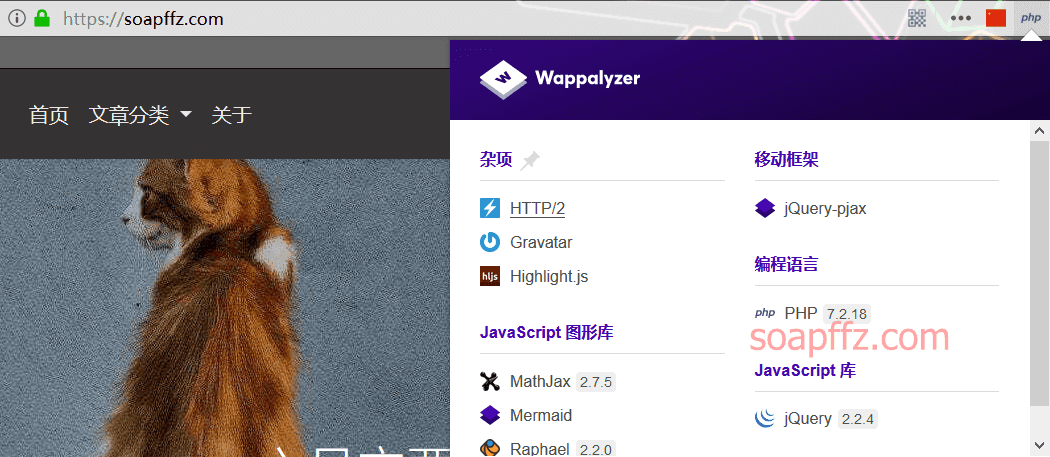

Wappalyzer プラグイン#

Firefoxプラグインストアダウンロード、chromeウェブストア ダウンロード

これは正規表現に基づいて web アプリを識別するもので、私のサイトの識別は以下の通りです:

この小さなプラグインはインストール後、アドレスバーの倒数第二の位置に表示され、非常に便利で、強くお勧めします!

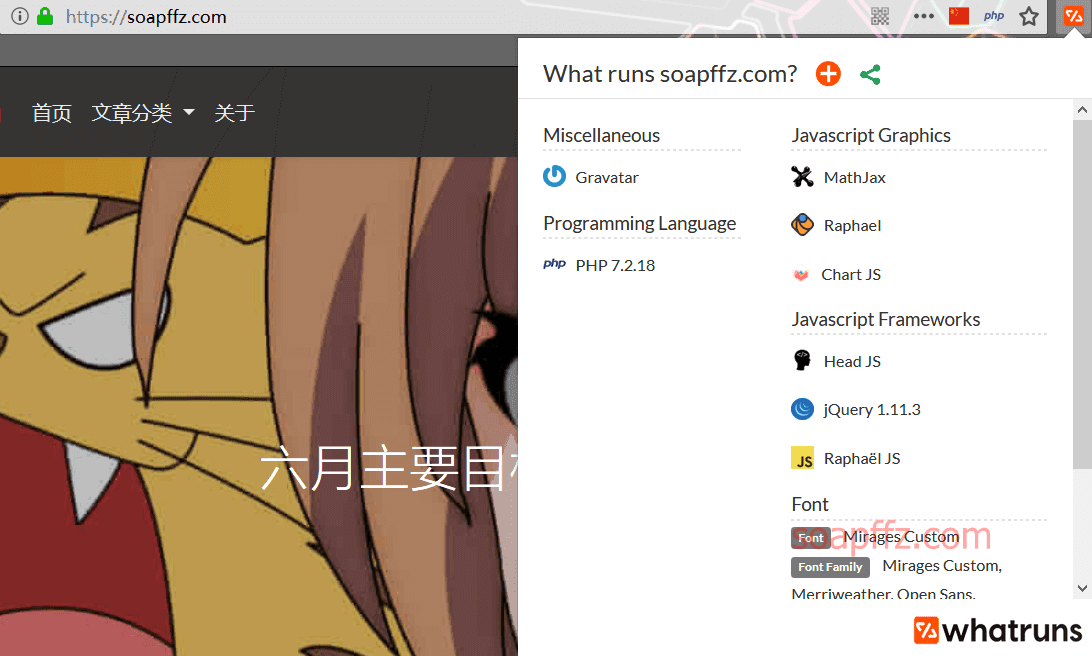

Wappalyzerに似たプラグインwhatrunsもあり、直接ブラウザでその公式サイトを開くことができます。

それは自動的にブラウザを識別し、インストールを案内します。効果は以下の通りです:

取得される情報はWappalyzerとほぼ同じで、どちらか一方をインストールすれば十分です。

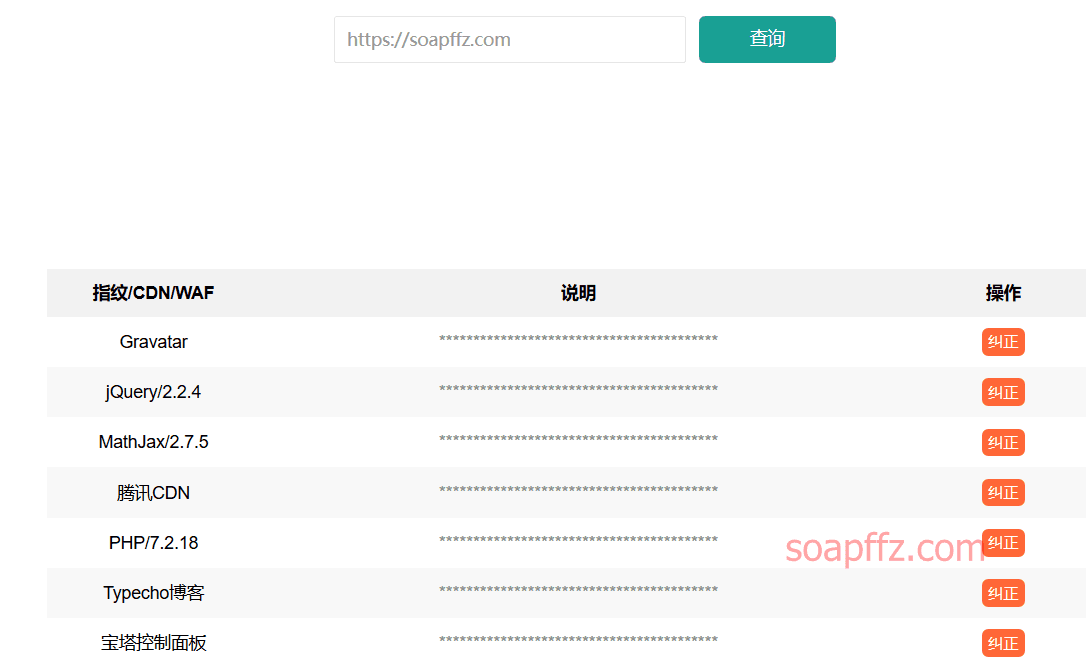

云悉オンライン WEB フィンガープリンティング#

前回の資産スキャンで紹介した云悉の資産スキャンには、WEB フィンガープリンティング機能もあります。

ウェブサイト:http://www.yunsee.cn/finger.html

うん、スキャン結果は非常に正確です。

w11scan#

GitHub アドレス:https://github.com/w-digital-scanner/w11scan

作者の開発およびテスト環境はUbuntuで、インストール説明書を見たところ非常に複雑だったので、諦めました。次に行きます。

Scan-T#

GitHub アドレス:

a new crawler based on python with more function including Network fingerprint search

公式の紹介:

https://nanshihui.github.io/2016/01/21/ToolForSpider%E7%AE%80%E4%BB%8B/

これもLinux環境でのインストールで、この設定は前のものよりもさらに複雑です。ちょっと目を通しておきます。

WebEye#

フィンガープリンティングライブラリは md5 などに基づいておらず、http ヘッダー情報やキーワードなどを通じて迅速に識別します。

GitHub アドレス:

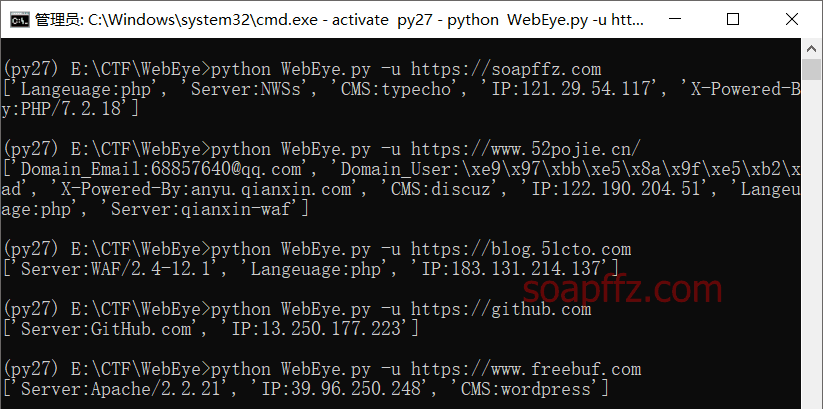

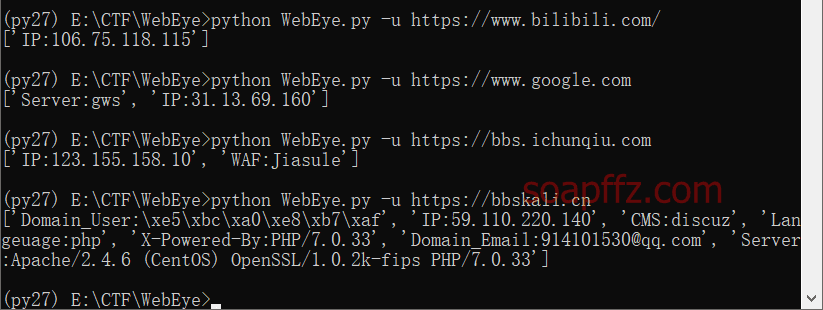

python2環境に依存し、pyhton WebEye.py -u https://soapffz.comコマンドで検出できます:

WAF、サーバータイプ、CMS、スクリプト言語を検出でき、便利で迅速に使用できる小道具として利用できます。

whatweb#

執筆時点での最新バージョンは2017-11-23にリリースされた0.4.9です。ダウンロードアドレス

Whatwebはruby言語で開発されているため、ruby環境を備えたシステムにインストールする必要があります。Windowsにインストールするには以下の手順が必要です:

Install WhatWeb On Windows 2018

Todo :

* Download Ruby WIth DivKit

* Install Ruby

* Install Git For Windows

* Open CMD Then type :

* git clone https://github.com/urbanadventurer/Wh

* gem install bundler

* bundle install

* bundle update

* gem install bson

* gem install bson_ext

* gem install mongo

* gem install rchardet

whatweb URL_For_Check

参考動画:WhatWeb Web Scanner Installation On Windows 2018

非常に複雑なので、Windowsにwhatwebをインストールすることはお勧めしません。Kaliにはすでに内蔵されており、基本的な使用方法は:

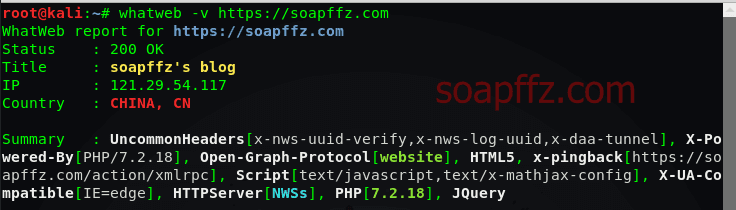

whatweb -v ドメイン名 :詳細にスキャン情報を表示します:

スキャンは 1 秒で完了し、通常は最上部のSummary要約部分を読むだけで十分です。以下は各部分の公式説明で、見る必要はありません。

他にもいくつかの使用法があります:

whatweb -l : すべてのプラグインをリスト

whatweb --info-plugins='プラグイン名' : プラグインの具体的な情報を確認

SQLMAPのlevelレベルに似て、whatwebにも-aggresion(略して-a)パラメータがあります。このパラメータの後には1-4の数字を付けて、4つの異なるレベルに対応します。

1.Stealthy 各ターゲットに1回のhttpリクエストを送信し、リダイレクトに従います。

2.Unused //使用不可。(2011年からこのパラメータは開発状態です。)

3.Aggressive 各ターゲットに少量のhttpリクエストを送信し、これらのリクエストはパラメータが1のときの結果に基づいています。

4.Heavy 各ターゲットに大量のhttpリクエストを送信し、すべてのプラグインを試みます。

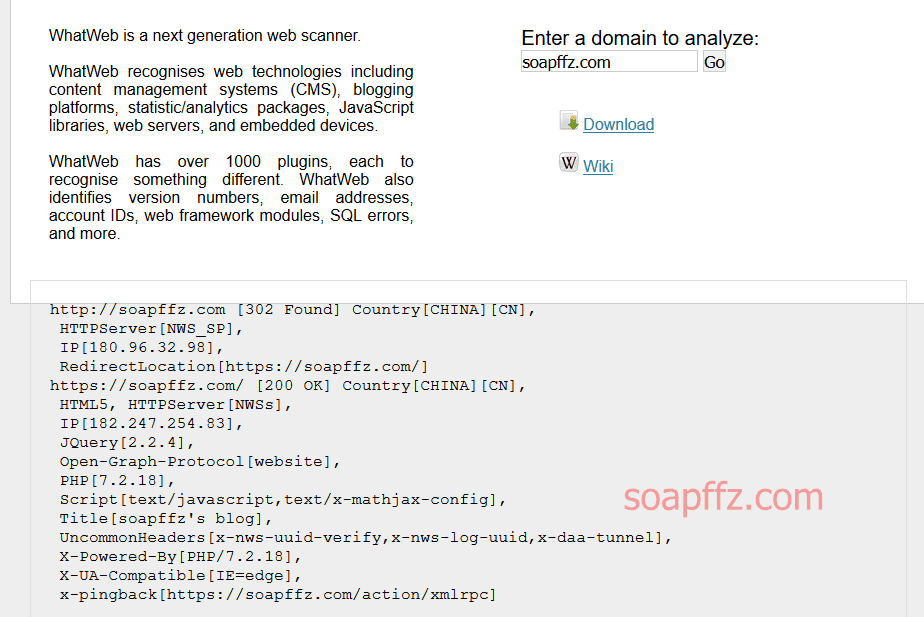

公式にはオンラインスキャンサイトもあり、Kali を開くのが面倒な方もこれを使用できます。得られるのは簡略版の結果です:

CMS 識別のまとめ#

上記で紹介したツールの他に、情報収集-検索エンジンという記事で紹介したfofaなどの検索エンジンもサービスフレームワークを識別できます。

全体的に見て:

Wappalyzer(またはwhatrunsのいずれか)または云悉オンラインWEB識別またはwhatwebのウェブ版で日常のニーズを十分に満たすことができます。

また、WebEye小スクリプトと併用することもできます。

もしこれらのいくつかがあなたのニーズを満たしていない場合は、Test404 の軽量CMSフィンガープリンティングを試してみるのも良いでしょう。

もしより強力なツールが必要な場合は、whatweb -v -a 4 サイトコマンドを使用して検索できます。

他のいくつかのツールが紹介されていない主な理由は:

- 御剣 WEB フィンガープリンティング:スキャン速度が遅すぎる

- Plecost:wordpress の脆弱性フィンガープリンティングと脆弱性検索ツール

- BlindElephant:インストールが非常に面倒に見える

参考記事: